#在这里,我将介绍用于数据恢复和磁盘分析工具的Autopsy。很多取证工具都是基于命令行的,而Autopsy则通过图形用户界面让我们能够轻松访问这些工具及其功能,进行磁盘和文件雕刻、恢复、分析和报告,包括文件分析、图像和文件哈希、已删除文件恢复以及案件管理等功能。#

先在Autopsy 4 GUI中创建一个新的案例(new case)

从桌面或应用程序菜单中打开Autopsy 4,会看到开始new case选项。

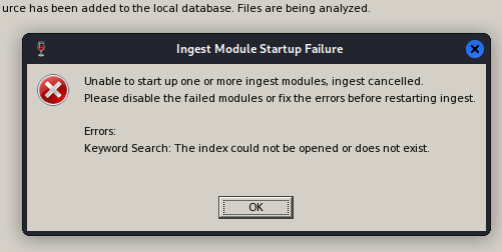

配置导入模块(略),这些模块将决定Autopsy运行选定模块以执行完全自动化的DFIR分析的项目。我将所有文件和目录都选中了默认设置,单击“next”继续。

对于较大的证据文件、磁盘和映像,由于要处理的项目数量较多,分析过程可能较长。运行所有模块可能无法完成。但是,如果未手动指定无法运行的模块,Autopsy将自动取消这些模块,进行自动删除。

界面整体结构解析

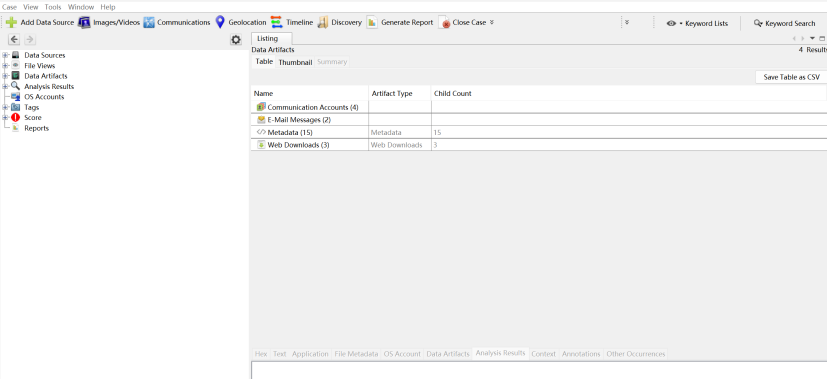

如下图所述,Autopsy的界面非常简单且不复杂。Autopsy窗口分为三个窗格:

·左窗格显示了检查和分析的数据源,以及Autopsy发现并恢复的所有目录和文件

·主窗格显示数据源文件夹中的所有已发现文件

·下部窗格显示文件详细信息,例如Hex、文本、文件元数据和数据人工制品

通过点击每个提到的项目旁边的加号(+)来扩展数据源、文件视图和已删除文件文件夹,它们都显示子目录

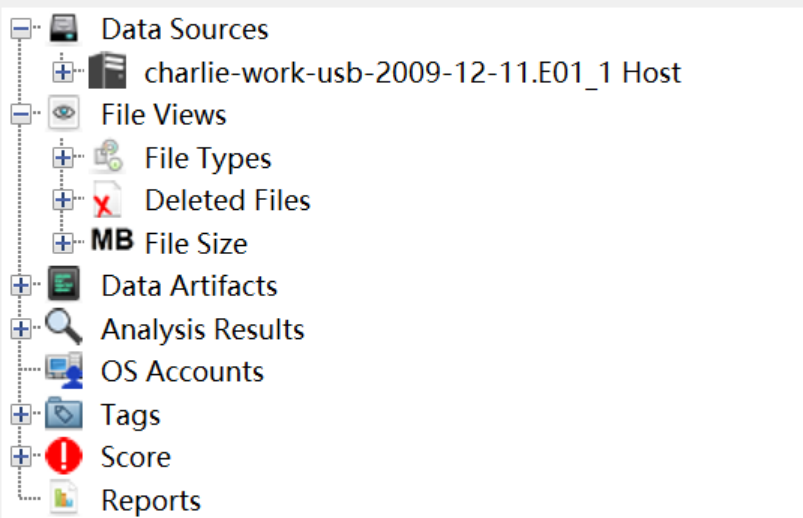

分析左侧的这些模块树:

1.Data Sources:

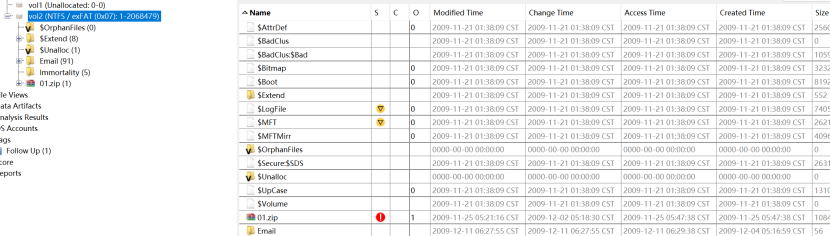

通过展开左侧窗格中的“data sources”项,可以看到证据文件有两个卷。

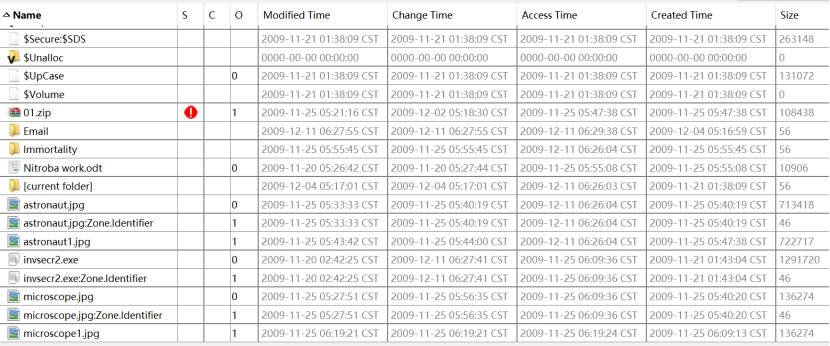

卷1是未分配空间,卷2是卷,当展开时会显示孤立文件、未分配文件甚至已删除的文件夹,如下图所示:

在上面的屏幕截图中,我们也可以看到Autopsy发现了几种数字工件类型,而在右窗格中,我们可以看到文件被修改、访问和创建的时间。例如下面的这一些jpg图像:

2.File Views:

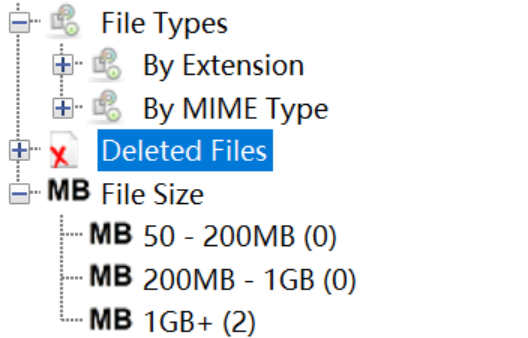

查看文件系统内的文件,包含已删除文件。

接下来,我选择了“Deleted Files”文件夹,目录内容显示在主窗口中,每个已删除的文件旁边都有一个红色的叉号。

可以看到Autopsy在筛选已删除文件时是很有用的,因为它们都被分组在一起并带有时间戳。

File Views下除了Deleted Files,还有File Types,ME File Size,一个按类型分类(图片、文档、压缩包等),一个按文件大小分类(找可疑大文件很有用)。

3.Data Artifacts:

这个模块是 Autopsy 的核心之一,自动识别出来“取证痕迹”,

·Communication Accounts

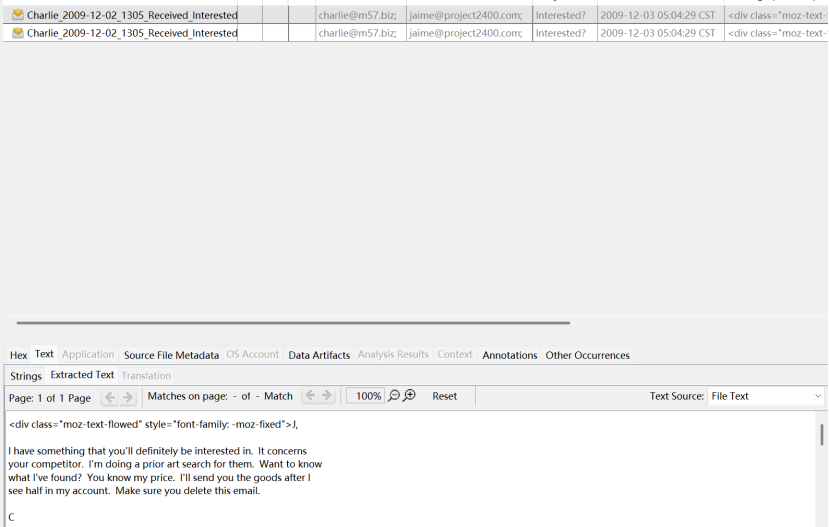

显示的是邮件往来、发件人、主题等(适用于调查钓鱼邮件、泄密线索)

• E-Mail Messages:

可查看完整邮件正文,甚至附件

• Web Downloads:

浏览器下载记录,有助于判断行为路径(如下载恶意文件)

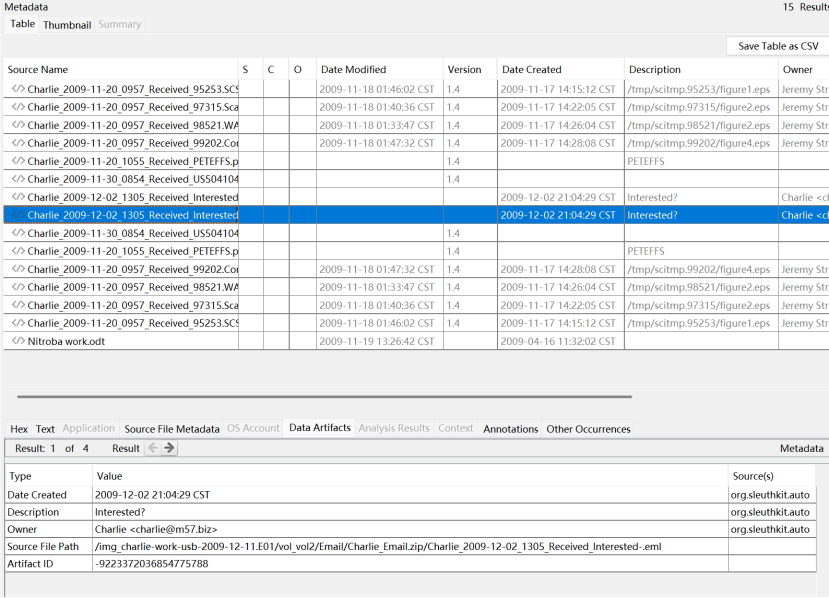

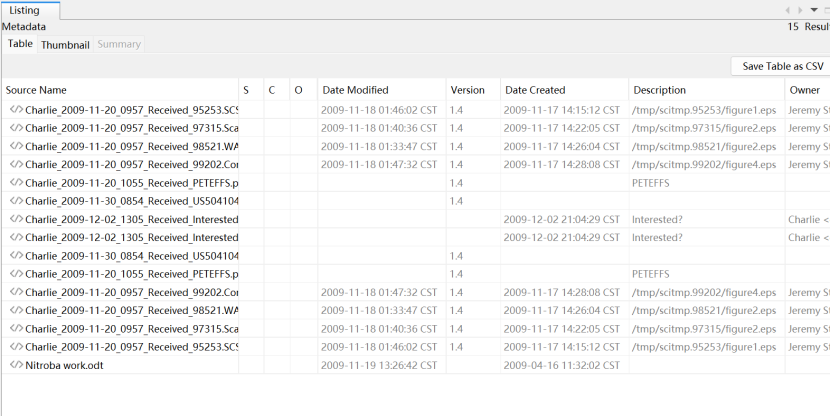

en...还有一个Metadata,它是指出文件的“元数据”信息用的。

可以追踪文件的历史变化、确定文件的创建/修改/访问时间,判断一个文件是不是被伪造/复制过。

4.Analysis Results:

这是“分析结果模块”,含 AI/规则分析痕迹:

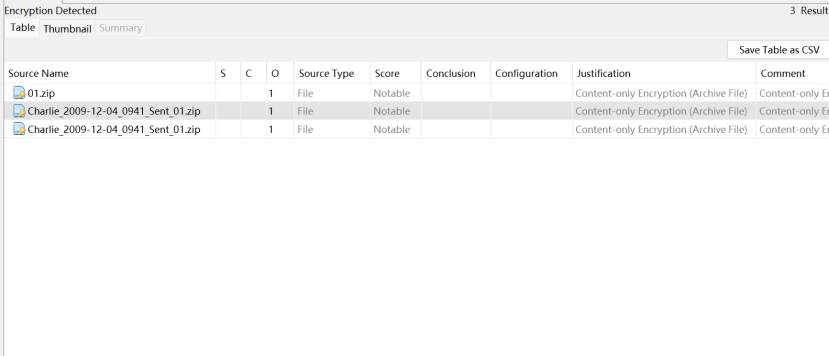

• Encryption Detected:发现有加密文件或磁盘(如下图)

• Keyword Hits:关键词搜索结果(如你设了关键词查 flag、密码)

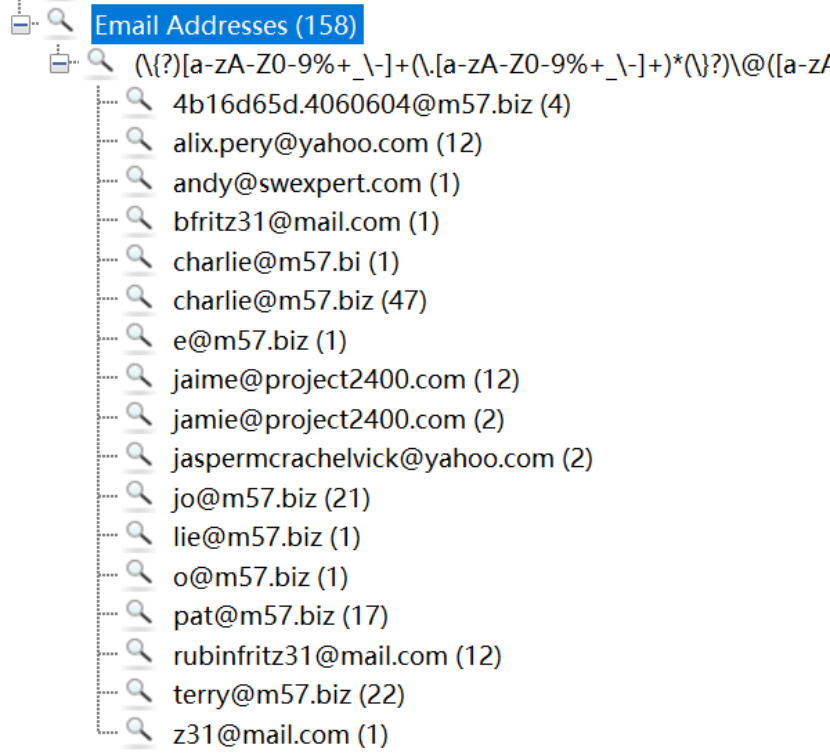

• Email Addresses:自动提取邮箱列表,用于分析关联,(如下图)

右侧中部Listing展示区

显示各类信息:

底部Tabs展示区

当你点击一个文件/记录后,这里会出现丰富的内容页签:

• Hex:查看十六进制

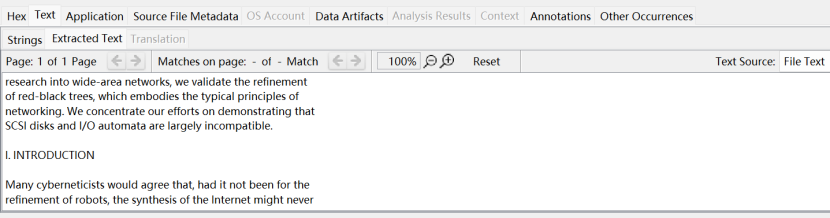

• Text:纯文本内容(特别适合看脚本、flag、隐藏信息)

• Application:应用层数据(如邮件正 、聊天记录)

• File Metadata:修改时间、访问时间、创建时间

• Context / Annotations:上下文标记(你可以手动注释)

2348

2348

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?