目录

- 一、对系统进行排查,找到漏洞点,将攻击者第一次触发漏洞时的时间作为flag提交,提交格式:flag{14/Apr/2022:09:10:22};

- 二、对系统进行排查,找到攻击者第一次写入服务器时的恶意文件,将恶意文件的名称以及文件中涉及到的端口号作为flag位提交,提交格式:flag{恶意文件名+端口号}:

- 三、对系统进行排查,找到攻击进入侵系统后获取到的密码,将密码作为flag值提交,提交格式:flag{密码}

- 四、对系统进行排查,找出攻击者下载的恶意文件,将该文件在系统中的路径作为flag值提交,提交格式:flag{文件路径}

- 五、对展统进行排查,找到系统中的恶意后门,将后门密码以及后门所获取到的密码作为flag位提交,提交格式:flag{后门密码+利用后门获取到的密码}

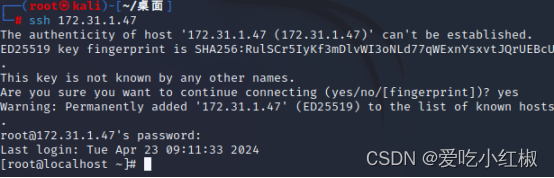

Linux应急响应使用单用户模式进行登录。

登陆完成之后,为了方便后面看文件,我们用kali2022远程连接一下,因为kali可以用鼠标齿轮上下翻目录,很方便

一、对系统进行排查,找到漏洞点,将攻击者第一次触发漏洞时的时间作为flag提交,提交格式:flag{14/Apr/2022:09:10:22};

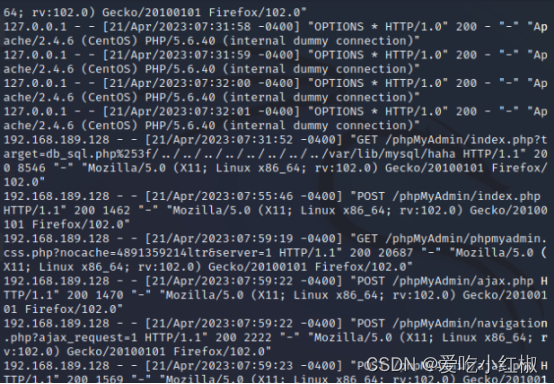

先查看一下开放的端口,发现web服务器被攻击,我们就直接查看access.log日志文件

/var/log/httpd/access_log文件

查看,发现192.168.189.128攻击次数最多

我们查他访问了什么网页

Grep ^ 192.168.189.128 access_log|awk ‘{print $1,$4,$7}’

其中这一条就是攻击的手段,用的phpadmin特点版本的文件包含漏洞,提交他的时间就行了

二、对系统进行排查,找到攻击者第一次写入服务器时的恶意文件,将恶意文件的名称以及文件中涉及到的端口号作为flag位提交,提交格式:flag{恶意文件名+端口号}:

找出他上传的恶意文件,我们继续看看日志

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?