web1

题目描述:开发注释未及时删除

一般注释都会在网页源代码里面

一般注释都会在网页源代码里面

右击查看网页源代码

发现被注释的flag

发现被注释的flag

web2

题目描述:js前台拦截 === 无效操作

我们可以通过F12修改前端js

也可以在url前面加view-source

web3

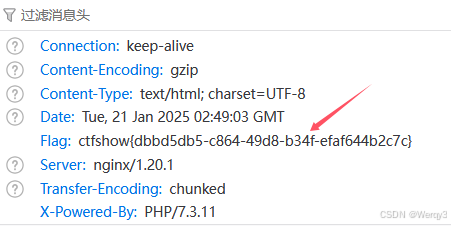

题目描述:没思路的时候抓个包看看,可能会有意外收获

这里指响应头会返回敏感信息

web4

题目描述:总有人把后台地址写入robots,帮黑阔大佬们引路。

开发人员为了方便记忆,于是便。。。

访问robots.txt

再访问/flagishere.txt

再访问/flagishere.txt

web5

题目描述:phps源码泄露有时候能帮上忙

访问index.phps

即可下载源码

即可下载源码

web6

题目描述:解压源码到当前目录,测试正常,收工

访问www.zip即可下载源码

web7

题目描述:版本控制很重要,但不要部署到生产环境更重要。

访问.git

web8

访问.svn

web9

在Vim中,临时文件通常是由Vim自动生成以保存临时信息的。这些文件可能包含交换文件(.swp)用于当Vim意外关闭时恢复未保存的改动。

由提示vim意外退出可能会生成临时文件,文件后缀是 文件名+.swp

访问index.php.swp

web9

题目描述:cookie 只是一块饼干,不能存放任何隐私数据

web10

查看过往域名也能发现一定的重要信息

可以在线进行DNS解析,得到flag

https://whois.chinaz.com/

http://www.jsons.cn/nslookup/

https://zijian.aliyun.com/

web11

密码: 访问/admin

访问/admin

web12

点击:

发现账号密码以及后台地址泄露

发现账号密码以及后台地址泄露

访问登录即可

访问登录即可

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?