首先把jisctf靶机在vmware打开,出现如下图样式。(有点懵~我们并不知道密码是啥!)

打开kali(全新即可,没有特殊要求),输入账号密码登录。

进入以下界面,点击工具栏里的红色的终端(Root Terminal Emulator),输入kali系统的密码即可进入

发现通过网段下存活的主机(输入命令命令:netdiscover)

大概就是上图中,192.168.100.159这个了 ,我们可以验证一下

(输入命令:nmap -O 192.168.100.159 ),如下图

注意!:liusiying是文章主的实验名~不要一样哦!!!

cho "192.168.100.159 liusiying" >> /etc/hosts(防作弊);

在kali自带的火狐浏览器,登录http://liusiying/login.php;

如下图(但是我们还是不知道账号跟密码,可恶!)。

我们可以输入命令dirb http://liusiying,

命令dirb 是一款在 Linux 系统中常用的网站目录扫描工具,用于发现目标网站上存在的隐藏目录和文件。

在浏览器直接访问http://liusiying/flag/,显示flag1(蘑菇棒(つω`*)!!!)

下面找第二个flag

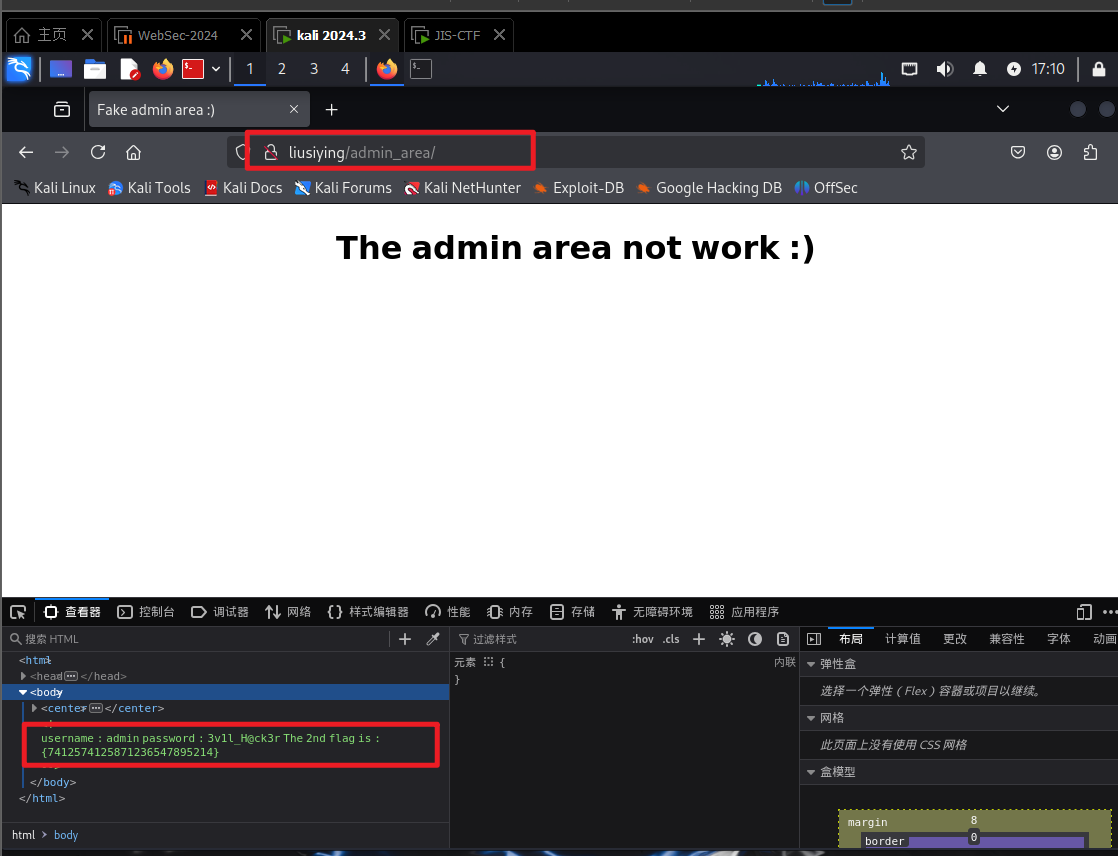

访问http://liusiying/admin_area/查看页面源代码,出现下面这些

username : admin

password : 3v1l_H@ck3r

The 2nd flag is : {7412574125871236547895214}

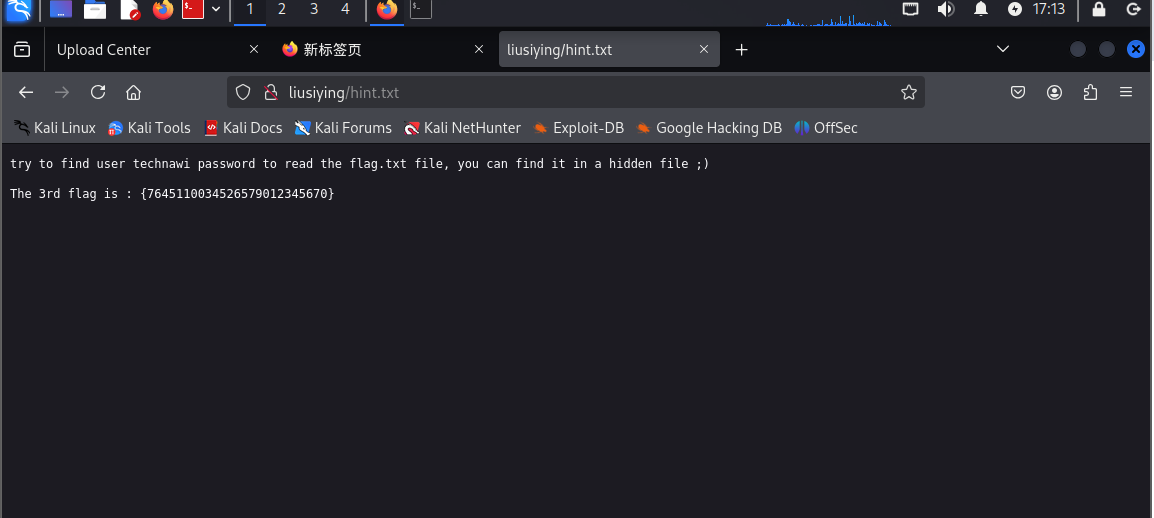

访问登录,再将网址改成http://liusiying/hint.txt,访问

第三个flag出现

上传shell脚本

登录后上传

选择上传

上传后,访问http://liusiying/uploaded_files/php.php

密码为admin

点击执行命令栏目输入cat /etc/mysql/conf.d/credentials.txt执行

返回flag4

The 4th flag is : {7845658974123568974185412}

username : technawi

password : 3vilH@ksor

Flag5

命令行

ssh technawi@192.168.100.159

进入var/www/html/flag.txt

flag5出现

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?