一、实验目的

1、理解应急响应的概念及其重要性,提升安全意识和应对能力;

2、熟悉并掌握入侵排查的流程和技术;

3、掌握对linux、windows主机进行入侵排查的方法。

二、实验任务

1、分析linux主机被入侵的原因并找出存在的后门;

2、分析windows主机被入侵的原因并找出存在的后门。

三、实验环境

1、靶机地址:192.168.2.139

2、攻击机地址:

四、实验过程和实验结果

linux入侵排查

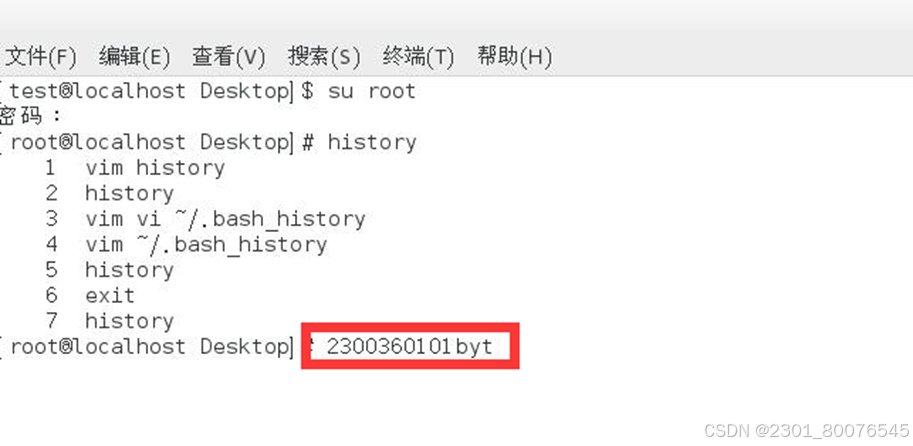

1. su root 切换到root目录,使用 history 命令查看历史运行的命令

发现历史命令记录被删除,猜测疑似被入侵

2.切换到home目录下,发现隐藏文件

3.把隐藏文件复制出来,拿去杀毒分析

拿去世界杀毒网检测。

拿去微步沙箱检测

根据以上结果,确定是恶意文件。

4.排查计划任务。

5.切换到root目录下,发现反弹脚本

6.排查ssh公钥

发现被写入ssh公钥。

7.入侵原因分析

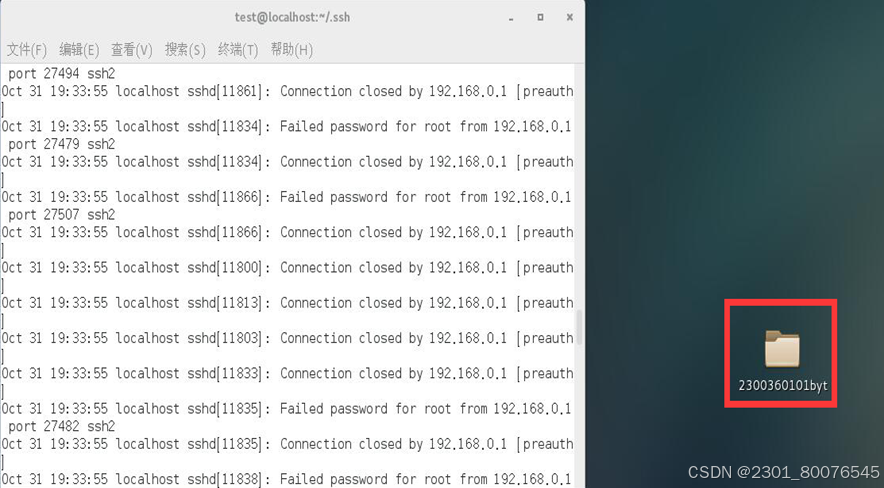

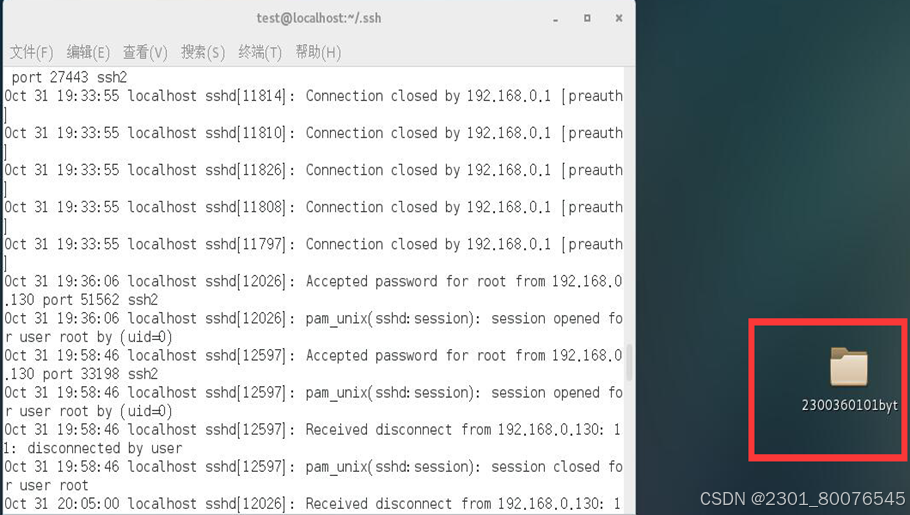

(1)查看ssh日志使用命令cat /var/log/secure

发现ssh被同一ip 192.168.0.1暴力破解

192.168.0.130登录到本机的ssh。

结论:攻击者通过ssh暴力破解进入linux主机并投放木马。

整改意见:更换ssh的密码,限制同一用户多次登录。

Windows入侵排查

1.用户排查

(1)查看正常用户 net user

(2)查看隐藏用户 net localgroup administrator

发现隐藏用户haha$

2.网络信息排查

(1)查看谁连接了本台电脑 netstat –ano

发现可疑IP

(2)查看某个进程具体是由哪个程序进行运行的 netstat -anob

无信息,无法获取所有权信息

3.查看任务管理器

发现可疑进程,且该文件位置在Temp目录下,极有可能是木马

4.查看注册表

发现两个启动项,都是指向Temp目录的YDrVUmOC7RICs.vbs和qLDoMKEgNYHM.vbs,第一个指向为空,第二个启动的是 rclcSqmoi.exe计划任务和服务均无异常。

5.查看最近打开的文件,%Userprofile%\Recent //Win+R

发现开了MYSQL服务被登录phpMyAdmin然被后上传木马和提权

五、实验总结

Linux应急响应:收集系统日志、进程信息、网络连接状态等,以便后续分析。分析入侵:通过日志分析、进程分析、文件分析等手段,确定攻击者的入侵方式和目的。删除恶意软件、后门程序等,恢复系统到安全状态。

Windows应急响应:利用Windows系统提供的工具和第三方安全软件,对受影响的系统进行全面的漏洞扫描、日志分析、进程监控等,以发现潜在的恶意软件、后门程序等。对收集到的信息进行深入分析,确定攻击者的入侵路径、攻击手法以及攻击目的,为后续的清理和恢复工作提供依据。

通过本实验我对应急响应有了一定的了解,在实验过程中,linux应急响应实验进行地较为顺利,而在进行Windows应急响应实验过程中,对如何查看任务管理器和注册表不了解,通过搜索后,问题得到解决。总结来说,这两个实验的思路较为相似,都是先进行全面排查,然后对收集到的信息进行深入分析,确定攻击者的入侵路径和攻击手法,有效应对处理系统面临的威胁。本次实验为我以后进一步的学习打下了一定的基础。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?