【精选优质专栏推荐】

- 《AI 技术前沿》 —— 紧跟 AI 最新趋势与应用

- 《网络安全新手快速入门(附漏洞挖掘案例)》 —— 零基础安全入门必看

- 《BurpSuite 入门教程(附实战图文)》 —— 渗透测试必备工具详解

- 《网安渗透工具使用教程(全)》 —— 一站式工具手册

- 《CTF 新手入门实战教程》 —— 从题目讲解到实战技巧

- 《前后端项目开发(新手必知必会)》 —— 实战驱动快速上手

每个专栏均配有案例与图文讲解,循序渐进,适合新手与进阶学习者,欢迎订阅。

本文介绍 Istio 服务网格的集成机制及其在 Kubernetes 环境中的应用。首先,文章阐述了 Istio 的核心组件,包括控制平面和数据平面,并深入剖析其在流量路由、安全加密和可观测监控中的原理。随后,通过金融交易平台的实践案例,展示了 VirtualService、DestinationRule 和 AuthorizationPolicy 的详细 YAML 配置,以及 Sidecar 注入和 mTLS 实现的示例。文章还讨论了常见误区,如性能开销和配置冲突,并提供解决方案,如使用 istioctl 分析工具和采样优化。总体而言,本文为开发者提供了从理论到实践的全面指导,强调 Istio 在提升微服务可靠性和效率方面的核心作用。

面试题目

请解释 Istio 服务网格的核心组件及其集成原理,并讨论其在 Kubernetes 环境中的应用。阐述流量管理、安全性和可观测性的关键特性,以及在实际部署中如何提升微服务架构的可靠性。

引言

在微服务架构迅猛发展的背景下,服务网格技术已成为管理复杂分布式系统的重要工具。Istio,作为开源服务网格的领先实现,由 Google、IBM 和 Lyft 等公司共同开发,旨在提供统一的控制平面,以处理服务间的通信、监控和安全问题。本文以 Istio 服务网格的集成机制为核心,深入剖析其核心组件和底层原理,并探讨其在 Kubernetes 环境中的实际应用。通过对流量管理、安全性和可观测性等关键特性的系统性解析,我们将揭示 Istio 如何无缝集成到容器编排系统中,提升整体架构的弹性和效率。最终,本文将结合实践案例,指出常见挑战并提供解决方案,以为开发者提供全面的技术洞见。

核心内容解析

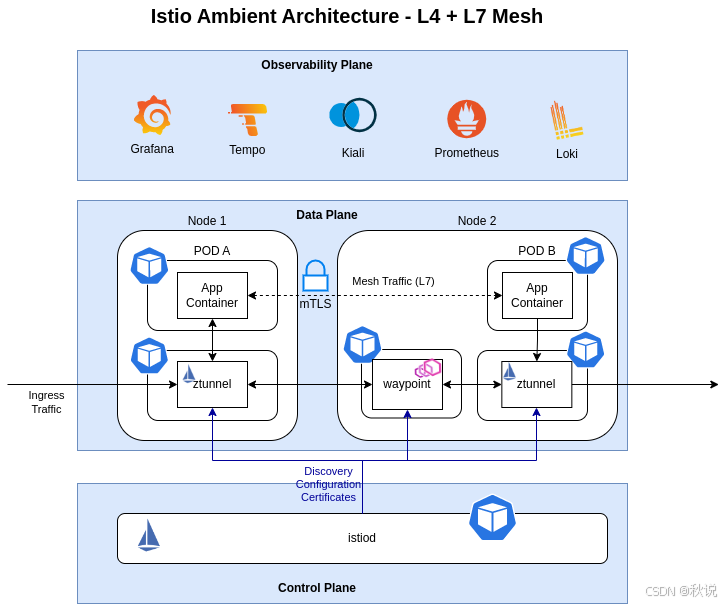

Istio 服务网格的集成原理建立在 Sidecar 代理模式之上,它通过注入 Envoy 代理到每个服务 Pod 中,实现对服务间流量的透明拦截和控制。这种非侵入式设计允许 Istio 在不修改应用代码的情况下,提供高级网络功能。Istio 的架构分为控制平面和数据平面,其中控制平面负责策略配置和分发,数据平面则处理实际流量路由。

控制平面的核心组件包括 Pilot、Citadel、Galley 和 Mixer(在较新版本中,Mixer 被 Telemetry 和 Policy 组件取代,但原理类似)。Pilot 是 Istio 的交通枢纽,它从 Kubernetes API Server 发现服务,并将路由规则转换为 Envoy 配置。通过 xDS(Discovery Services)协议,Pilot 动态推送配置到 Sidecar,确保流量管理的实时性。例如,Pilot 使用 ServiceEntry 和 VirtualService 等 CRD(Custom Resource Definitions)定义外部服务访问和内部路由规则,实现 A/B 测试和金丝雀部署。

Citadel 负责安全管理,提供证书颁发和密钥轮换。它使用 SPIFFE(Secure Production Identity Framework for Everyone)框架,为每个工作负载生成身份证书,支持 mTLS(mutual Transport Layer Security)加密通信。这种集成确保服务间通信的零信任模型,即使在多租户环境中,也能防止中间人攻击。Galley 则作为配置验证器,从 Kubernetes 提取 Istio CRD,并验证其有效性,确保配置的一致性和完整性。

数据平面由 Envoy 代理组成,作为 Sidecar 容器注入到 Pod 中。Envoy 是一个高性能 L7 代理,支持 HTTP、gRPC 和 TCP 协议。它拦截所有进出流量,并根据 Pilot 的配置应用规则。这种注入通过 Istio 的 Mutating Admission Webhook 实现:在 Pod 创建时,Kubernetes 调用 Webhook,自动添加 Envoy 容器和初始化配置。Envoy 的 Filter Chain 机制允许自定义过滤器,如 Rate Limiting Filter 和 Fault Injection Filter,用于流量控制和混沌工程。

在 Kubernetes 环境中,Istio 的集成依赖于 CRD 和 Operator。安装 Istio 时,使用 istioctl 工具或 Helm Chart 部署控制平面,并启用自动 Sidecar 注入。通过命名空间标签(如 istio-injection=enabled),Kubernetes 在该命名空间创建 Pod 时自动注入 Envoy。这种集成提升了微服务架构的可靠性:传统 Kubernetes Service 仅提供 L4 负载均衡,而 Istio 扩展到 L7,支持基于路径的路由和重试机制。

流量管理是 Istio 的关键特性之一。通过 VirtualService 和 DestinationRule,用户定义路由规则。例如,VirtualService 可将流量按权重分配到不同版本的服务,支持 Canary Release:90% 流量到 v1,10% 到 v2。DestinationRule 则配置负载均衡策略,如 Least Request 或 Round Robin,并应用 Circuit Breaker 以防止级联故障。底层,Envoy 使用 Cluster 和 Listener 配置实现这些规则,确保低延迟和高可用性。

安全性方面,Istio 提供端到端加密和访问控制。AuthorizationPolicy CRD 定义 RBAC(Role-Based Access Control)规则,例如仅允许特定服务访问敏感 API。PeerAuthentication 强制 mTLS,Citadel 自动管理证书生命周期。这种零信任方法在 Kubernetes 中尤为重要,因为 Pod IP 的动态性可能引入安全隐患。

可观测性通过集成 Prometheus、Grafana 和 Jaeger 实现。Envoy 生成指标、日志和追踪数据,Mixer(或新版 Telemetry)聚合并导出到后端。Kiali 作为可视化工具,提供服务拓扑图和流量监控。这种集成允许开发者实时诊断问题,如识别瓶颈服务或追踪请求路径。

Istio 的这些特性协同工作,在 Kubernetes 中形成闭环:从服务发现到流量路由,再到监控反馈。通过 Operator 如 Istio Operator,简化了升级和配置管理,确保生产级稳定性。

实践案例

为阐明 Istio 服务网格在 Kubernetes 环境中的集成应用,考虑一个金融交易平台,该平台包括账户服务、交易服务和通知服务,需要处理高并发流量,并确保安全合规。

首先,安装 Istio 并启用注入。使用 istioctl 命令:istioctl install --set profile=default,然后为应用命名空间添加标签:kubectl label namespace finance istio-injection=enabled。这确保后续 Pod 自动注入 Envoy。

定义 VirtualService 以实现流量管理。以交易服务为例,其 YAML 配置如下:

apiVersion: networking.istio.io/v1alpha3

kind: VirtualService

metadata:

name: transaction-vs

spec:

hosts:

- transaction-service # 服务主机名

gateways:

- finance-gateway # 关联网关

http:

- match:

- uri:

prefix: /trade # 路径匹配

route:

- destination:

host: transaction-service

subset: v1 # 路由到 v1 子集

weight: 90 # 权重分配

- destination:

host: transaction-service

subset: v2

weight: 10

- fault: # 故障注入,用于测试

delay:

percentage:

value: 50

fixedDelay: 5s # 延迟 5 秒

route:

- destination:

host: transaction-service

此配置通过 Envoy 实现金丝雀部署,Pilot 推送规则到 Sidecar。结合 DestinationRule 定义子集:

apiVersion: networking.istio.io/v1alpha3

kind: DestinationRule

metadata:

name: transaction-dr

spec:

host: transaction-service

trafficPolicy:

connectionPool:

tcp:

maxConnections: 100 # 连接池限制

outlierDetection: # 异常检测

consecutiveErrors: 5

interval: 10s

baseEjectionTime: 30s

subsets:

- name: v1

labels:

version: v1 # 基于标签选择

- name: v2

labels:

version: v2

为增强安全性,应用 PeerAuthentication 和 AuthorizationPolicy:

apiVersion: security.istio.io/v1beta1

kind: PeerAuthentication

metadata:

name: default

spec:

mtls:

mode: STRICT # 强制 mTLS

---

apiVersion: security.istio.io/v1beta1

kind: AuthorizationPolicy

metadata:

name: transaction-policy

spec:

selector:

matchLabels:

app: transaction

rules:

- from:

- source:

principals: ["cluster.local/ns/finance/sa/account-service"] # 仅允许账户服务访问

to:

- operation:

methods: ["POST"]

paths: ["/trade/*"]

这些规则由 Citadel enforcement,确保加密和授权。在可观测性方面,部署 Kiali:istioctl dashboard kiali,可视化服务图,并使用 Jaeger 追踪请求,例如查询交易延迟。

在生产环境中,当交易量峰值时,Istio 的 Circuit Breaker 自动隔离故障服务,防止雪崩效应。实践显示,这种集成将故障恢复时间从分钟缩短至秒级,并通过指标监控(如 Prometheus 查询 envoy_cluster_upstream_rq_total)优化资源。据行业报告,Istio 可将微服务部署的复杂性降低 40%,提升整体可靠性。

常见误区与解决方案

尽管 Istio 集成强大,但开发者常陷入误区。首先,忽略性能开销:Envoy Sidecar 增加延迟。解决方案是优化 Envoy 配置,如启用连接池复用,并使用 Istio 的 Telemetry 监控延迟分布,调整规则以最小化 hops。

其次,配置冲突导致路由失败,常因 CRD 验证不足。解决方案是使用 Galley 的内置验证,并在应用前运行 istioctl analyze,检测潜在问题。

另一个误区是安全策略过度严格,导致合法流量阻塞。解决方案是逐步 rollout 策略,从 PERMISSIVE mTLS 模式开始,监控日志,然后切换到 STRICT。同时,使用 RequestAuthentication 集成 JWT 验证外部流量。

此外,可观测性数据泛滥可能 overload 存储。解决方案是配置采样率,如在 Jaeger 中设置 1% 追踪采样,并使用 Prometheus Federation 聚合指标,减少存储压力。

最后,版本升级时忽略兼容性,可能破坏现有规则。解决方案是采用 Operator 管理升级,并使用多控制平面隔离测试环境,确保平滑迁移。

总结

Istio 服务网格通过核心组件如 Pilot 和 Citadel,实现无缝集成到 Kubernetes 中,提供先进的流量管理、安全性和可观测性。它在微服务架构中的应用显著提升了系统的可靠性和可管理性。通过实践案例,我们看到其在金融平台中的实际价值,而针对误区的解决方案确保了高效部署。展望未来,随着 Wasm 扩展和多集群支持的增强,Istio 将进一步推动服务网格的演进,助力更复杂的云原生系统。

772

772

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?