【精选优质专栏推荐】

- 《AI 技术前沿》 —— 紧跟 AI 最新趋势与应用

- 《网络安全新手快速入门(附漏洞挖掘案例)》 —— 零基础安全入门必看

- 《BurpSuite 入门教程(附实战图文)》 —— 渗透测试必备工具详解

- 《网安渗透工具使用教程(全)》 —— 一站式工具手册

- 《CTF 新手入门实战教程》 —— 从题目讲解到实战技巧

- 《前后端项目开发(新手必知必会)》 —— 实战驱动快速上手

每个专栏均配有案例与图文讲解,循序渐进,适合新手与进阶学习者,欢迎订阅。

文章目录

一、前言

JavaScript作为当前最流行的编程语言之一,早已突破了“前端脚本”的单一身份,在浏览器、Node.js、Electron等多环境中承担着核心角色。而“命令执行能力”直接关系到程序的功能边界与安全底线:前端开发者若误判浏览器环境的权限,可能会尝试实现无法完成的本地文件操作,导致功能开发走偏;后端开发者若忽视Node.js环境的权限风险,可能因命令注入漏洞引发服务器瘫痪、数据泄露等重大事故;Electron开发者若混淆主进程与渲染进程的权限差异,会埋下严重的安全隐患。

因此,明确不同环境下JS命令执行的“能力上限”,不仅是技术认知的核心要点,更是保障开发质量与系统安全的关键前提。

二、不同场景下的JS执行能力上限

JS的命令执行能力并非由语言本身决定,而是由其运行的“宿主环境”定义。不同环境为JS提供的API集、安全沙箱策略截然不同,这就导致了其执行能力的天壤之别。我们将从最常见的三大环境展开分析。

1. 浏览器环境

浏览器作为JS最原始的运行环境,其核心设计理念是“用户安全优先”,因此通过严格的“沙箱机制”和“同源策略”对JS权限进行了极致限制。在这种环境下,JS的“命令执行”完全局限于浏览器内核管控的范围,几乎不存在触及操作系统的可能。

1.1 可执行的操作

浏览器环境中的JS,其“执行能力”本质上是对浏览器提供的API的调用,核心围绕页面交互、网络通信和本地轻量存储展开,主要包括以下几类:

1.代码层面的执行:

这是JS最基础的能力,包括通过eval()、new Function()动态执行字符串形式的JS代码,以及通过document.createElement(‘script’)注入外部脚本。需要注意的是,这类执行仍受限于浏览器沙箱,无法突破环境边界。

2.DOM与CSSOM操作:

JS可以完全控制页面的结构与样式,比如通过document.getElementById()获取元素、element.innerHTML修改内容、document.styleSheets操作样式表等。这是前端交互的核心,但所有操作都仅存在于当前页面的“虚拟DOM树”中,不会影响浏览器外部的系统资源。

3.网络请求发起:

通过XMLHttpRequest、fetchAPI或axios等封装库发起HTTP/HTTPS请求,实现与后端的数据交互。但该能力受同源策略限制——默认情况下,JS只能请求当前页面域名、端口、协议一致的资源,跨域请求需后端配置CORS(跨域资源共享)规则,且无法伪造请求头中的关键字段(如Cookie、User-Agent等),以防止CSRF(跨站请求伪造)攻击。

4.本地轻量存储操作:

使用localStorage、sessionStorage存储键值对数据,或通过IndexedDB实现更复杂的本地数据库操作。这类存储的容量有限(localStorage通常为5MB/域名),且数据仅存储在浏览器对应的沙箱目录中,无法被其他应用或浏览器访问,更无法触及本地文件系统。

5.授权类浏览器API调用:

对于涉及用户隐私的硬件资源(如摄像头、麦克风)、系统功能(如通知、地理位置),浏览器提供了专门的API,但这类API必须经过用户主动授权才能使用。例如,调用navigator.mediaDevices.getUserMedia()获取摄像头权限时,浏览器会弹出明确的授权提示,用户拒绝后JS将完全无法访问该资源。

1.2 绝对禁止的操作

为了保护用户设备安全,浏览器为JS划定了明确的“禁止区域”,无论通过何种技术手段都无法突破:

-

禁止执行任何操作系统级命令,如Windows的cmd.exe命令、Linux的bash命令(如ls、rm)等;

-

禁止读写本地文件系统,除非通过

<input type="file">让用户主动选择文件,且JS仅能读取该文件的内容(无法获取文件路径),不能修改、删除或移动文件; -

禁止访问系统进程、内存、CPU等硬件资源,无法获取设备的核心硬件信息(如CPU型号、内存容量等,仅能通过navigator.hardwareConcurrency获取逻辑CPU核心数等非敏感信息);

-

禁止跨域访问其他网站的敏感数据,如Cookie、LocalStorage等,同源策略从根本上阻断了跨域数据泄露的风险。

需要特别说明的是,偶尔出现的“浏览器JS突破沙箱”事件,并非JS本身的能力,而是浏览器存在安全漏洞(如0day漏洞)被恶意利用导致的,属于环境缺陷,而非JS语言的特性。一旦漏洞被修复,JS的权限将重新回归沙箱限制。

2. Node.js环境

Node.js的出现让JS摆脱了浏览器的束缚,进入了服务端和本地运行领域。为了满足后端开发的需求(如文件操作、系统管理、进程控制等),Node.js为JS提供了大量与操作系统交互的API,其命令执行能力也因此大幅提升——最大权限完全等同于运行Node.js进程的用户权限。

2.1 核心执行能力:系统级交互的API支撑

Node.js通过内置模块将系统能力封装为JS可调用的API,其中与“命令执行”关联最紧密的是child_process模块,此外fs、process等模块也提供了强大的系统交互能力。

(1)child_process:系统命令执行的核心模块

该模块允许JS通过创建子进程的方式执行系统命令,核心方法包括exec()、spawn()、execFile(),三者在使用场景和安全性上存在差异,但都能实现系统命令的调用。

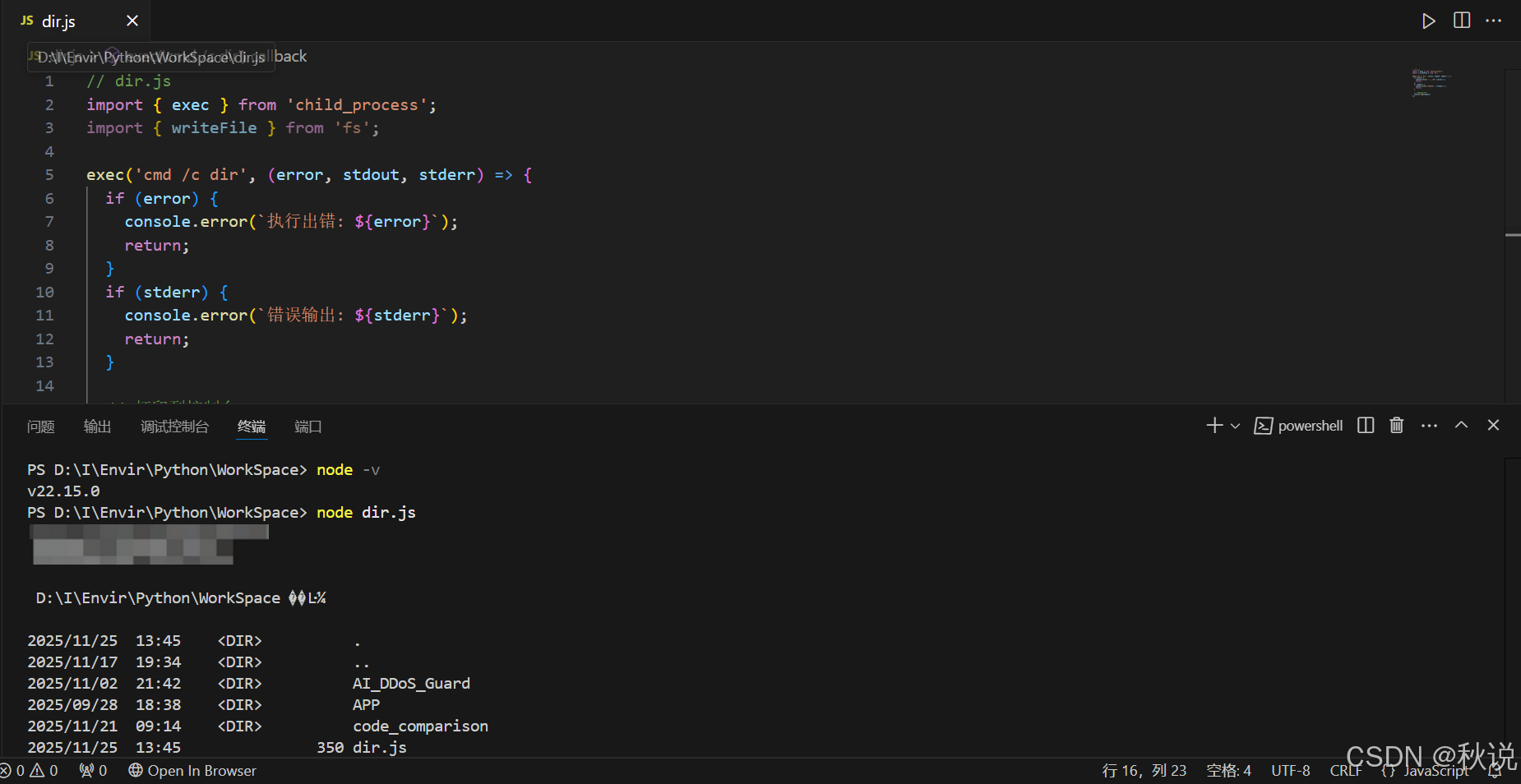

exec():适用于执行简单命令并获取完整输出,它会先创建一个shell进程,再通过shell执行命令。例如在Linux/Mac环境下执行ls -l查看目录,或在Windows环境下执行cmd /c dir:

// dir.js

import { exec } from 'child_process';

import { writeFile } from 'fs';

exec('cmd /c dir', (error, stdout, stderr) => {

if (error) {

console.error(`执行出错: ${error}`);

return;

}

if (stderr) {

console.error(`错误输出: ${stderr}`);

return;

}

// 打印到控制台

console.log(stdout);

});

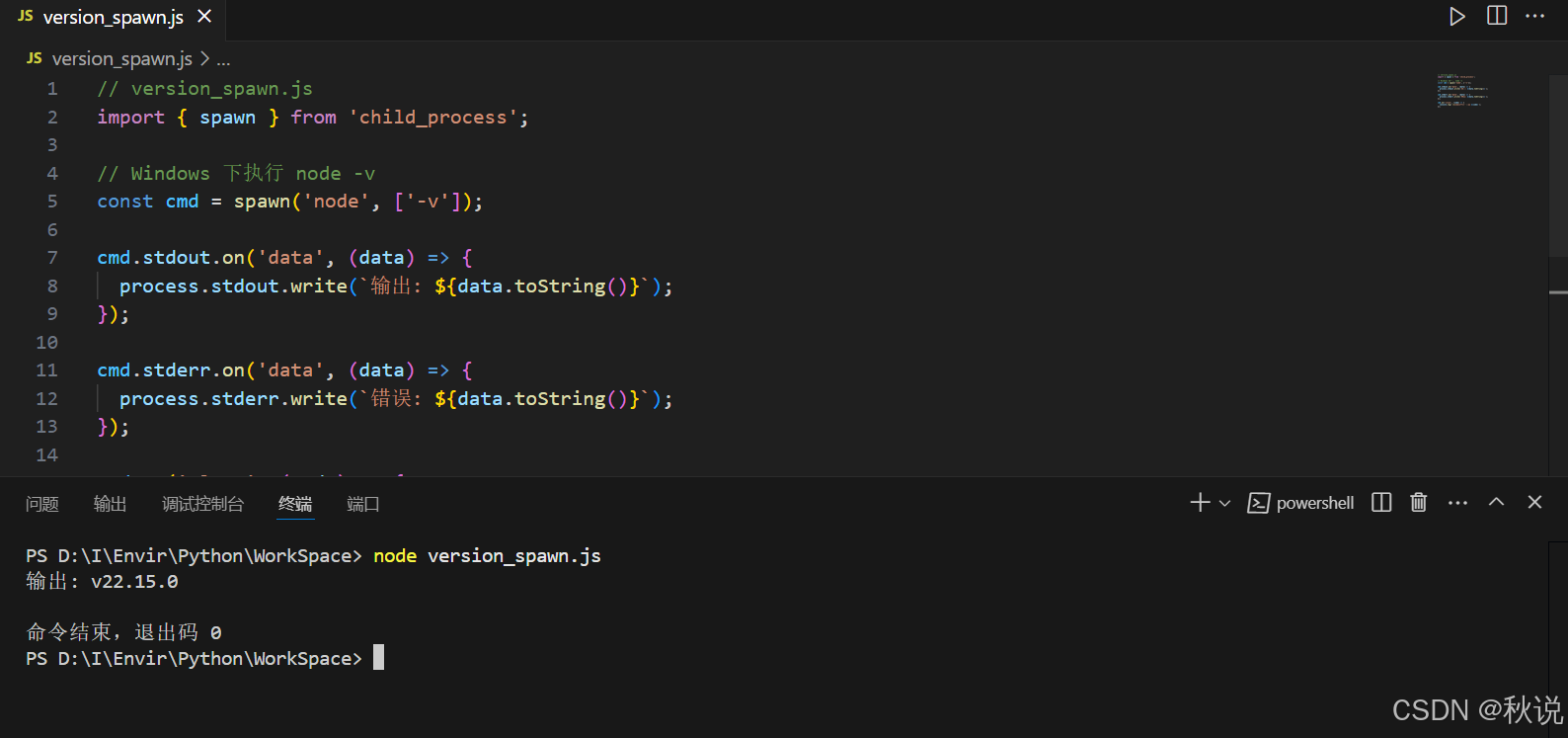

spawn():适用于执行输出量大的命令(如日志实时打印),它直接创建命令进程,不经过shell转发,性能更优且支持流式输出。

// version_spawn.js

import { spawn } from 'child_process';

// Windows 下执行 node -v

const cmd = spawn('node', ['-v']);

cmd.stdout.on('data', (data) => {

process.stdout.write(`输出: ${data.toString()}`);

});

cmd.stderr.on('data', (data) => {

process.stderr.write(`错误: ${data.toString()}`);

});

cmd.on('close', (code) => {

console.log(`\n命令结束,退出码 ${code}`);

});

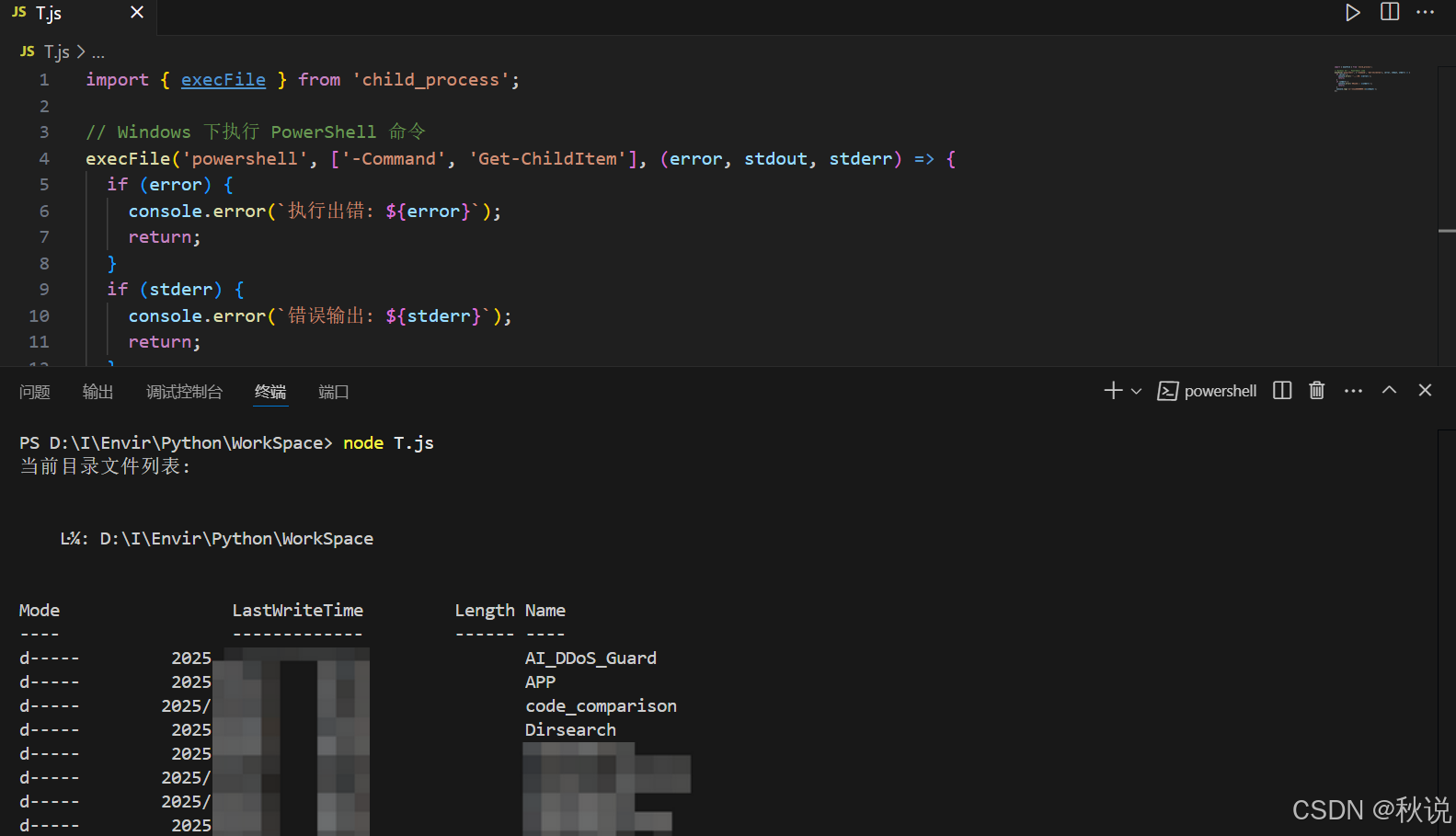

execFile():与exec()类似,但直接执行可执行文件,不创建shell,因此避免了shell注入风险,安全性更高,适用于执行已知路径的可执行文件。

import { execFile } from 'child_process';

// Windows 下执行 PowerShell 命令

execFile('powershell', ['-Command', 'Get-ChildItem'], (error, stdout, stderr) => {

if (error) {

console.error(`执行出错: ${error}`);

return;

}

if (stderr) {

console.error(`错误输出: ${stderr}`);

return;

}

console.log(`当前目录文件列表:\n${stdout}`);

});

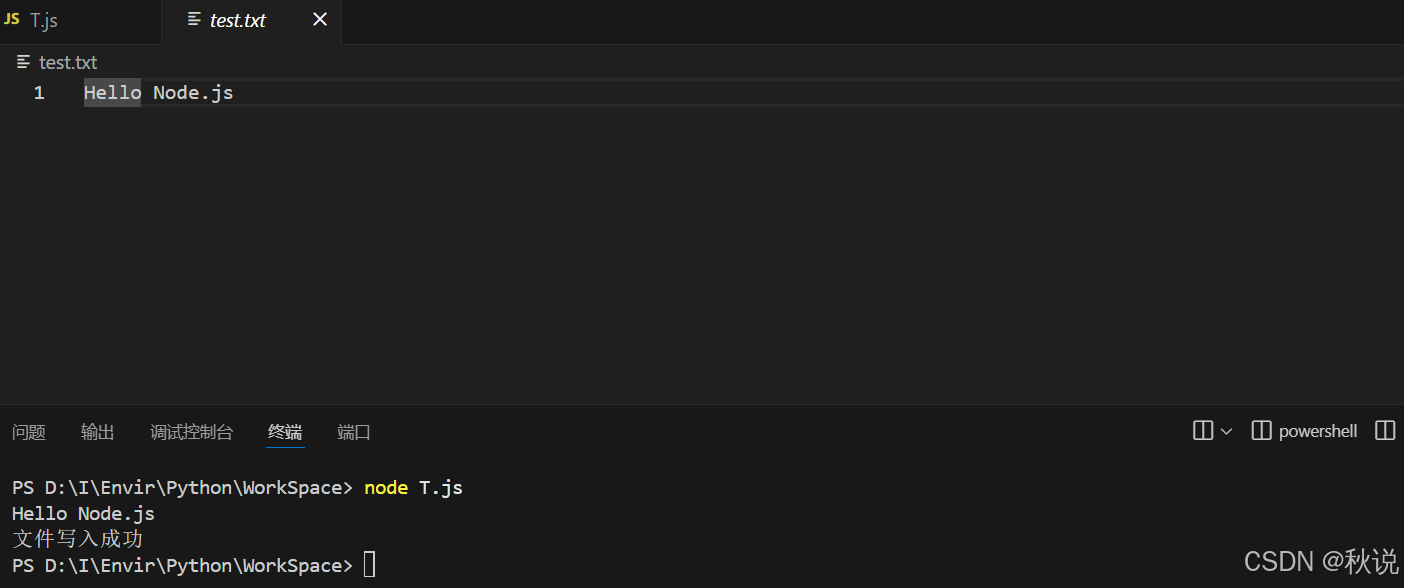

(2)fs模块:本地文件系统的“完全控制”

Node.js的fs(文件系统)模块提供了完整的文件操作API,包括创建、读取、修改、删除文件/文件夹,权限完全取决于运行Node.js的用户。例如:

const fs = require('fs');

// 读取文件内容

fs.readFile('./test.txt', 'utf8', (err, data) => {

if (err) throw err;

console.log(data);

});

// 写入文件(不存在则创建,存在则覆盖)

fs.writeFile('./test.txt', 'Hello Node.js', (err) => {

if (err) throw err;

console.log('文件写入成功');

});

(3)其他系统级操作

除了命令执行和文件操作,Node.js还支持:通过process模块获取进程信息、控制当前进程(如process.exit()退出进程);通过net模块创建TCP/UDP服务,监听网络端口;通过os模块获取系统信息(如操作系统类型、内存总量、CPU信息等)。

2.2 权限上限

Node.js的命令执行能力没有“语言层面的上限”,其最大范围完全由运行Node.js进程的用户权限决定,这是理解Node.js权限边界的核心:

1.root/管理员权限:

如果以Linux的root用户或Windows的管理员身份运行Node.js,JS将拥有该系统的最高权限——可以执行rm -rf /(删除Linux系统所有文件)、format C:(格式化Windows C盘)等危险命令,修改系统核心配置文件(如/etc/passwd),安装/卸载系统软件,甚至通过串口、USB等接口控制硬件设备。这种情况下,JS的执行能力等同于系统管理员的操作能力,一旦出现误操作或恶意攻击,将直接导致系统瘫痪。

2.普通用户权限:

如果以普通用户身份运行Node.js,权限将被严格限制——无法修改系统核心目录(如Linux的/root、Windows的C:\Windows),无法执行需要管理员权限的命令(如安装系统服务),仅能操作该用户有权访问的文件和目录。这种权限隔离是系统安全的重要保障,也是生产环境中运行Node.js服务的最佳实践。

3. 嵌入式环境

除了浏览器和纯Node.js环境,JS还会运行在Electron、NW.js、小程序等嵌入式环境中。这些环境本质上是“浏览器内核+Node.js”或“自定义运行时”的组合,其权限由平台根据自身需求定制,介于浏览器和Node.js之间。

3.1 Electron/NW.js:双进程架构下的权限分离

Electron和NW.js是基于Chrome内核和Node.js构建的桌面应用开发框架,采用“主进程+渲染进程”的双进程架构,两者权限严格分离:

-

渲染进程:等同于浏览器的页面进程,运行在沙箱中,默认无法执行系统命令和读写本地文件,仅能通过IPC(进程间通信)向主进程发送请求。

-

主进程:运行在Node.js环境中,拥有完整的Node.js权限,可以执行系统命令、操作本地文件、调用系统API(如桌面通知、窗口管理)。渲染进程若需实现系统级操作,必须通过预先定义的IPC通道向主进程发起请求,由主进程完成操作后返回结果。这种架构既保证了前端页面的安全性,又满足了桌面应用的系统交互需求。

3.2 小程序/公众号:平台管控下的“最小权限”

微信小程序、支付宝小程序等平台的JS运行环境,是由平台自定义的“轻量运行时”,权限被严格限制在平台允许的范围内:

-

仅能调用平台提供的API,如支付、分享、地图、扫码等,无法直接访问Node.js模块或浏览器的原生API;

-

本地存储能力有限(如微信小程序的本地缓存上限为10MB),且无法触及设备的本地文件系统;

-

网络请求仅能访问平台备案的合法域名,且受平台的安全策略管控,完全无法执行系统命令。

这类环境的核心目标是“生态安全”,因此JS的权限被压缩到“仅满足业务需求”的最小范围,不存在系统级命令执行的可能。

三、JS命令执行的核心风险与防范策略

通过前文分析可知,JS命令执行的风险主要集中在Node.js环境(及Electron主进程等拥有Node.js权限的环境),浏览器和小程序环境的风险极低。以下是核心风险点及对应的防范措施。

1. 命令注入漏洞

命令注入是Node.js环境中最常见的JS执行风险,其本质是“将用户输入直接拼接为系统命令”,导致恶意用户通过输入特殊字符(如;、&&、|)改变命令的执行逻辑。例如:

// 危险代码:用户输入直接拼接命令

const { exec } = require('child_process');

const userInput = req.query.fileName; // 假设用户输入为 "; rm -rf /"

// 实际执行的命令为 "ls ; rm -rf /",先执行ls,再删除系统所有文件

exec(`ls ${userInput}`, (err, stdout) => {});

2. 核心防范措施

1.避免使用exec(),优先选择execFile()或spawn():

exec()会创建shell,容易引发注入漏洞;execFile()直接执行可执行文件,参数需单独传递,无法通过特殊字符改变命令结构:

// 危险代码:用户输入直接拼接命令

const { exec } = require('child_process');

const userInput = req.query.fileName; // 假设用户输入为 "; rm -rf /"

// 实际执行的命令为 "ls ; rm -rf /",先执行ls,再删除系统所有文件

exec(`ls ${userInput}`, (err, stdout) => {});

2.严格校验用户输入:

对用户输入的参数进行格式校验(如正则匹配文件名格式),拒绝包含特殊字符的输入,或使用白名单机制限制允许的输入内容。

3.采用最小权限原则运行Node.js服务:

生产环境中,绝对禁止以root/管理员身份运行Node.js,应创建专门的低权限用户(如Linux的nodeuser),限制服务的操作范围。

4.使用安全框架与工具:

借助ESLint等代码检查工具识别危险API调用,使用PM2等进程管理工具监控服务运行状态,及时发现异常命令执行行为。

四、总结

通过本文的分析,我们可以得出一个清晰的结论:JavaScript的命令执行能力 = 运行环境的权限上限。这句话涵盖了三个核心要点:

1.语言本身无权限:

JS是一门解释型语言,自身不具备系统交互能力,所有“命令执行”都是对环境提供的API的调用,脱离环境的JS代码只是一串无意义的字符。

2.环境决定边界:

浏览器的沙箱机制使其成为“最安全的环境”,JS仅能在页面闭环内操作;Node.js的服务端属性使其成为“权限最高的环境”,能力等同于运行用户;嵌入式环境则根据平台需求定制权限,实现安全与功能的平衡。

3.安全的核心是权限管控:

对于开发者而言,在使用JS进行开发时,首先要明确其运行环境,再根据环境特性规划功能——浏览器环境不妄想操作本地文件,Node.js环境则必须做好输入校验和权限限制,这才是规避命令执行风险的关键。

无论是前端还是后端开发,厘清JS的权限边界,既是技术认知的体现,也是保障系统安全的基础。希望本文能帮助你更深入地理解JS的执行特性,让技术在合理的权限范围内发挥最大价值。

512

512

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?