未经许可,不得转载。

本文所述问题均已修复。

文章目录

在上篇文章中,我讲述了我对航空公司和酒店奖励平台的探索,在这篇文章中,我将详细讲述我是如何发现并披露该平台中的多个严重安全问题的。

1.Points 接收端授权不当,可仅凭姓氏与奖励编号冒充任意用户完成认证流程

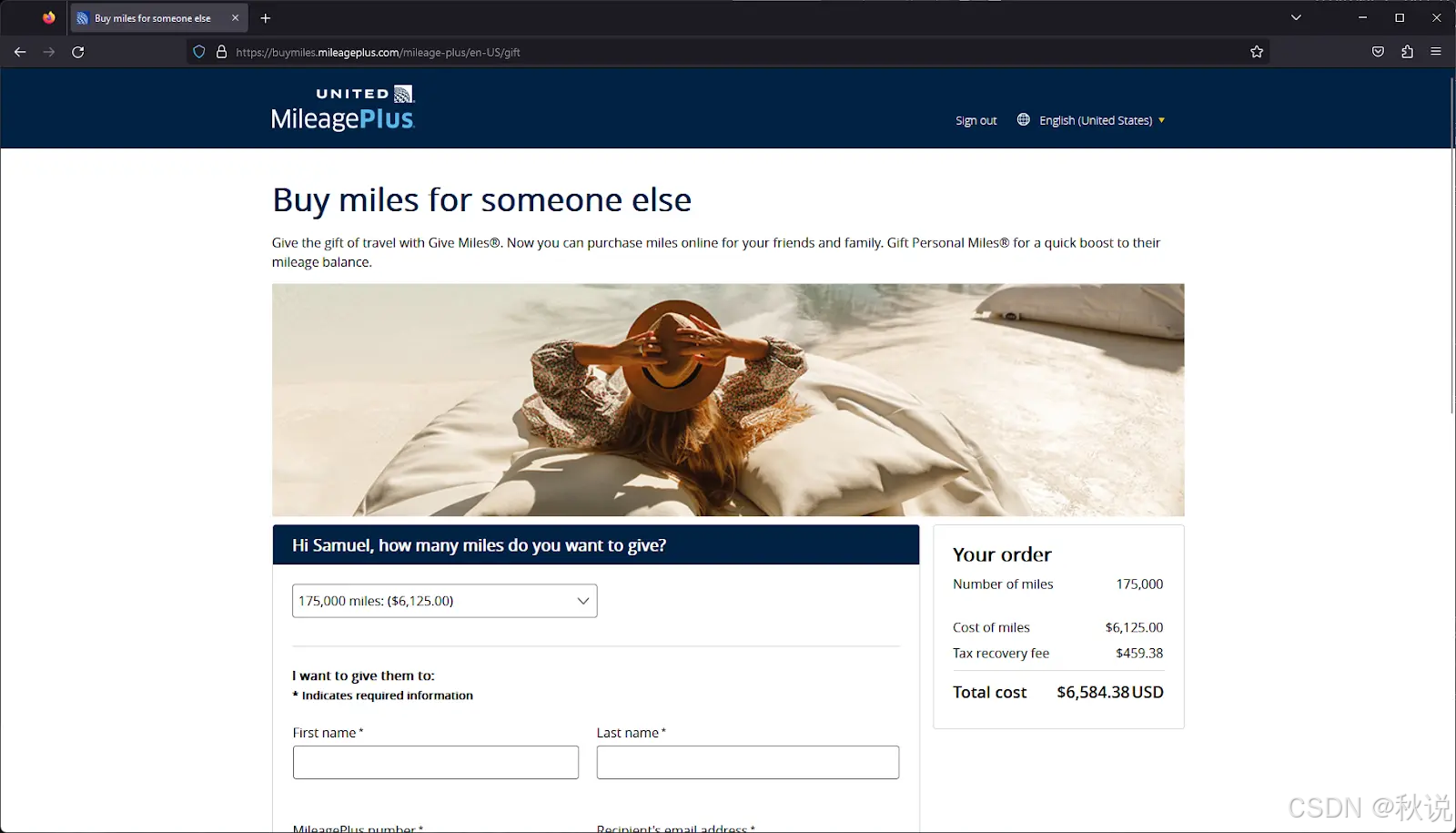

在我们持续寻找可能泄露他人 memberValidation 令牌的问题时,我们发现了 United 网站上的一个功能流程,名为 “Buy miles for someone else”(为他人购买里程)。

当以已认证的 MileagePlus 用户身份访问该页面时,系统会要求你添加一个接收里程的收件人。此时,收件人输入框需要填写收件人的名、姓以及 MileagePlus 会员编号。当我们发送添加收件人的 HTTP 请求时,注意到响应中返回了一个非常关键的信息。

请求如下:

POST /mileage-plus/mvs/recipient HTTP/2

Host: buymiles.mileageplus.com

Content-Type: application/json

{"mvPayload":{"identifyingFactors":{"firstName":"Victim","lastName":"Victim

订阅专栏 解锁全文

订阅专栏 解锁全文

372

372

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?