未经许可,不得转载。

路径遍历

在进行目标侦查和端口扫描时,我发现了一个使用 8443 端口的子域名:http://admin.target.com:8443。许多人可能会忽略返回 404 的子域名,但我并没有。

对 http://admin.target.com:8443/FUZZ 进行模糊测试时,我发现了一个路径 /admin/,它将用户重定向到了登录页面:http://admin.target.com:8443/admin/faces/jsf/login.xhtml

在测试该登录端点并未发现任何漏洞后,我决定继续在 /admin 路径下进行模糊测试,比如 http://admin.target.com:8443/admin/FUZZ。意外地,我发现了一个名为 /download/ 的端点,位于 /admin/Download,它返回了 200 状态码,但响应内容为空。

根据该端点的名字,我们可以推测它可能与文件下载相关。然而,缺少正确的参数,且需要一个有效的文件路径。由于该端点位于 /admin/ 目录下,我们应该寻找该目录下通常使用的文件。

按照我的惯例,我会从 JavaScript 文件开始测试 LFI(本地文件包含)和路径遍历漏洞,因此我先测试了一个名为 admin/js/main.js 的文件。

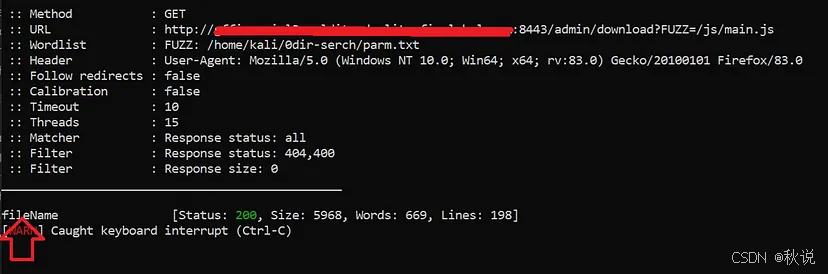

模糊测试参数时的结果如下:

通过这次模糊测试,我们确认了 /admin/downl

订阅专栏 解锁全文

订阅专栏 解锁全文

3280

3280

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?