未经许可,不得转载。

文章目录

正文

今天要讲的这个漏洞的核心思想是破坏业务逻辑的工作流程,具体来说是一个支付绕过漏洞,更具体地说是“低价购”。

我们的目标应用程序是一个在线教学平台,分为两个主体:教师和学生。学生可以向特定的老师购买课程,然后通过会议/课程的形式使用所购买的内容。教学主题多样,包括数学、科学、语言、设计等各种内容。

该应用程序使用了两个第三方服务来处理支付:

- Skyflowapis(用于加密信用卡信息)

- Payrails(用于启动支付流程)

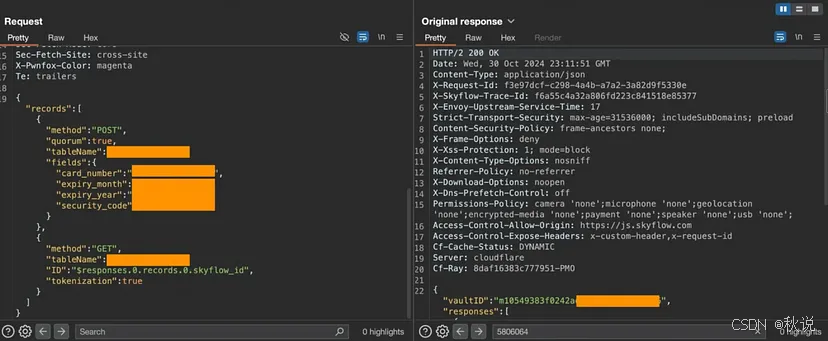

接下来我们讨论一下整个支付流程。在流程的开始阶段,当用户输入信用卡信息时,会向 Skyflowapis 发送一个请求,以加密用户提交的信用卡数据:

接着来到Payrails,这里的流程设计得非常复杂,那么它是如何与我们的目标应用交互的呢?

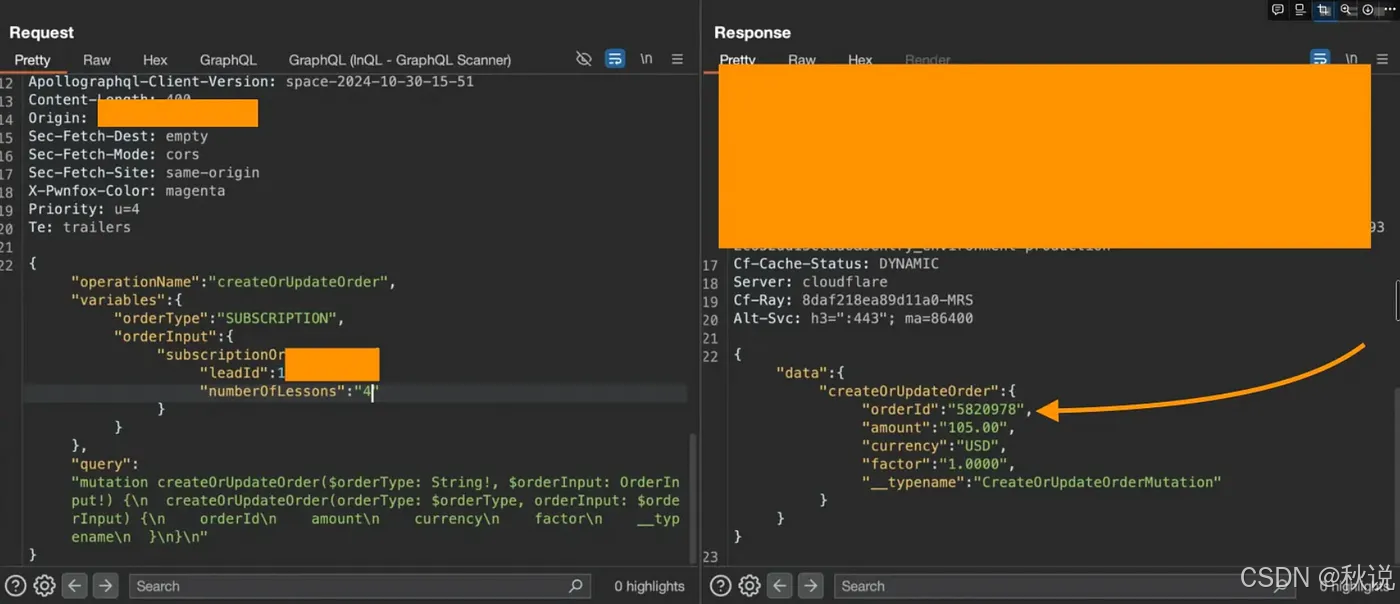

首先,流程从以下调用开始:CreateOrUpdateOrder 查询。

这个 CreateOrUpdateOrder 查询会为我们创建一个订单,它只需要教师的 ID 和我们需要的课程数量。然后,它会生成一个带有 orderId</

订阅专栏 解锁全文

订阅专栏 解锁全文

433

433

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?