未经许可,不得转载。

今天,我很高兴与大家分享一个业务逻辑漏洞,尽管它不在测试范围内,但却意外地让我获得了 Mozilla 产品的无限终身高级访问权限。

深入挖掘 Mozilla 主域名

我正在 Mozilla 的主账户域名 accounts.firefox.com 上进行漏洞挖掘。我的目标是彻底了解每个功能,检查每个发送到服务器的请求,并详细分析服务器的响应。

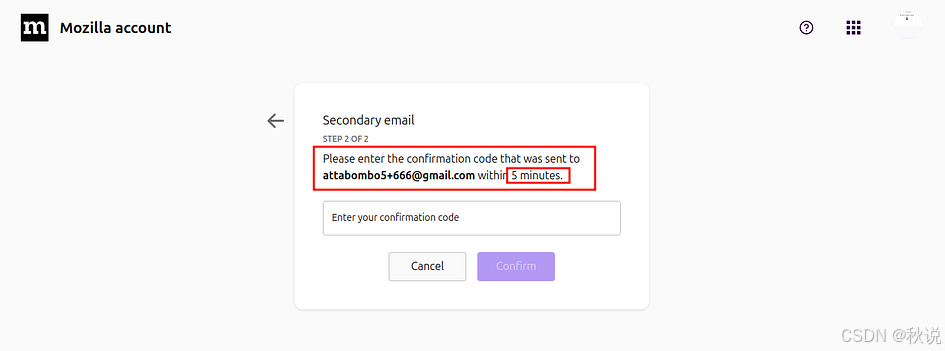

在测试“附加二级邮箱”功能时,我注意到,当添加二级邮箱时,Mozilla 会向新邮箱地址发送一个 6 位数字的确认码。这个确认码有效期为 5 分钟,过期后就会失效。

绕过确认码

此时,我决定尝试通过几种不同的方法绕过确认码。我尝试了操控发送到服务器的请求、检查响应中的潜在泄漏,甚至尝试通过快速连续发送请求来模拟竞争条件,试图欺骗服务器确认邮箱。遗憾的是,这些方法都没有成功。

然而,在这个过程中,我发现确认码端点缺乏速率限制!

深入细节以成功利用

但现在我们面临一个挑战:如何在 5 分钟内暴力破解一个 6 位数字的确认码?

好问题!理论上,我们可以使用多线程技术,编写一个 Go 脚本加速破解。但我决定不浪费时间编写脚本,而是使用 ffuf 工具通过处理请求和必要的请求头来进行暴力破解。</

订阅专栏 解锁全文

订阅专栏 解锁全文

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?