未经许可,不得转载。

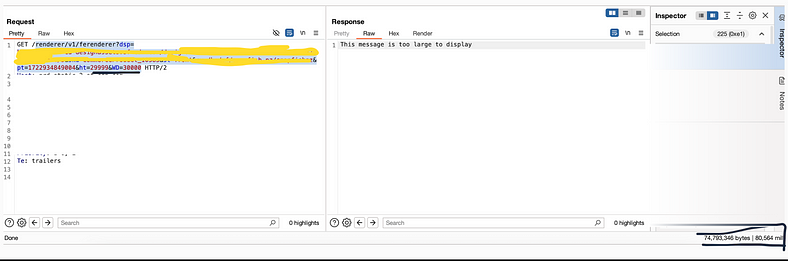

缺少对图片渲染参数的校验(高度和宽度)

有时,你可能会上传个人头像或某个产品的图片。在这种情况下,检查渲染页面的行为非常重要,因为该页面可能会接收和处理图像分辨率相关的参数。

在我的案例中,这导致了客户网站的DOS攻击,问题被发现并快速修复,甚至在我报告漏洞之前。

服务器根据GET参数获取数据

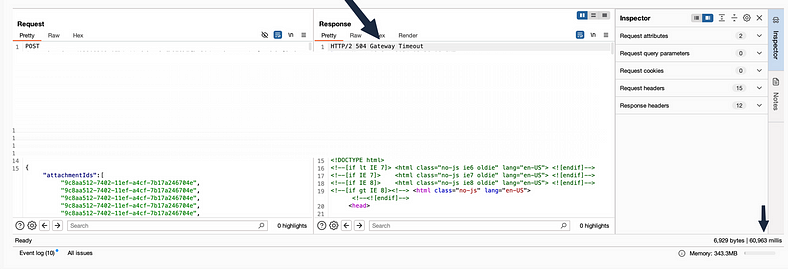

如果你发现某个URL/参数可以接受一个URL并让服务器基于此URL进行数据抓取,可能首先想到的就是SSRF(服务器端请求伪造)攻击,但如果失败了呢?你可以试试这样做:前往https://ash-speed.hetzner.com/并找到一个测试文件(大小大约1到10 GB),如果服务器等待URL请求完成,你可以通过大量此类请求来淹没服务器,从而导致它最终崩溃。

在我的案例中,这个攻击点是在一个支付功能中。该功能接收一个支付UUID,并返回其上传至AWS的PDF文件。在尝试了IDOR和SSRF攻击后均未奏效,但我注意到它可以接受一个UUID列表而不是单个URL。于是我发送了一个包含1000个UUID的列表,结果网站在60秒后超时,并出现了显著的延迟。再多几次请求后,网站就挂掉了。

订阅专栏 解锁全文

订阅专栏 解锁全文