未经许可,不得转载。

文章目录

正文

目标为“target.com”,我执行了一些正常操作,比如创建或删除某些内容来保存 API 请求,然后检查是否存在任何 idor 或访问控制错误。然而,我没发现漏洞。

接着,我读取 JavaScript 文件来检查是否存在任何敏感信息,但一无所获。

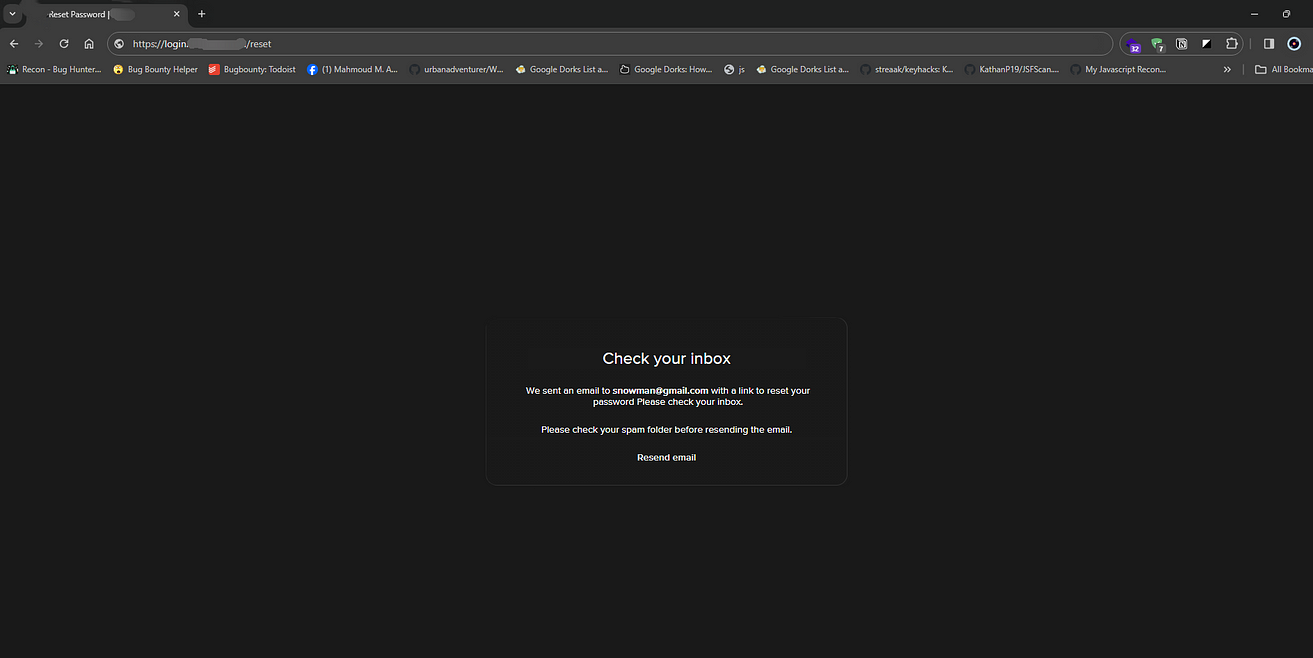

我最后检查的是重置密码页面,尝试输入我的电子邮件地址后,点击“重置”,此时重置密码的链接会发送到我的邮箱中:

按照习惯,我打开了控制台查看本地存储和 cookie,接着我发现一个名为 user_email 的字段:

这个字段的值是我的电子邮件,我刚才重置了它的密码。接着,我尝试更改它,以检查页面中电子邮件的值是否取自这个本地存储字段,以及当我更改它时页面中是否发生了变化。于是,我将其更改为攻击者邮箱:

点击了重新发送电子邮件的按钮后,我在攻击者的邮箱得到了受害者的重置密码链接,从而实现了账户接管。

总结

订阅专栏 解锁全文

订阅专栏 解锁全文

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?