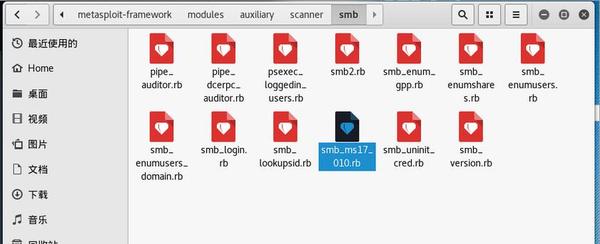

第一步:通过msfupdate更新smb_ms17_010.rb模块,或者手动拷贝附件一到msf的模块目录下。

Kali linux:

/usr/share/metasploit-framework/modules/auxiliary/scanner/smb

Windows:

C:\\metasploit-framework\embedded\framework\modules\auxiliary\scanner\smb

第二步:连接postgresql数据库,不连接的话扫描的信息的信息无法入库。连接上后可通过db_status查看状态。

Kali linux:

首先启动数据库:service postgresql start

启动msfsploit服务:service metasploit start

启动msfconsole:msfconsole

使用db_status确认数据库是否正确连接

Windows:

如果默认没有链接的话可以先自己装一个postgresql数据库,然后新建一个名为msf的库,在msf中执行命令连接:db_connect postgres:123456@

本文介绍了如何利用Metasploit框架批量检测内网中的MS17-010漏洞。首先更新或导入smb_ms17_010.rb模块,接着连接PostgreSQL数据库以便存储扫描结果。通过Kali Linux或Windows系统执行相关命令启动服务并检查数据库连接。然后使用smb模块扫描445端口,最后通过smb_ms17_010模块进行漏洞探测。扫描数据会自动保存在数据库中,方便后续分析。

本文介绍了如何利用Metasploit框架批量检测内网中的MS17-010漏洞。首先更新或导入smb_ms17_010.rb模块,接着连接PostgreSQL数据库以便存储扫描结果。通过Kali Linux或Windows系统执行相关命令启动服务并检查数据库连接。然后使用smb模块扫描445端口,最后通过smb_ms17_010模块进行漏洞探测。扫描数据会自动保存在数据库中,方便后续分析。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?