目录

SQLmap是一款强大的自动化SQL注入和数据库取证工具。它用于检测和利用SQL注入漏洞,帮助安全研究人员测试一个应用的数据库的安全性。在SQLmap中,tamper脚本用于修改原始SQL注入攻击载荷,帮助绕过一些Web应用防火墙 (WAF) 或其他安全措施。

使用SQLmap Tamper脚本

Tamper脚本可以对SQL注入攻击中使用的数据包进行编码或改写,以避免被标准的安全过滤规则检测到。下面是如何使用SQLmap的Tamper脚本的基本指南:

1. 选择合适的Tamper脚本

SQLmap内置了多个Tamper脚本,每个脚本都有特定的用途和目标。例如:

space2comment: 将空格替换为注释符号,这可以帮助绕过某些基于空格过滤的安全机制。between: 使用BETWEEN操作符替换比较操作符,如将a = b替换为a BETWEEN b AND b。charunicodeencode: 将字符编码为Unicode,这有助于绕过某些Unicode不敏感的过滤器。

2. 在命令行中使用Tamper脚本

在使用SQLmap时,可以通过--tamper参数指定一个或多个Tamper脚本。例如,如果你想使用space2comment脚本来处理你的注入点,你可以在SQLmap的命令中这样写:

sqlmap -u "http://example.com/index.php?id=1" --tamper=space2comment

如果需要使用多个Tamper脚本,可以用逗号分隔脚本名称:

sqlmap -u "http://example.com/index.php?id=1" --tamper=space2comment,between

3. 组合使用Tamper脚本

不同的Tamper脚本可以组合使用,以提高绕过复杂安全措施的可能性。正确选择和组合这些脚本需要对目标应用的安全配置有一定的了解。

4. 注意和考虑

- 效率问题:使用Tamper脚本可能会降低SQLmap的效率,因为它增加了处理每个数据包所需的计算和时间。

- 检测风险:虽然Tamper脚本可以帮助绕过安全检测,但没有任何方法可以保证100%不被检测。增加使用的Tamper脚本也可能增加被检测的风险。

使用Tamper脚本是SQLmap高级功能的一部分,适合那些需要对特定安全措施进行细致研究和测试的用户。正确使用这些脚本,可以显著提高渗透测试的成功率和深度。

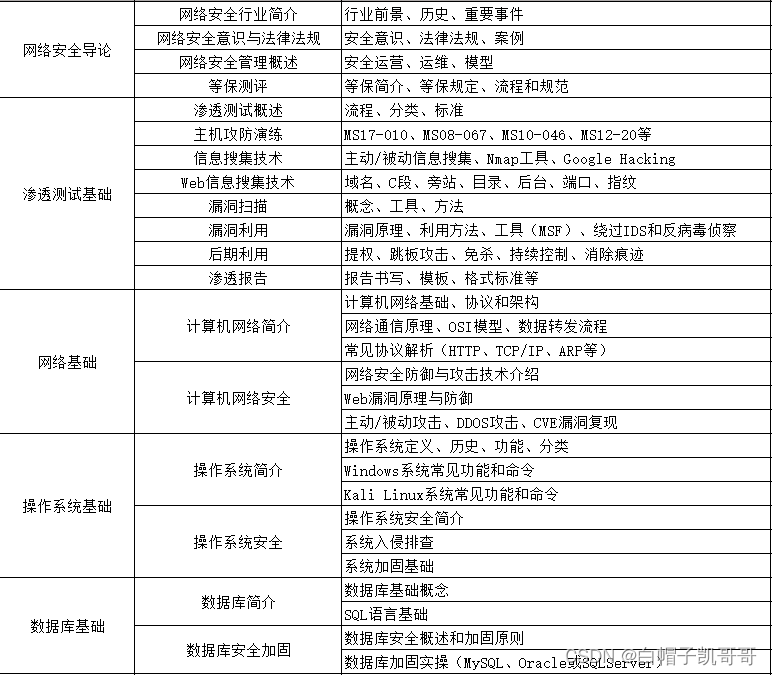

黑客零基础入门学习路线&规划

初级黑客

1、网络安全理论知识(2天)

①了解行业相关背景,前景,确定发展方向。

②学习网络安全相关法律法规。

③网络安全运营的概念。

④等保简介、等保规定、流程和规范。(非常重要)

2、渗透测试基础(一周)

①渗透测试的流程、分类、标准

②信息收集技术:主动/被动信息搜集、Nmap工具、Google Hacking

③漏洞扫描、漏洞利用、原理,利用方法、工具(MSF)、绕过IDS和反病毒侦察

④主机攻防演练:MS17-010、MS08-067、MS10-046、MS12-20等

3、操作系统基础(一周)

①Windows系统常见功能和命令

②Kali Linux系统常见功能和命令

③操作系统安全(系统入侵排查/系统加固基础)

4、计算机网络基础(一周)

①计算机网络基础、协议和架构

②网络通信原理、OSI模型、数据转发流程

③常见协议解析(HTTP、TCP/IP、ARP等)

④网络攻击技术与网络安全防御技术

⑤Web漏洞原理与防御:主动/被动攻击、DDOS攻击、CVE漏洞复现

5、数据库基础操作(2天)

①数据库基础

②SQL语言基础

③数据库安全加固

6、Web渗透(1周)

①HTML、CSS和JavaScript简介

②OWASP Top10

③Web漏洞扫描工具

④Web渗透工具:Nmap、BurpSuite、SQLMap、其他(菜刀、漏扫等)

恭喜你,如果学到这里,你基本可以从事一份网络安全相关的工作,比如渗透测试、Web 渗透、安全服务、安全分析等岗位;如果等保模块学的好,还可以从事等保工程师。薪资区间6k-15k

到此为止,大概1个月的时间。你已经成为了一名“脚本小子”。那么你还想往下探索吗?

7、脚本编程(初级/中级/高级)

在网络安全领域。是否具备编程能力是“脚本小子”和真正黑客的本质区别。在实际的渗透测试过程中,面对复杂多变的网络环境,当常用工具不能满足实际需求的时候,往往需要对现有工具进行扩展,或者编写符合我们要求的工具、自动化脚本,这个时候就需要具备一定的编程能力。在分秒必争的CTF竞赛中,想要高效地使用自制的脚本工具来实现各种目的,更是需要拥有编程能力.

零基础入门,建议选择脚本语言Python/PHP/Go/Java中的一种,对常用库进行编程学习; 搭建开发环境和选择IDE,PHP环境推荐Wamp和XAMPP, IDE强烈推荐Sublime; ·Python编程学习,学习内容包含:语法、正则、文件、 网络、多线程等常用库,推荐《Python核心编程》,不要看完; ·用Python编写漏洞的exp,然后写一个简单的网络爬虫; ·PHP基本语法学习并书写一个简单的博客系统; 熟悉MVC架构,并试着学习一个PHP框架或者Python框架 (可选); ·了解Bootstrap的布局或者CSS。

8、超级网工

这部分内容对零基础的同学来说还比较遥远,就不展开细说了,贴一个大概的路线。感兴趣的童鞋可以研究一下,不懂得地方可以【点这里】加我耗油,跟我学习交流一下。

网络安全学习路线&学习资源

扫描下方卡片可获取最新的网络安全资料合集(包括200本电子书、标准题库、CTF赛前资料、常用工具、知识脑图等)助力大家提升进阶!

426

426

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?