1.使用防火墙(Firewall):通过配置防火墙来允许内部网络与外部网络之间的通信。防火墙可以控制数据包的流动,保护内部网络免受恶意攻击。

2.虚拟专用网络(VPN):通过建立VPN连接,内部网络中的用户可以安全地访问外部网络资源,同时外部用户也可以访问内部网络资源。VPN提供加密的通信通道,确保数据传输安全。

3.代理服务器(Proxy Server):内部网络可以通过代理服务器访问外部网络资源。代理服务器可以过滤和缓存网络请求,提高网络访问速度并加强安全性。

4.反向代理(Reverse Proxy):反向代理位于内部网络和外部网络之间,可以代理外部用户对内部服务器的访问请求。反向代理可以提高性能、安全性和负载均衡。

5.隧道技术(Tunneling):通过隧道技术,在公共网络上创建安全的通信隧道,使得内部网络可以安全地与外部网络通信。

6.网络地址转换(NAT):NAT技术允许多台计算机共享同一个公共IP地址访问互联网。内部网络中的计算机通过NAT路由器访问外部网络。

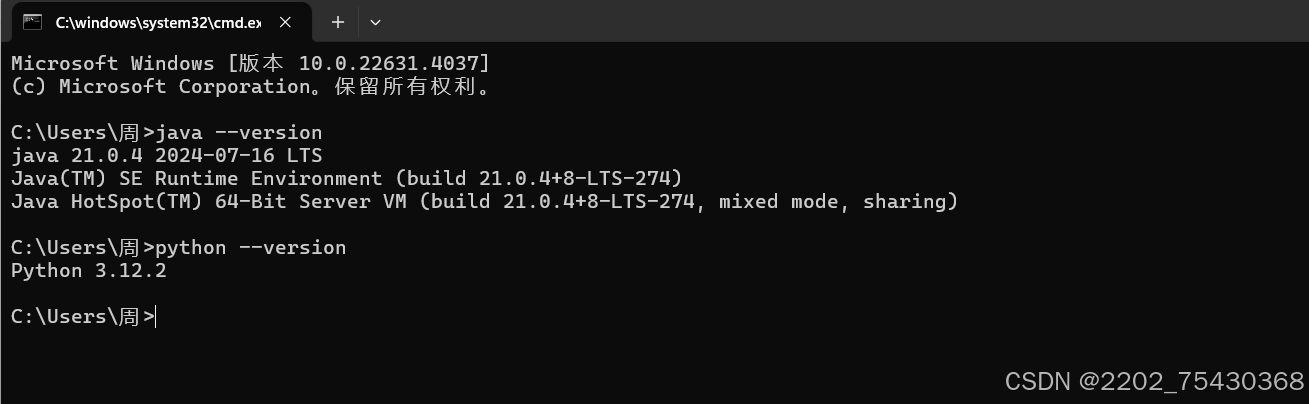

输入cmd进入命令行并输入mysql -uroot proot指令

然后创建一个名为pikachu的数据库,create database pikachu

再进如到如下网址

在bp里的proxy板块打开浏览器 并输入127.0.0.1/pikachu

点开http history

点击send to intruder

将账号和密码部分设置攻击标识符

设置攻击类型为Cluster bomb

输入攻击账号字典

输入攻击密码字典

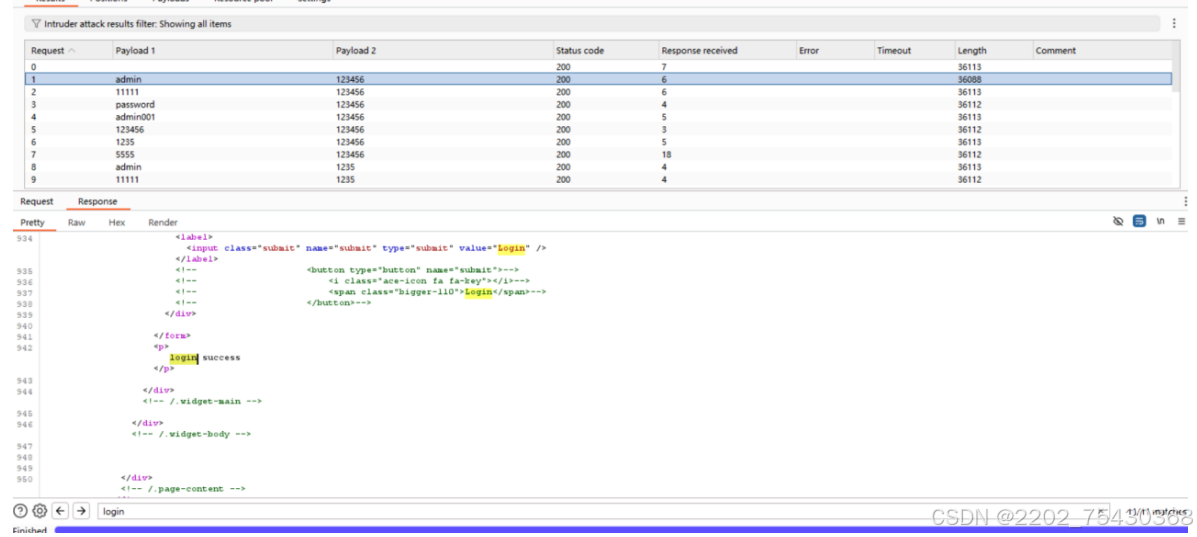

得到结果

明显第一行长度不一样点击结果进行查看

输入关键字查看 显示登录成功

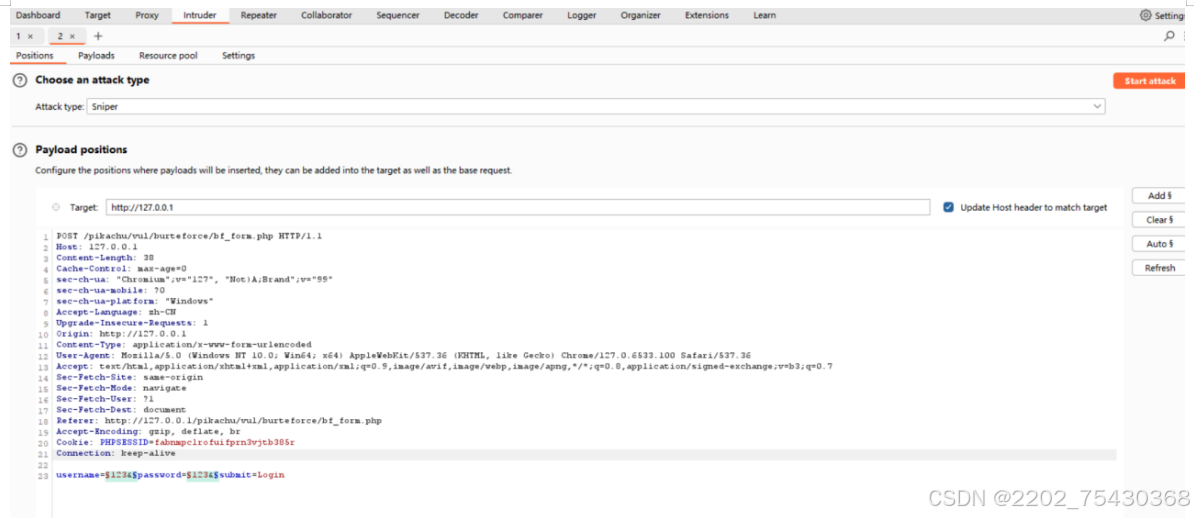

将上述操作的攻击方式设置为Sniper

执行相同的操作

登录成功

将攻击方式设置为Pitchfork后输入攻击的账号密码字典

查看结果显示登录成功

执行如图所示操作

打开repeater

点击send并点击结果中的render

修该代码中的密码并重新发送查看结果

登录失败 多次尝试密码账号并发送

登录成功

一.DNS解析详细步骤。

用户在浏览器中输入网址:用户在浏览器中输入一个网址,比如"www.example.com"。

1.本地 DNS 缓存查找:首先,操作系统会检查本地 DNS 缓存,看是否有之前访问过该网站的记录。如果存在,直接返回 IP 地址,跳过后续步骤。

2.发起 DNS 解析请求:如果本地 DNS 缓存中没有找到对应记录,操作系统会向本地 DNS 服务器发起 DNS 解析请求。

3.本地 DNS 服务器解析:本地 DNS 服务器(通常由 ISP 提供)收到请求后,会首先查询自身的缓存记录,如果没有找到,则会向根域名服务器发送请求。

4.根域名服务器查询:根域名服务器会告诉本地 DNS 服务器,哪些顶级域名服务器负责该域名。

5.顶级域名服务器查询:本地 DNS 服务器再向负责该顶级域名的服务器发送请求,获取次级域名服务器的地址。

6.次级域名服务器查询:本地 DNS 服务器继续向次级域名服务器发送请求,获取域名对应的 IP 地址。

7.返回 IP 地址:最终,本地 DNS 服务器获取到域名对应的 IP 地址,并将其返回给用户的操作系统。

8.操作系统缓存 IP 地址:用户的操作系统会将该 IP 地址缓存起来,以备将来访问时直接使用。

9.建立 TCP 连接:用户的浏览器使用该 IP 地址建立 TCP 连接,开始请求网页数据。

二.绕过CDN查找主机真实IP的方法。

1.DNS 查询:尝试对主机进行 DNS 查询,看是否可以获取到真实的 IP 地址。有时候 CDN 服务商会提供一些技术手段来防止直接获取真实 IP 地址,但有些情况下可能会成功。

2.利用网络工具:可以使用一些网络工具如ping、traceroute、nslookup等,来尝试检查主机的真实 IP 地址。这些工具可能会显示一些绕过 CDN 的路径信息。

3.HTTP 头信息:有时候在 HTTP 请求的头信息中可能会包含有关原始服务器的一些信息。你可以查看一下 HTTP 请求头中的一些字段,比如X-Forwarded-For等。

4.漏洞利用:在过去,一些 CDN 存在漏洞或配置错误,导致可以通过特定的方式绕过 CDN 获取到真实 IP 地址。但这是极不推荐的做法,因为可能会违反法律或服务协议。

三.子域名信息收集常用手段。

1.搜索引擎:使用搜索引擎如 Google、Bing、Baidu 等,通过搜索目标域名来查找可能泄露的子域名信息。

2.子域名枚举工具:使用专门的子域名枚举工具,如 Sublist3r、Amass、Subfinder、Assetnote 等,这些工具可以通过各种途径来发现子域名。

3.DNS 查询:通过 DNS 查询工具如 nslookup、dig、host 等,查询目标域名的 DNS 记录,查找可能存在的子域名。

4.字典攻击:使用常见的字典或自定义字典,结合爆破工具如 wfuzz、DirBuster 等,尝试猜测可能存在的子域名。

5.爬虫工具:使用爬虫工具如 Scrapy、wget 等,对目标网站进行深度爬取,查找隐藏在页面中的子域名链接。

四.SYN半开扫描的原理。

第一步:发送SYN包:

扫描器向目标主机发送一个 TCP SYN 包(同步包),指定目标端口号,但不完成 TCP 握手过程。

第二步:监听回应:

如果目标主机的端口是开放的,它将回复一个 SYN/ACK 包(同步/确认包)作为响应。

如果目标主机的端口是关闭的,它将回复一个 RST 包(复位包)作为响应。

第三步:分析响应:

扫描器收到响应后,根据收到的包类型判断端口的状态:

如果收到 SYN/ACK 包,则表示端口是开放的。

如果收到 RST 包,则表示端口是关闭的。

第四步:不完全握手:

在 SYN 半开扫描中,并不会完成 TCP 连接的完整握手过程。这有助于减少扫描活动对目标主机的影响,因为不会建立实际的连接。

五.为什么dirmap每次扫描条数不一样。

1.网络状况:目标服务器的网络状况会影响扫描结果。如果网络延迟或稳定性有所变化,可能导致某些请求超时或丢失,从而影响扫描结果的完整性。

2.目标服务器响应速度:目标服务器的响应速度不同会导致每次扫描的结果条目数不一样。如果服务器负载高或者网络延迟大,可能会影响扫描的效果。

3.目标服务器的动态性:有些网站的目录结构可能是动态生成的,根据用户或其他条件会有所变化,这也可能导致每次扫描结果不同。

4.目录扫描工具设置:dirmap 或其他目录扫描工具可能会有一些参数设置,如超时时间、线程数等,这些设置可能会影响扫描的结果。

5.目标网站的缓存机制:如果目标网站有缓存机制,可能会导致某些目录或页面的内容在不同时间点返回不同结果,影响扫描结果的一致性。

6.目标网站的防火墙或安全策略:目标网站可能会有防火墙或其他安全策略,会对扫描活动做出反应,从而导致每次扫描的结果不同。

8444

8444

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?