摘要

XSS攻击者将恶意脚本写入Web应用当中,并且实际执行,恶意脚本在浏览器客户端中也被应用,给用户造成很恶劣的后果。所以本着快速解决因为XSS漏洞导致的用户信息泄露的问题,本文根据对XSS的研究对XSS设计了有关XSS漏洞修复的一些实际可行的方法和程序,通过研究跨站点脚本的基本原理和相关知识,对客户端进行安全且全面分析,同时会对跨站点脚本攻击信息技术及其基本原理进行了简单介绍。通过设计和实现XSS漏洞检测模型去完成XSS漏洞相关的检测和修复,成立了不同系统的模块。以及对系统功能和性能测试结果的细化解析,对于XSS漏洞检测模型能够生效,实现网站脚本漏洞的修复。并应用了XSS的漏洞检测的计算方案,完成了对XSS漏洞检测的研究。在实验开发中实现对XSS漏洞的相关问题,验证了XSS漏洞检测插件能够解决XSS漏洞相关问题,具有显著优势。

关键词:XSS漏洞;Python;插件;漏洞检测

Abstract

The XSS attacker writes the malicious script into the Web application and actually executes it. The malicious script is also applied in the browser client, resulting in very bad consequences for the user. So in a quick fix for XSS holes caused by user information leakage problem, in this paper, based on the study of XSS for XSS design about XSS holes to repair some of the practical ways and procedures, through the study and the related knowledge, the basic principle of cross-site scripting security for the client is analyzed, at the same time to cross-site scripting attacks of information technology and its basic principle has carried on the simple introduction. Through the design and implementation of XSS vulnerability detection model to complete XSS vulnerability related detection and repair, set up different system modules. As well as the detailed analysis of system function and performance test results, the XSS vulnerability detection model can be effective, to achieve the website script vulnerability repair. The XSS vulnerability detection calculation scheme is applied to complete the research on XSS vulnerability detection. The XSS vulnerability related problems are realized in the experimental development, and the XSS vulnerability detection plug-in is proved to be able to solve the XSS vulnerability related problems, which has significant advantages.

Keywords:XSS holes; Python; Plug-in; Leak check

目录

第一章绪论11.1研究背景及意义11.2国内外研究现状21.3研究内容31.4组织结构4第二章 XSS相关技术研究52.1XSS攻击技术分析52.2防御技术分析62.3本章小结7第三章基于爬虫的XSS漏洞检测算法研究83.1基于文本相似度算法的页面去重83.2基于正则匹配的漏洞注入点定位算法83.3基于注入点分类的XSS漏洞检测算法93.4基于模拟攻击的漏洞检测算法93.5本章小结10第四章 XSS漏洞检测插件的实现与测评114.1插件的实现114.2插件的测试124.3本章小结13第五章 总结与展望14参考文献15

第一章绪论

1.1研究背景及意义

进入二十一世纪,网络安全和信息安全备受国家的关注。在2016年举办的第十二届全国人民代表大会常务委员会上,宣布了维护网络空间主权的法律成立——《中华人民共和国网络安全法》,从此引领社会信息化发展走向健康发展的方向。

随着网络的不断深入的发展,Web应用漏洞也越来越多样化,而XSS漏洞是众多所有漏洞中最受大众关注的。根据OWASP漏洞分类说明,XSS(Cross Site Scripting)长期位于各大漏洞排行榜中最受关注的漏洞[1]。并且传统的XSS攻击手段无时无刻不在考验着Web应用安全方案的健壮性、灵活性。[2]XSS攻击指攻击者在客户端浏览器中进行恶意脚本的执行指令的相关的操作,进而导致用户隐私信息的泄漏,带来一定的财产损失。

遍布世界各地,编写跨站点脚本编写着实的是一个棘手的问题,因为XSS漏洞可能导致关联的网络安全问题。跨站点脚本攻击可以窃取用户所有的隐私信息;跨站点脚本攻击的实现可以轻易帮助不法分子实现盗取客户重要信息的途径,对客户强行发送广告链接小窗口等。通过跨站点脚本攻击轻松完成他们想要实现的操作,攻击者将跨站点恶意代码在网页进行了隐藏式的编辑,当客户无意识的进入到不法分子早就设下的包含Web木马的恶意站点的网站;攻击者早就预谋将XSS攻击脚本以非常隐匿的方式写入到了网页中,进而当受害者点击到这个提前设下圈套的页面进行内容的浏览时,网页就会泄漏浏览者的信息,并将用户输入的重要个人信息发送给攻击者;在2019年的3月11日,就有网络安全专家剖出了目前超过42,000台Seagate GoFlex家用网络存储(NAS)设备是非常容易遭到XSS恶意脚本攻击的。希捷现在已修复了部分产品中存在的XSS漏洞的难题,但是仍有漏洞问题的出现,而且并没有得到彻底的解决。

而跟据阿里云安全团队在2019.7月发布的《2019上半年web应用安全报告》,XSS攻击的方式方法和各种层出不断的web漏洞无时无刻不在威胁着web应用安全方案的和安全团队的快速反应能力[2]。不仅如此,报告还显示其中传统web攻击来源94%是扫描器。根据这个思路,那我就用python写一个扫描XSS漏洞的插件,防范于未然。这样可以大大减少被攻击的可能性,节省了人力物力。但在查阅资料后,发现,现在已有可用的检测XSS漏洞的工具。目前,在国内XSS漏洞在早期的网站进行设计中,网页的存在不同形式发展都是一个静态的[3]。静态Web内容和稳定,不经常更新,但难以在稍后阶段维持。如果我们需要进行维护社会更新自己网页,就要通过再次编辑HTML网页的方式实现,所以面对巨大的网站的时候,维护一个静态网页的工作量可见其难度有多难。在这个网络飞速发展的时代,大批的动态网站技术的涌现,这些动态网页技术根据用户的需求和选择以及动态的变化,我们需要改变的内容来源于数据库。虽然我们这样的技术与学生时代的需求更加的契合,但是发展动态网页也不是万全之策,一样会遭受到网络的攻击,可能要比普通静态的网页安全系数高一点点,这里应用层攻击最常出现的依然是XSS攻击[4]。这是XSS攻击:攻击者在网页中注入恶意脚本代码,但是当用户信任的服务器打开网站浏览网页,嵌入到网页中的恶意代码,而用户的知识来执行,这样才能实现攻击[3]的目的。网络进行爬虫主要是通过浏览并对互联网企业网页进行窃取[2]。网络爬虫自身其实是一种作为搜索引擎的基础设施存在的,其拥有着搜索引擎的丰富的数据库资源[5]。如果一些具有XSS漏洞的网页被网络爬虫抓取,用户在使用搜索结果时容易受到XSS攻击,因此搜索引擎的性能评估肯定会受到影响[1]。

基于这些原因,当网络爬虫访问 web 页面时,检测 web 页面中的 XSS 漏洞非常重要[6]。这样做可以很好的保护搜索引擎用户的安全,对于遏制XSS攻击也能起到一定的保护作用。

1.2国内外研究现状

1966年,XSS跨站点脚本正式问世,从此开始一直被OWASP资质作为十大安全漏洞之一[8]。关于XSS的国内外研究发展的现状具体可见表1-1。

表1-1国内外XSS漏洞研究对比

|

作者 |

研究成果 |

存在的问题 |

|---|---|---|

|

吴翰清沈忠涛张玉清文 凯何小乐S.KalsVan Gundy M |

在《白帽子讲web安全》一书总深入浅出的剖析了XSS攻击的产生,构造技巧和利用方式,并提出了一些XSS防御策略。提出了从表单和URL两方面检测漏洞,设计了一款XSS检测工具。在一种基于网络爬虫的跨站点脚本漏洞检测一文中,提出了参照渗透测试的思想进行模拟攻击,进而判断漏洞是否存在。提出了“SecBar”测试模型。国外著名的漏洞测试工具比如WebInspect和WVS(Web Vulerability Scanner)都是基于检测模型Van Gundy MVan Gundy M,Chen H.Noncespace提出了可以根据污点跟踪管理策略来防范攻XSS漏洞攻击,其原理就是我们通过将客户端标记为可信和不可信客户端,然后学生通过合理配置相应的安全教育策略来防范XSS漏洞攻击 |

这些防御策略只能防范一些低级的XSS漏洞。由于对Cookies和Session的分析不足,会造成一定程度的漏报。用于测试用于反射XSS弱点,和检测的存储型跨站点脚本漏洞的影响的唯一方法是不理想的。该类测试工具可以检测多种类型的网络安全漏洞,但是对XSS的检测不够具有针对性,检测效果不理想。该类测试方法的检测技术效率较低。 |

而且国家安全发展策略配置的使用受网站开发企业人员限制由于目前我国社会接触互联网的时间较晚,对网络信息安全的研究少之又少,很不成熟,使得我国在网络环境安全的研究与其他国家落后很多。攻击代码改变XSS漏洞,在互联网上,以便跨站点脚本漏洞比较多,跨站点脚本安全造成了很大的关注。安全专家,这开始研究跨站点脚本漏洞,各种检测方法和预防措施[2]。

在杨君的《 XSS攻击检测与安全防护技术研究与设计》中提到过滤特殊字符,像是常见的尖括号。这种做法大开大合,很是粗暴,也很简单,但是这样容易改变原文的意思,容易造成歧义。所以预防XSS,对用户输入直接过滤并不是最佳的选择[7]。

1.3研究内容

网络信息安全是发展的一个持续的过程,虽然跨站点脚本已经越来越具备比较成熟的防御系统,但针对这种攻击手段层出不穷。网络进行信息系统安全伴随着中国互联网的诞生,网络攻击和防御技术在不断碰撞和对抗的过程中可以得到社会发展。 这就要求我们从发展的角度来研究跨站点脚本攻击和防御技术。

值得一提的是,由于本人使用的语言是python,在最开始的python学习中了解到selenium模块搭配phantomJS的方式driver.get(URL)构造GET请求,链接到服务器,发送GET请求进而导提出子链接。而这么做具有3个好处。一是该框架自身可以完成仿造的浏览器设定,轻松完成所有的数据提取和破解的过程,并且通过龙卷风模块httpclient的辅助行为,绕过大多数反爬虫网站从而轻松逃过过滤。第二,selenium模块时可以完成对页面上的可视元素和隐藏元素进行划分的,避免爬虫到蜜罐中。第三是它的框架是伪浏览器,虽然自身并没有任何的GUI,但是支持HTML的功能,JavaScript具有跟浏览器相同的解析能力,该程序不会渲染出网页需要显示的内容,而是通过不使用CSS和GUI渲染,轻松绕过这些自身就可以完成相关内容的搜索,页面元素的JavaScript执行等,因此浏览效率远超于一般的浏览器。 但是后来我们知道,早在2018年selenium和phantomJS就分手了,selenium就已经不支持phantomJS了。可见网络技术的更新速度的惊人。

我们建议改进当前的 XSS 漏洞检测模型,以解决漏报和低效率检测 XSS 漏洞的问题。状态和Web应用程序安全漏洞进行了分析,跨站点脚本和研究知识的基本原理,深入分析和跨站点脚本攻击XSS的防御,通过深入的漏洞检测机制的仔细的剖析,找出高效率的工具对跨站点脚本漏洞完成相应的检测。

1.4组织结构

本论文主要包括六个章节:

第一章主要是交代了跨站点脚本的研究的背景和研究的目的,对于跨站点脚本攻防技术的研究现状进行总结阐述,最后介绍了整篇论文的研究的主要的内容和论文的大框架进行交代。

第二章对于客户端脚本安全管理的理论进行论述,XSS攻击网络技术的相关理论逐一解析,对于XSS漏洞的分类和工作原理也详细阐释,总结了XSS漏洞的危害和基本的防御措施。

第三章研究跨站漏洞检测算法,提出改进XSS漏洞检测算法,从跨站点脚本漏洞中找到出口,改进XSS漏洞检测模块中的攻击向量库生成算法,从而生成XSS漏洞检测效率和漏洞检测的工具。

第四章根据XSS漏洞检测系统,实现可疑的点和系统的漏洞检测,最后确定系统的测试的最终的目标,形成一定的测试环境和易改进的XSS漏洞检测工具的几大方面进行了详细的测试和论述。

第五章是对本文的总结,对本文所做的论述进行了总结性的概述,并对本文提出进一步完善和完善的方面。

第二章 XSS相关技术研究

2.1XSS攻击技术分析

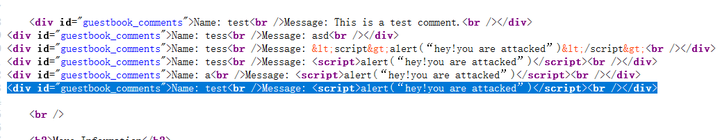

XSS是一种跨站点的脚本攻击,恶意攻击者提前将恶意脚本的代码私自的插入Web浏览的页面。当用户进行搜索内容的页面浏览时,提前嵌入在Web中的脚本代码就可以窥探用户的个人信息,以此来达到对用户进行恶意攻击,实现恶意攻击者的不法目的。 举个简单的例子是留言板[6]。 我们可以知道,留言板的常见任务之一是显示用户评论的内容。 正常情况下,用户留言的内容是用普通语言显示的,留言板,显示也没有问题。 但是,当我们问这个问题时,如果有人不遵守规则,请在消息中添加一行<script>alert(“hey!you are attacked”)</script>,消息接口随后变为页代码的形式,这里我们用DVWA为例子。如图2-1所示。

图2-1向“test”用户发送信息

我是一个名叫“test”的人,发了一段信息。

我们点击发送。如图2-2所示

图2-2控制台发出警告

我们打开控制台发现,已经有了XSS漏洞警告。

打开后台代码如图2-3

添加图片注释,不超过 140 字(可选)

图2-3页面代码

这时我们就会发现,我们刚刚发送的信息变成了这个网站的代码。这是非常危险的。因为攻击者完全可以上传一段危险的代码,当不明情况的用户点击之后,在另一端的攻击者完全可以窃取到用户信息。当浏览器解析到用户信息输入的那行代码,浏览器不知道代码改变了原来程序的意图,会这样做会弹出一个消息框。

2.2防御技术分析

人们常说,他们知道他们想要的,是击败 XSS 攻击的最佳方法。 知道攻击的方式会让你更容易懂得防守。首先是过滤器、标签过滤器,然后进行相应程序的编写,对于一些比较常见的符号,在输入的时候首先进行的操作就是对其进行数据转换的处理,这样在浏览器查找的时候,就不会分析和执行错误的标签信息,对于最终的结果显示处理效果也不会进行影响和限制了。通过以上情况,我们觉得有必要实现一个XSS攻击,它通常需要一个较长的字符串,所以对于某些个别信息的输入,可以期望通过限制切割的长度来实现一个强制防御。根据XSS漏洞的分类,XSS攻击属于客户/服务器模式,所以XSS防御也可以从这两个方面入手。

-

Server端防御 对于那种永久性的XSS漏洞,根本的原因就是服务器端对于企业用户输入的个人信息未进行科学合理的验证处理,也就促成了XSS攻击的顺利介入。所以说防御XSS攻击服务器最有效的做法就是,客户端对于用户输入的个人信息进行严格的验证,帮助用户的数据进行过滤,以去除加密或特殊字符,这样排除了一部分被攻击的可能性。

-

.Client端防御

客户端的防御主要问题还是一个基于用户浏览器。一些具体的方式主要如下:直接点击确定链接,不要点击不可信的网页或邮件上;禁止运行脚本;不断提升自己的浏览器。因为通过浏览器可以为了环境保护企业用户的安全,在XSS防御上也在不断的进步。

2.3本章小结

安全攻击与防御的游戏永远不会停止,正是这种游戏推动了信息安全的发展。很难说这是信仰的飞跃还是信仰的飞跃。事实上,条件是安全问题归结为信任[9]。什么输入值得信任?什么输入不值得信任学生需要进行特殊数据处理是安全管理人员常常要思考的一个重要问题。跨岗位脚本攻击很微妙的,其生产过程是用户和Web应用程序进行交互,因此,以防止跨站点张贴这种攻击是双管齐下,既要求网站开发者从服务器,以防止过程的一面,也达到了用户从客户端防范要求。

第三章基于爬虫的XSS漏洞检测算法研究

3.1基于文本相似度算法的页面去重

企业比较和分析两个不同对象(商品,文本)之间的共性,这里的相似度可以作为估计抽象的百分比。在推荐系统工程中,计算结果的相似性是将一定量的信息推送给用户。这是所有类型的相似性,然后选择最高的项目。人们很容易判断对象的相似性,并且人们在他们的脑海中将具有重要的考虑。那么程序如何知道呢?如果是文本分析,将首先使用分词技术,然后删除不必要的词(模态词,连接词)。然后对词进行抽象加权,最后使用一些方法来计算整个词的相似度。如果有的话,那么可能首先需要清理数据,留下一个代表这些固定重量部件一部分的对象,并带有那些关键特征进行整体估算。

|

distance = numpy.linalg.norm(vec1 - vec2)//使用python计算欧几里得距离 |

|---|

|

similarity = 1.0/(1.0 + np.linalg.norm(dataA - dataB))//相似度 |

|---|

3.2基于正则匹配的漏洞注入点定位算法

在一个表单文本框中进行编写提交表单时,非常容易将文本中的字符当做script代码解析破译。这个漏洞完全可以用来进行对客户的攻击或者窃取用户cookie从而可以登录他人的账户,随心的进行不法的操作。那么我们首先在源头上就要做到帮助用户数据输入的信息进行校验,如果输入非法字符,就要进行提醒,下面是一个代码,使用正则表达式来过滤敏感字符。

|

s = $("#problemKey").val(); var pattern = new RegExp("[`~!@#$^&*()=|{}':;',\\[\\].<>~!@#¥……&*()——|{}【】‘;:”“'。,、?]"); var rs = ""; for (var i = 0; i < s.length; i++) { rs = rs+s.substr(i, 1).replace(pattern, ''); } return rs; |

|---|

3.3基于注入点分类的XSS漏洞检测算法

模拟DOM状态的改变进入隐含页面的具体方法:先对页面的交互点进行定义(本文初步认为页面的交互点包括:a标签dv标签、son标签、 bullon按钮等),再对页面交互点绑定的事件从而达到新的DOM结构模拟处理[10]。值得注意的就是,页面进行标签绑定的事件发展主要通过鼠标进行主要的操作,比如单机双击和滑动,目前仅模拟鼠标单击事件。如果友利新的DOM结构没有做出任何的改动的化,但结构发生变化时,页面被认为是隐含的页面,发现在页面注入漏洞的地步;否则,需要返回互动卫脸的初始点模拟某一特定事件的特定搜索算法暗示的方式页基于DOM的状态变化[10]。

3.4基于模拟攻击的漏洞检测算法

通过网站中的数据显示,知道JavaScript代码已经被存储,等待之后并未出现任何的小窗口的弹出,问题在于标签下面对该页面body内的标签查看,在对状况进行跟踪出现下述情况。

|

<script href="alert(123)">xss</script> |

|---|

此时的JavaScript标签的alert(“XSS”)已经进行过筛选了,变成了没有任何用处的词组,<script>标签始终是活跃的,所以确定它已经被添加到代码里面去了。标签中只要<>XSS<>如果内容没有被加入到标签里面,它就会自动的解析成文本的内容,那么这时候就要对其它的标签进行模仿再生,代码如下:

href是一个国家级文本经常被引用的标签,所以在这里通过这样的构造系统来对其进行测试的话,主要问题就是,我们的弹窗已经提前被加入到标签里面了。这次里面的内容全部变亮了,但是还是没有窗口的弹出,因为对web使用了href,href是一个超级文本经常用到的标签,它的提前加入,将输入的弹窗语句在里面就变成一个链接,重新来一次构造有效转换成了这样的一个code,onmouseover是鼠标移动事件,这样的构造进行新一轮的二次测试,可以看到我们的JavaScript语句已经被筛选掉了,是正常的。代码如下:

|

<script></script> |

|---|

标签以及带有攻击性的脚本都是没办法成功载入的,弹出窗口或者获取cookie类这是我们进行这类操作的最终目标。然后构造payload结果我的class 跟alert都被轻松的过滤掉了,即被轻松的排除了,在跟踪一下它的代码,以下是跟踪代码的以及它的过滤问题。代码如下:

|

This.$obj.$chatCtnId.append(This.customHtml(This.replaceFace(This.XSSWhiteList(filterXSS(question))))); |

|---|

跟踪到这里的时候,对我的payload进行了一定的词组反复的重组和筛选,在最终它的过程,分析看看是否能够找到有效的网站对XSS多种转义过滤,我利用了多种编码特殊字符也未能够逃脱被过滤掉的结果,再来进行考虑到代码中添加了多个名单,以及对敏感字符的过滤本接下来在一次构造payload,这样又是进行多次的构造重组,但是依然结果依然不尽人意,最后构造了一条这样的payload。代码如下:

|

< a href= >XSS</ a> |

|---|

3.5本章小结

通过一系列XSS 的实例测试挖掘以及多个算法的对比,通过多种样式的测试以达到更好防御XSS的效果。

第四章 XSS漏洞检测插件的实现与测评

4.1插件的实现

插件的实现与我的想象是有些许差别的,最开始我以为插件就是脚本,但是在查阅资料后对插件的有了更多的了解。这里我使用的是Firefox浏览器,这个浏览器十分方便,功能也很强大,在其扩展组件中,有个叫Greasemonkey俗称“油猴子”的扩展组件,安装之后就可以直接在Greasemonkey里面写你想使用的插件,也就是自定义插件。如图4-1所示。

图4-1代码编写示意图

值得提到的一点是,因为油猴子本身不会检测语法错误,所以我在初次油猴子中编写插件时,编写完成,插件没有错误,但是插件却一直无法运行,经过查阅资料才知道。如果需要引用外部文件或者是库,比如jQuery,这就需要在UserScript中使用@require。,所以导致我在这耗费了许多时间。整个插件分为四个部分,分别是基础参数,URL参数检测XSS,伪静态检测XSS和form表单检测XSS。

4.2插件的测试

在我使用维普查重网站的时候,有趣的一幕出现了。当时我并没有关闭检测插件,所以便出现了这一幕,如图4-2所示。维普查重的URL的参数orderid存在XSS漏洞。

图4-2维普查重检测结果

随后我在一个专门用于测试XSS漏洞的平台中,测试插件的检测准确度,如图4-3所示。不出意外的检测到了XSS漏洞。基本可以确定插件的检测功能的正常,且效率不低。

图4-3 XSS漏洞测试平台检测结果

4.3本章小结

接口由插件公开,并被主程序所调用。在实际的所有的开发应用程序中,主程序是没有任何的公开接口的。调用该插件也是为了增加信息系统的灵活性。从结构化程序结构设计、面向对象方法到基于构件的软件产品开发,难度逐渐的增加,功能需求也是越来越强的,系统的灵活性能也就越来越好。根据要创建的插件系统,不同的企业开发人员可以选择合适的方法。作为一种特殊的插件组件,所有组件都具有优良的特性。这些特点使得开发、推广、应用变得更加有必要和实际的价值,可以使产品的开发基于插件技术,并通过不同规格的系列。插件的组合可以快速完成并且满足不同的客户需求,升级本地的修改插件[3]。

第五章 总结与展望

二十一世纪,随着网络的不断革新和发展,企业动态网页信息技术也在不断的前行和进步,而中国网络应用层自然会受到更多的攻击,这是避免不了的结果,XSS作为最为常见的攻击脚本。网络爬虫作为最有效的收集互联网资源的网络程序,它必须防止网页的安全性和可用性,因此在网络爬虫中检测XSS漏洞很有必要。

本文综述了XSS攻击的原理以及对于XSS防御的方法除此之外,还对国内外典型的XSS攻击、防御和检测方法进行了分类的阐述对于web爬虫的XSS漏洞检测技术作为重点进行了详细的说明。得出在技术支持系统中,使用web爬行器,以确保多线程技术的网络爬虫的效率,进一步动态地生成用于检测页面注入点的上下文攻击XSS弱点,由此导致废弃一般效率的码,以难以维持的数据库存储,最终达到的检测XSS弱点大学的目的。

参考文献

[1]Open Web Application Security Project[OL]. [2015-9-04]. https://www.owasp.org/index.php/Top10#OWASP Top_10 for 2013.

[2]杨君. XSS攻击检测与安全防护技术研究与设计[D].北京邮电大学,2017.

[3]黄波,孙羽壮.XSS跨站攻击原理与调查方法研究[J].网络安全技术与应用,2017(06):50-52..

[4]柳毅,洪俊斌.基于网络爬虫与页面代码行为的XSS漏洞动态检测方法[J].电信科学,2016,32(03):87-91.

[5]牛皓. 基于网络爬虫的XSS漏洞检测系统的研究与设计[D].北京邮电大学,2015.

[5]赵鹏. 基于网络爬虫的XSS漏洞扫描[A]. 中国高科技产业化研究会智能信息处理产业化分会、中国高科技产业化研究会信号处理专家委员会.第十一届全国信号和智能信息处理与应用学术会议专刊[C].中国高科技产业化研究会智能信息处理产业化分会、中国高科技产业化研究会信号处理专家委员会:中国高科技产业化研究会,2017:5

[7]曹禹. 基于模糊测试和网络爬虫的XSS漏洞检测工具的研究与实现[D].北京邮电大学,2018.

[8]孙国栋. XSS漏洞攻击与防御研究[D].辽宁工业大学,2018.

[9]刘伟明,曾泽宇,刘帅,张瑞霞.XSS漏洞检测的研究与设计[J].电脑知识与技术,2018,14(04):14-15.

[10]左丹丹,王丹,付利华.一种XSS漏洞检测方法的设计与实现[J].计算机应用与软件,2016,33(07):278-281+298.

致 谢

时间总是转瞬即逝,我在东软学院已经走过了四年的时间,在东软的这四年我学到了很多有用的知识,这四年里,我很幸运遇到我的导师,他不仅仅指导了我的人生方向,还引导我走向正确的价值观方向,在东软的这四年教授我知识的老师们和校友们对我今后的人生都有着不同寻常的意义。在这里我收获了知识、友情、还有最为珍重的我找到了我今后的人生方向,也给在东软的这四年留下了美丽的大学回忆。

在这篇论文的设计过程中,从一开始接到论文题目一直到项目的实现,最后到论文的完成,总共花费了三个多月时间。在完成这个项目的途中我遇到了许多的挫折和困难,但我仍然克服了在做项目中遇到的挑战,所以我相信只要去努力用心完成项目,最终会克服困难。在其中我最要感谢的是我的毕业论文老师冼敏仪老师,如果没有冼敏仪老师的帮助,我可能完成不好这项任务,在学习的过程中,老师总是耐心的教导我,不论是最初的选题指导,还是论文框架到详细修改,老师都向我提出了许多有价值的建议和指导。当我在写论文期间遇到困难的问题的时候,是他给我论的文写作提供了思路和方向。

同时我也十分的感谢给我的论文提供了诸多帮助和意见的朋友和同学们以及参考文献中的作者们,有了他们的帮助才让我完成论文,给我提供思路给予我更多的启示。同时,我也十分感谢在广东东软学院的各位老师的辛勤教导,是他们给予我们无限的帮助,同时东软也为我们提供了一个良好的学习生活平台,在这里我不但学习到了很多专业知识,结识了许多良师益友,也明白了“书山有路勤为径”的道理,我也希望在今后的道路上可以为东软学院增添光彩,也祝愿东软学院可以发展的越来越好。最后我要感谢支持我帮助我的父母,十分感谢他们对我的包容与爱护,谨以此文回报父母。

在此,我要向所有在百忙之中审阅论文并参加答辩的专家教授们表示衷心的感谢!

1908

1908

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?