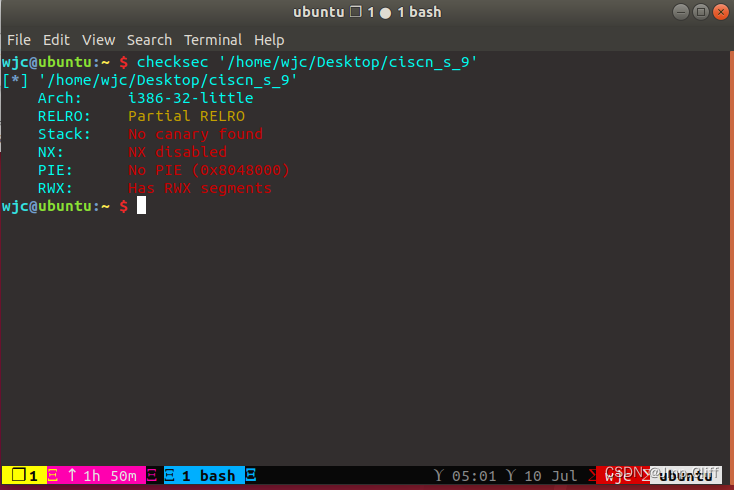

一道好玩的shellcode题,先checksec一下发现啥都没开,甚至NX也没开,目测是写在栈上的shellcode。

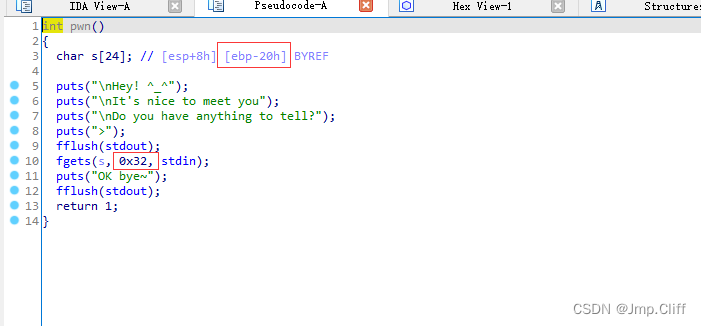

扔进ida里面,主要就pwn和hint两个函数比较重要,main函数直接调用了pwn,pwn函数里面有一个栈溢出漏洞。这个溢出长度不是很长,由于last ebp和返回地址在我们能填充的范围中间,pwntools自带的shellcode是写不开的(印象里是写不开的),需要我们自己去写一个shellcode。

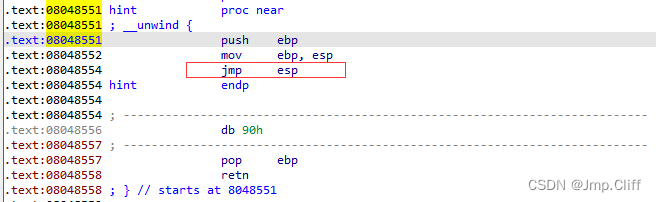

hint函数里面是一个asm,点开汇编发现有一个jmp esp,这个就很有用。

我们自己写的shellcode长度是0x14个字节,这个长度是可以放在last ebp之前的。接下来我们可以修改返回地址为jmp esp,当这条指令的地址被弹出是,esp会下移四个字节(+4),因此我们在构造payload的时候在返回地址后面加上一个sub esp 0x28让esp指针升高指向shellcode起始处,再加上一句jmp esp执行shellcode。

0x28这个值可以由gdb中直观的数据计算得到,当然脑力够用的话也是可以静态分析出来。

shellcode的写法在我之前的博客

本文讲述了如何利用栈溢出漏洞和特定汇编指令在未开启NX保护的环境下,通过编写0x14字节shellcode并精确调整ESP指针,成功实现shellcode执行的过程。涉及IDA Pro分析、pwntools使用和手工汇编技巧。

本文讲述了如何利用栈溢出漏洞和特定汇编指令在未开启NX保护的环境下,通过编写0x14字节shellcode并精确调整ESP指针,成功实现shellcode执行的过程。涉及IDA Pro分析、pwntools使用和手工汇编技巧。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

350

350

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?