ngx_lua_waf是一个基于ngx_lua的web应用防火墙。代码很简单,开发初衷主要是使用简单,高性能和轻量级。遵从MIT许可协议。其中包含我们的过滤规则。

仓库地址:GitHub - loveshell/ngx_lua_waf: ngx_lua_waf是一个基于lua-nginx-module(openresty)的web应用防火墙

用途:

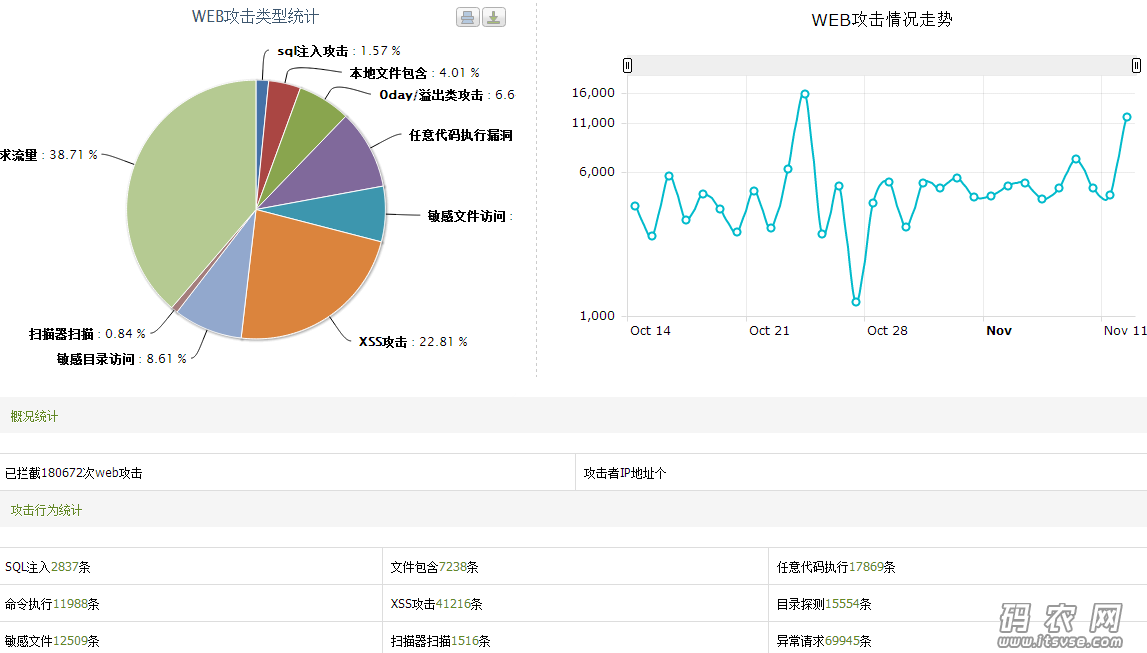

防止sql注入,本地包含,部分溢出,fuzzing测试,xss,SSRF等web攻击

防止svn/备份之类文件泄漏

防止ApacheBench之类压力测试工具的攻击

屏蔽常见的扫描黑客工具,扫描器

屏蔽异常的网络请求

屏蔽图片附件类目录php执行权限

防止webshell上传

推荐安装:

推荐使用lujit2.1做lua支持

ngx_lua如果是0.9.2以上版本,建议正则过滤函数改为ngx.re.find,匹配效率会提高三倍左右。

使用说明:

1、下载ngx_devel_kit

cd /usr/local/src wget tar zxf v0.3.0.tar.gz

2、下载lua-nginx-module

wget tar zxf v0.10.11.tar.gz

3、安装luajit

wget tar zxf LuaJIT-2.0.5.tar.gz cd LuaJIT-2.0.5 make make install

4、导入环境变量

export LUAJIT_LIB=/usr/local/lib export LUAJIT_INC=/usr/local/include/luajit-2.0

5、编译nginx模块(注意增加模块不需要make install)

cd /usr/local/src/nginx-1.12.2 ./configure --add-module=/usr/local/src/ngx_devel_kit-0.3.0 --add-module=/usr/local/src/lua-nginx-module-0.10.11 --with-ld-opt=-Wl,-rpath,$LUAJIT_LIB make mv /usr/local/nginx/sbin/nginx /usr/local/nginx/sbin/nginx.bak cp objs/nginx /usr/local/nginx/sbin/ systemctl reload nginx

PS:如果报错nginx: error while loading shared libraries: libluajit-5.1.so.2: cannot open shared object file: No such file or directory 解决方法:ln -s /usr/local/lib/libluajit-5.1.so.2 /lib64/libluajit-5.1.so.2

6、下载ngx_lua_waf

cd /usr/local/nginx/conf wget tar zxf v0.7.2.tar.gz mv ngx_lua_waf-0.7.2 waf

7、在nginx.conf的http字段内添加以下内容

lua_package_path "/usr/local/nginx/conf/waf/?.lua"; lua_shared_dict limit 10m; init_by_lua_file /usr/local/nginx/conf/waf/init.lua; access_by_lua_file /usr/local/nginx/conf/waf/waf.lua;

8、最后重启nginx(reload也可以的)

systemctl restart nginx

9、验证(看到如下图即表示配置成功)

http://域名或IP地址/index.php?id=../etc/passwd

例如:http://192.168.157.132/index.php?id=../etc/passwd

配置:

nginx安装路径假设为:/usr/local/nginx/conf/

把ngx_lua_waf下载到conf目录下,解压命名为waf

在nginx.conf的http段添加

lua_package_path "/usr/local/nginx/conf/waf/?.lua";

lua_shared_dict limit 10m;

init_by_lua_file /usr/local/nginx/conf/waf/init.lua;

access_by_lua_file /usr/local/nginx/conf/waf/waf.lua;

配置config.lua里的waf规则目录(一般在waf/conf/目录下)

RulePath = "/usr/local/nginx/conf/waf/wafconf/"

绝对路径如有变动,需对应修改

然后重启nginx即可

配置文件详细说明:

RulePath = "/usr/local/nginx/conf/waf/wafconf/"

--规则存放目录

attacklog = "off"

--是否开启攻击信息记录,需要配置logdir

logdir = "/usr/local/nginx/logs/hack/"

--log存储目录,该目录需要用户自己新建,切需要nginx用户的可写权限

UrlDeny="on"

--是否拦截url访问

Redirect="on"

--是否拦截后重定向

CookieMatch = "on"

--是否拦截cookie攻击

postMatch = "on"

--是否拦截post攻击

whiteModule = "on"

--是否开启URL白名单

black_fileExt={"php","jsp"}

--填写不允许上传文件后缀类型

ipWhitelist={"127.0.0.1"}

--ip白名单,多个ip用逗号分隔

ipBlocklist={"1.0.0.1"}

--ip黑名单,多个ip用逗号分隔

CCDeny="on"

--是否开启拦截cc攻击(需要nginx.conf的http段增加lua_shared_dict limit 10m;)

CCrate = "100/60"

--设置cc攻击频率,单位为秒.

--默认1分钟同一个IP只能请求同一个地址100次

html=[[Please go away~~]]

--警告内容,可在中括号内自定义

备注:不要乱动双引号,区分大小写

检查规则是否生效,部署完毕可以尝试如下命令:

curl http://xxxx/test.php?id=../etc/passwd

返回"Please go away~~"字样,说明规则生效。

注意:默认,本机在白名单不过滤,可自行调整config.lua配置

规则更新:

考虑到正则的缓存问题,动态规则会影响性能,所以暂没用共享内存字典和redis之类东西做动态管理。

规则更新可以把规则文件放置到其他服务器,通过crontab任务定时下载来更新规则,nginx reload即可生效。以保障ngx lua waf的高性能。

只记录过滤日志,不开启过滤,在代码里在check前面加上--注释即可,如果需要过滤,反之

一些说明:

过滤规则在wafconf下,可根据需求自行调整,每条规则需换行,或者用|分割

args里面的规则get参数进行过滤的

url是只在get请求url过滤的规则

post是只在post请求过滤的规则

whitelist是白名单,里面的url匹配到不做过滤

user-agent是对user-agent的过滤规则

默认开启了get和post过滤,需要开启cookie过滤的,编辑waf.lua取消部分--注释即可

日志文件名称格式如下:虚拟主机名_sec.log

本文详细介绍了ngx_lua_waf,一个基于lua-nginx-module的轻量级Web应用防火墙,如何下载、安装、配置以及其功能,如防止SQL注入、XSS和SSRF攻击。指南包括了规则路径、配置选项和验证方法。

本文详细介绍了ngx_lua_waf,一个基于lua-nginx-module的轻量级Web应用防火墙,如何下载、安装、配置以及其功能,如防止SQL注入、XSS和SSRF攻击。指南包括了规则路径、配置选项和验证方法。

7635

7635

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?