系列目录

第一章 暴力破解

第二章 Cross-Site Scripting-pikachu

第四章 sql-injection

第五章 RCE

第六章 File inclusion

第九章 Over Permission

概述

如果使用A用户的权限去操作B用户的数据,A的权限小于B的权限,如果能够成功操作,则称之为越权操作。 越权漏洞形成的原因是后台使用了 不合理的权限校验规则导致的。

一般越权漏洞容易出现在权限页面(需要登录的页面)增、删、改、查的的地方,当用户对权限页面内的信息进行这些操作时,后台需要对 对当前用户的权限进行校验,看其是否具备操作的权限,从而给出响应,而如果校验的规则过于简单则容易出现越权漏洞。

因此,在在权限管理中应该遵守:

1.使用最小权限原则对用户进行赋权;

2.使用合理(严格)的权限校验规则;

3.使用后台登录态作为条件进行权限判断,别动不动就瞎用前端传进来的条件;

一、水平越权

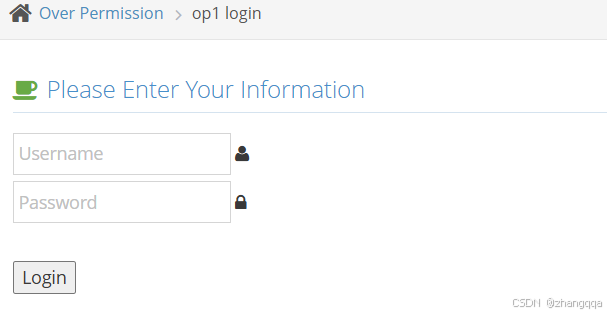

在登录框,输入账号密码lucy/123456

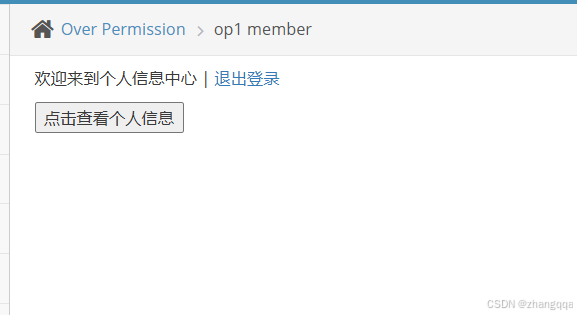

登录进去以后,看到可以查看个人信息

我们可以查看自己的信息,那么可不可以查看别人的信息呢?

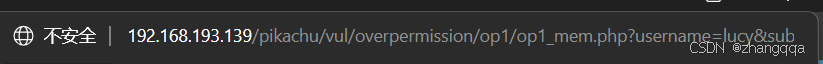

注意到url里面有一个username字段,我们改成其他用户名试一试

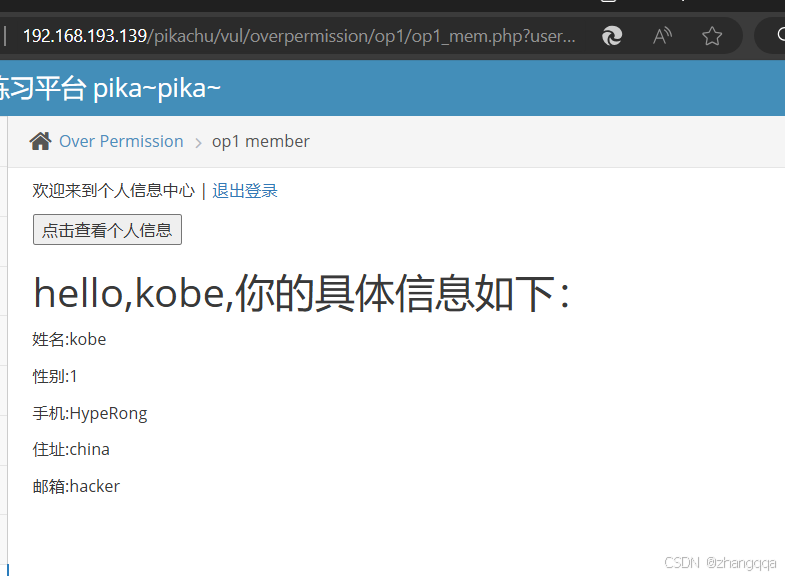

可以查看别人的信息!!

二、垂直越权

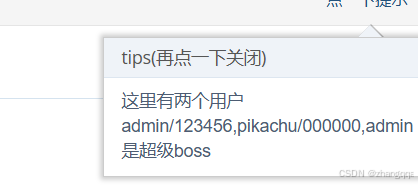

看到提示里面说有两个用户,而且两个用户的权限不一样

我们先观察两个用户的权限差别】

admin:

pikachu:

可以发现,pikachu只用查看权限,admin可以增删改

注意两次不同的url

admin:

http://192.168.193.139/pikachu/vul/overpermission/op2/op2_admin.phppikachu:

http://192.168.193.139/pikachu/vul/overpermission/op2/op2_user.php我们直接在pikachu用户状态下,跳转到op2_admin.php

然后就被跳转回了登录口

那么我们尝试利用admin的添加用户的url

http://192.168.193.139/pikachu/vul/overpermission/op2/op2_admin_edit.php成功跳转

添加一个用户的操作也可以实现垂直越权成功

4759

4759

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?