接到个单子,网站被挂博彩

客户机器环境

服务器系统: CentOS 7

服务器管理面板: 宝塔

CMS: 织梦 CMS V57 SP2

过程

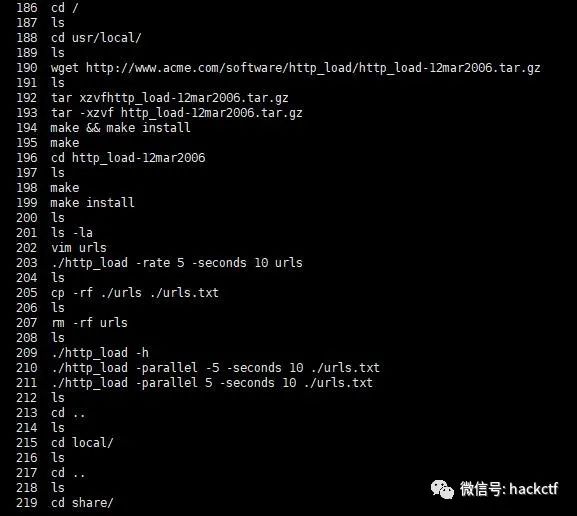

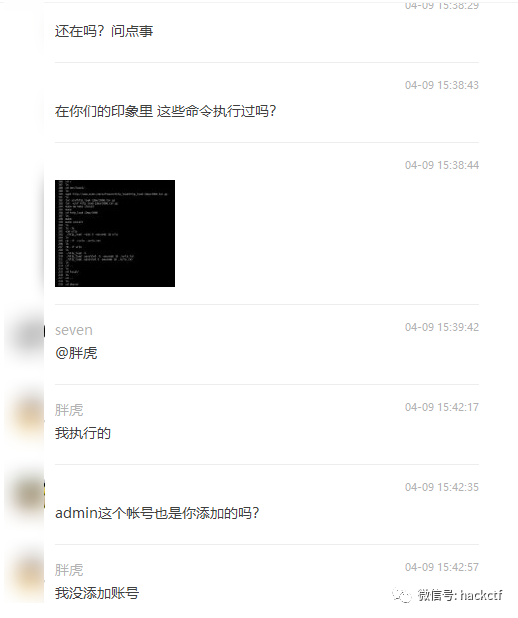

向客户了解情况后,登录了服务器进行检查,发现历史执行过的命令有些异常,系统账号被添加了 admin,用户组为admin,向客户确认后为客户所执行,账号非客户所添加

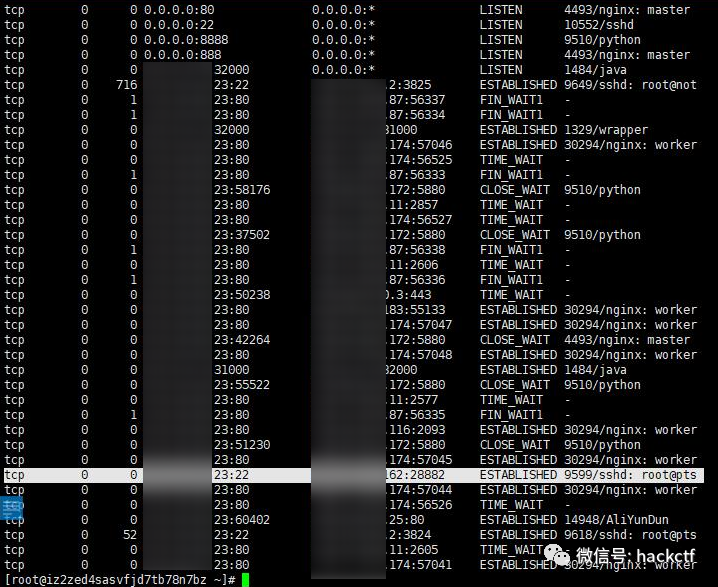

网络检查

随后执行了 netstat -anutlp 对当前连接进行了检查,无异常,初步判定没有被留远控

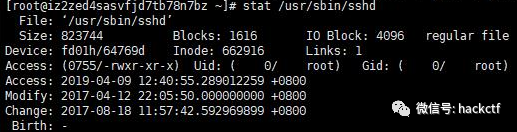

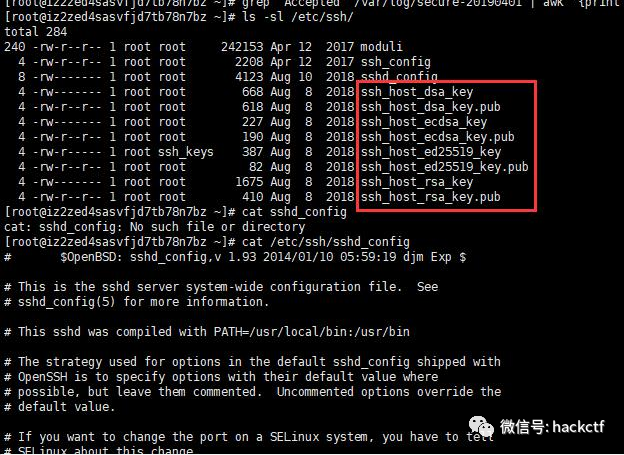

SSH 检查

对 SSH配置文件、SSH应用程序进行了检查,

SSH 程序正常

SSH配置文件发现被设置了 ssh key

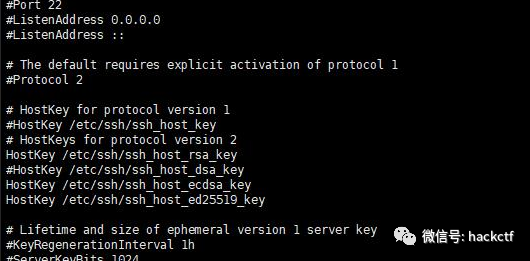

文件检测 & 日志分析

文件检测

由于客户机器上运行着4个站点,所以down了相关网站文件和日志,网站文件使用D盾进行了扫描,发现其中2个织梦CMS站点都被传了Shell

shell路径

/m.xxx.com/anli/list_2.php

/m.xxx.com/data/enums/bodytypes.php

/m.xxx.com/data/module/moduleurllist.php

/m.xxx.com/images/js/ui.core.php

/m.xxx.com/include/ckeditor/plugins/iframe/images/indax.php

/m.xxx.com/install/config.cache.inc.php

/m.xxx.com/member/ajax_loginsta.php

/m.xxx.com/plus/arcmulti.php

/m.xxx.com/plus/img/face/list_2_2.php

/m.xxx.com/templets/default/style/touchslide.1.1.php

/m.xxx.com/tuiguang/18.html.php

/www.xxx.com/anli/list_1.php

/www.xxx.com/images/lurd/button_save.php

/www.xxx.com/include/dialog/img/picviewnone.php

/www.xxx.com/include/inc/funstring.php

/www.xxx.com/jianzhan/list_3.php

/www.xxx.com/jinfuzi-seo/css/menuold.php

/www.xxx.com/plus/img/channellist.php

/www.xxx.com/templets/default/images/banner_03.php

/www.xxx.com/tuiguang/2018/1205/19.php

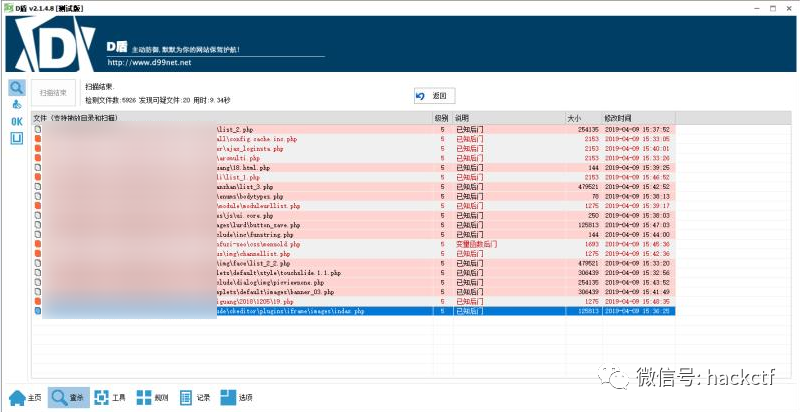

其中一个 shell

日志分析

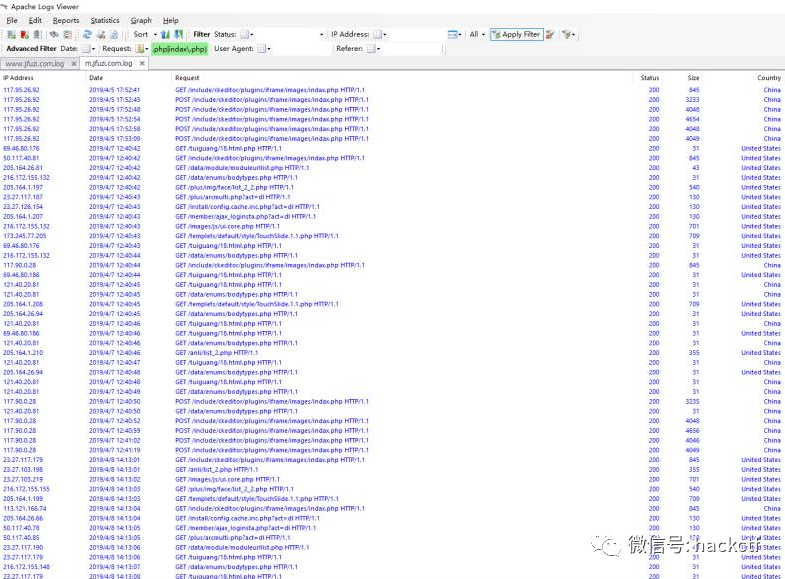

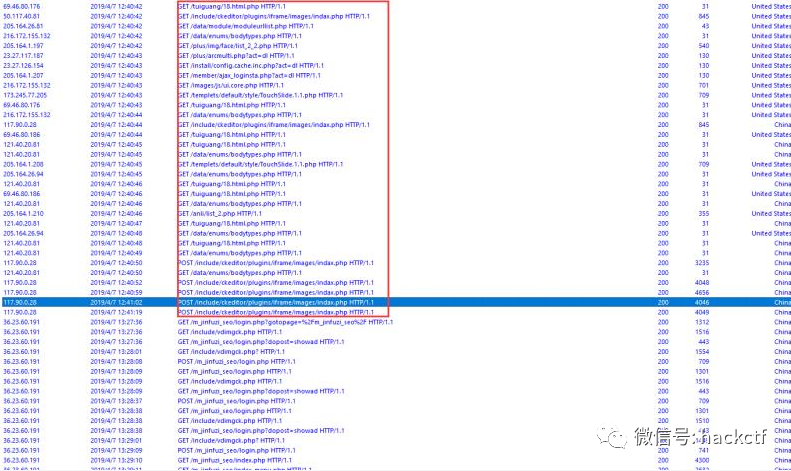

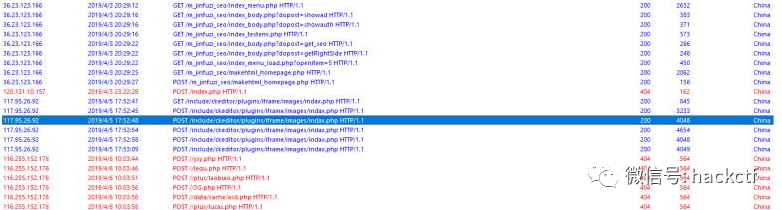

使用 Apache Log Viewer 对日志进行分析,设置了shell文件正则后如下图

寻找第一次访问shell的IP

最终发现

IP:117.95.26.92 为首次使用网站后门上传其他 shell 的 IP

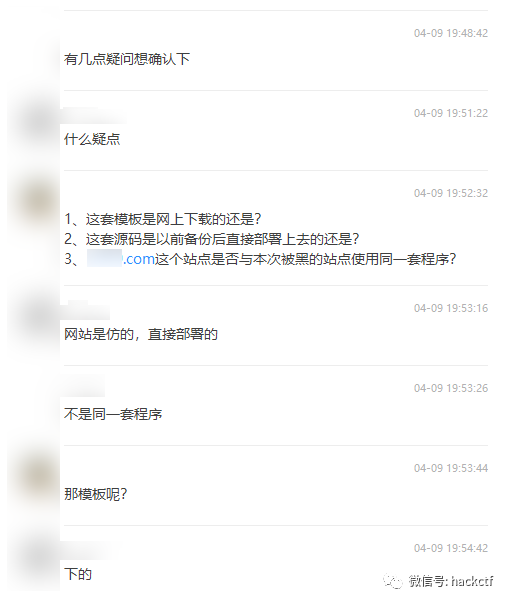

由于客户的站点是仿站,模板为网上下载,怀疑存在模板后门的情况,综合日志分析,确认为模板后门

处置与意见

1、网站中的木马文件已经删除,根据访问日志确认是模板后门造成的此次事件。

2、服务器异常账户已经删除,考虑到该异常账户多次成功登录到服务器,而且历史操作中有切换到root用户痕迹,怀疑服务器密码已经泄露,已建议客户修改。

3、数据库检查中发现http://www.xxx.com存在一个疑似后门的账户,用户名admin,密码 admin1.2.3

4、被篡改的首页已经恢复

本文讲述了网站被挂博彩后,通过检查异常账户、网络连接和SSH配置,发现是模板后门导致。作者详细记录了木马文件定位、IP追踪,并给出了处置建议,包括清理木马、修改服务器密码和检查数据库安全。

本文讲述了网站被挂博彩后,通过检查异常账户、网络连接和SSH配置,发现是模板后门导致。作者详细记录了木马文件定位、IP追踪,并给出了处置建议,包括清理木马、修改服务器密码和检查数据库安全。

863

863

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?