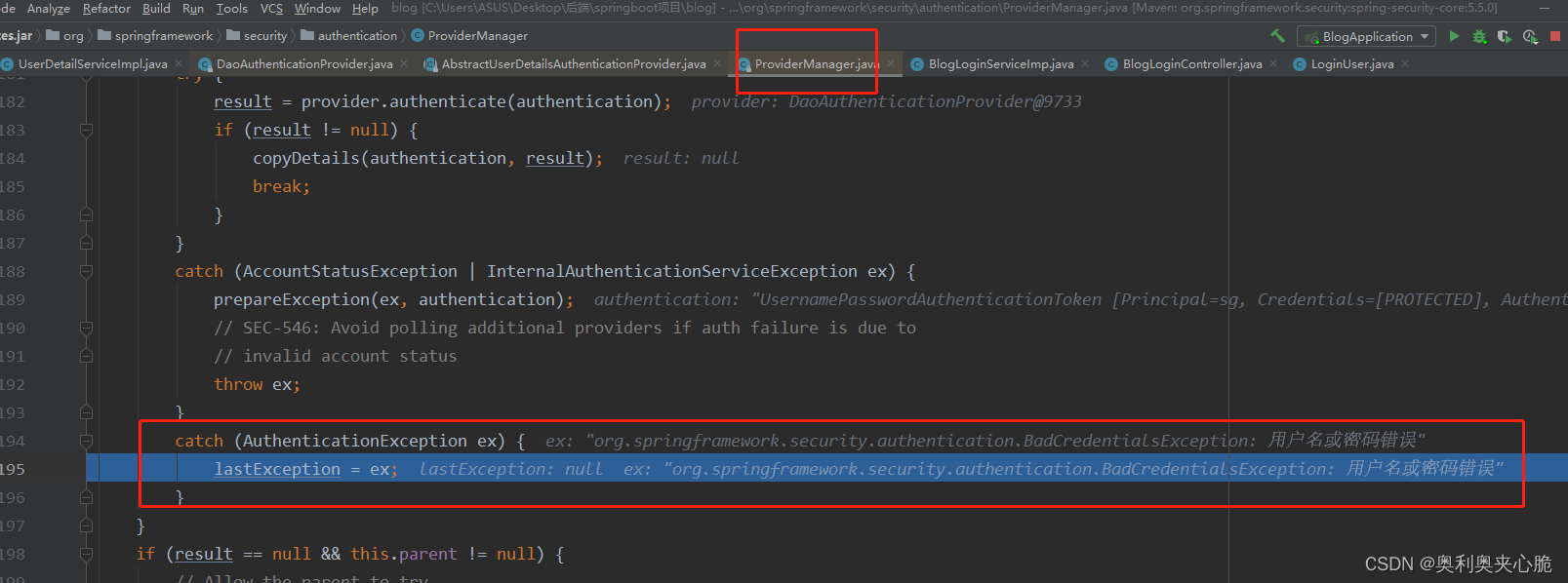

debug,每次认证的时候总是 这里结束

@Override

public ResponseResult login(User user) {

UsernamePasswordAuthenticationToken usernamePasswordAuthenticationToken = new UsernamePasswordAuthenticationToken(user.getUserName(), user.getPassword());

Authentication authenticate = authenticationManager.authenticate(usernamePasswordAuthenticationToken);

解决方法:

找到实现 UserDetails类的类,我这叫LoginUser

下面所有返回值是布尔值的方法,return都改为true

原因:“UserDetails”类中的“isEnabled”在文档中说“指示用户是被启用还是被禁用。被禁用的用户不能是authenticated.”

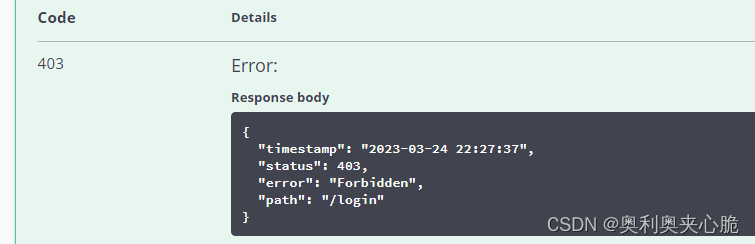

另外注意一下,用户名密码错误导致的这个authenticated不出来,也会报403。明明我这定义了异常,log不显示。

这需要debug看

密码错误

用户名错误

loginUser 用户禁用(用户名密码正确)

loginUser 用户禁用(用户名密码错误)

密码错误:用户失效,遇到catch基本上就可以结束了

用户名错误

在调试过程中发现,每次用户认证时会在特定位置结束。问题出在UserDetails的实现上,将所有返回布尔值的方法改为返回true,因为isEnabled方法表示用户是否启用。此外,密码或用户名错误也会导致认证失败并返回403状态码,即使捕获了异常,日志也可能不会显示。需要注意区分不同类型的登录错误,如用户禁用、密码错误等。

在调试过程中发现,每次用户认证时会在特定位置结束。问题出在UserDetails的实现上,将所有返回布尔值的方法改为返回true,因为isEnabled方法表示用户是否启用。此外,密码或用户名错误也会导致认证失败并返回403状态码,即使捕获了异常,日志也可能不会显示。需要注意区分不同类型的登录错误,如用户禁用、密码错误等。

1114

1114