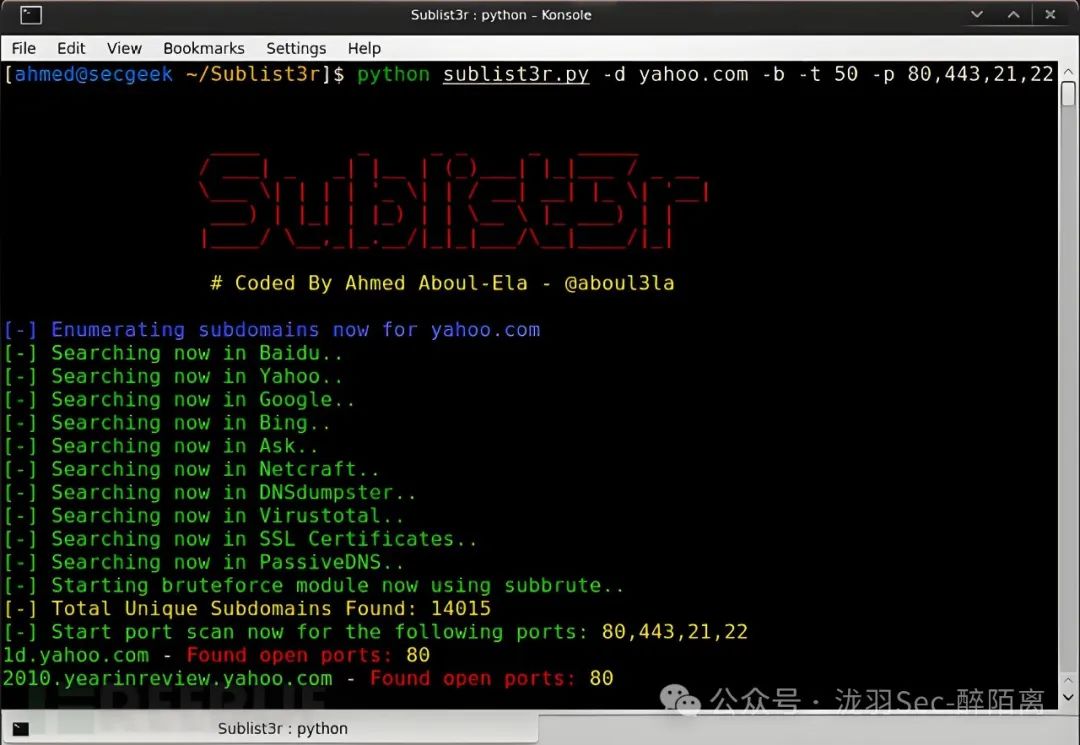

1. 子域名爆破(Subdomain Enumeration)

定义

通过自动化工具或手动方式,发现目标域名的子域名,这是发现隐藏服务及扩展攻击面的重要手段。

目标

-

找到组织暴露在互联网上的所有子域名。

-

识别潜在的未监控的开发环境、测试环境或新部署的服务。

常用工具

-

Sublist3r:快速发现子域名。

-

amass:强大的子域名枚举工具。

-

Assetfinder:用于发现目标的相关域资产。

实际场景

-

使用Sublist3r枚举目标子域名: 命令:

sublist3r -d example.com -

使用amass进行子域名爆破,并检测其是否活跃: 命令:

amass enum -d example.com

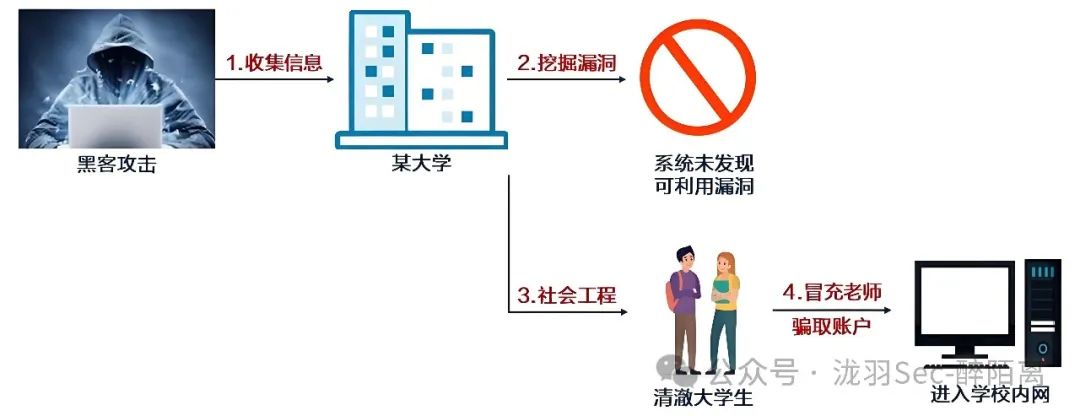

2. 社会工程组合攻击(Hybrid Social Engineering)

定义

结合多种社会工程手段(如钓鱼邮件、电话诈骗和恶意USB设备)引导目标泄露信息或执行恶意操作。

目标

- 诱骗目标网点的员工、客户或供应商,获取敏感数据或访问权限。

常用工具

-

Gophish:生成钓鱼邮件活动。

-

Rubber Ducky:用于创建恶意USB脚本(物理社会工程)。

实际场景

-

使用Gophish创建一个伪装成企业邮件的钓鱼活动,诱导目标点击恶意链接或输入登录凭据。

-

将Rubber Ducky插入目标设备,执行预定义的脚本以收集信息。

3. 文件上传漏洞(File Upload Vulnerability Exploitation)

定义

利用Web应用程序对文件上传功能缺乏限制或验证,通过上传恶意文件执行命令或获取服务器访问权限。

目标

-

上传Web Shell或恶意脚本文件,控制目标服务器。

-

绕过文件类型和文件大小限制。

常用工具

-

Weevely:生成和管理PHP Web Shell。

-

Burp Suite:修改上传请求的参数和文件内容。

实际场景

-

使用Burp Suite拦截文件上传请求,尝试绕过文件类型限制(如将

.php伪装成.jpg)。 -

上传PHP Web Shell,然后在浏览器中访问该Shell以执行命令。

4. DNS欺骗(DNS Spoofing)

定义

攻击者伪造目标的DNS解析结果,将用户导向恶意网站或截取流量。

目标

-

窃取目标的敏感登录信息或其他数据。

-

实现流量重定向和中间人攻击。

常用工具

-

Ettercap:用于DNS欺骗。

-

Bettercap:一体化网络攻击工具。

实际场景

-

使用Bettercap执行DNS欺骗,将目标访问的域名指向攻击机: 命令:

bettercap -iface eth0 -eval "set dns.spoof.domains example.com; dns.spoof on" -

在捕获流量后,将其重定向到钓鱼页面。

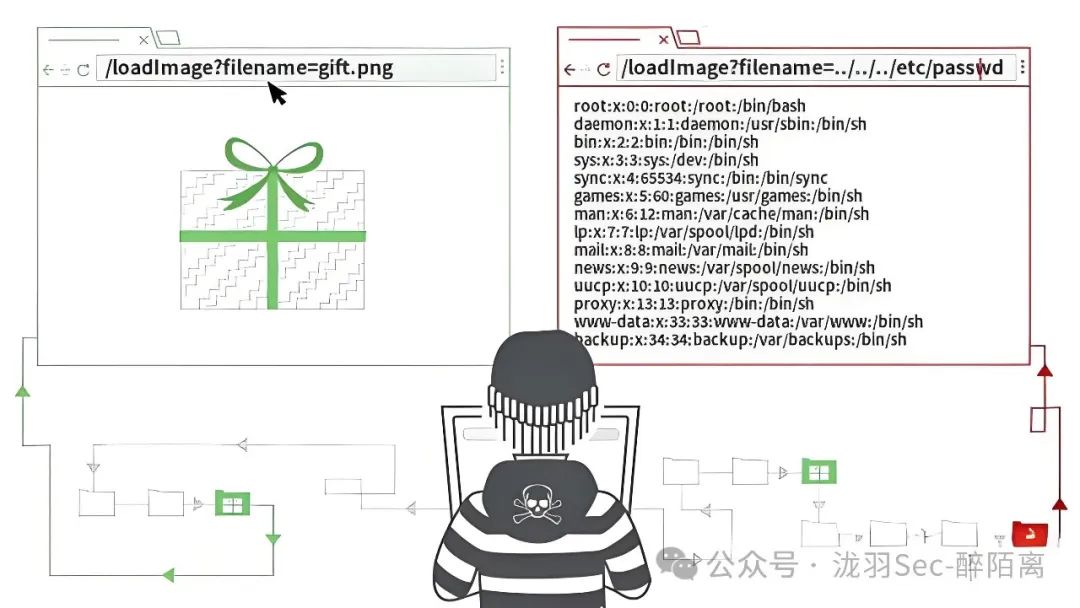

5. 目录遍历攻击(Directory Traversal)

定义

通过输入非法路径(如../),访问服务器上未授权的文件或目录。

目标

-

获取敏感文件(如配置文件、密码文件等)。

-

绕过Web应用程序的访问限制。

常用工具

-

Burp Suite:测试目录遍历漏洞。

-

手工测试。

实际场景

-

在URL的文件参数中输入

../进行测试: 示例:http://example.com/file.php?file=../../../../etc/passwd -

利用漏洞读取敏感配置文件,提取用户凭据。

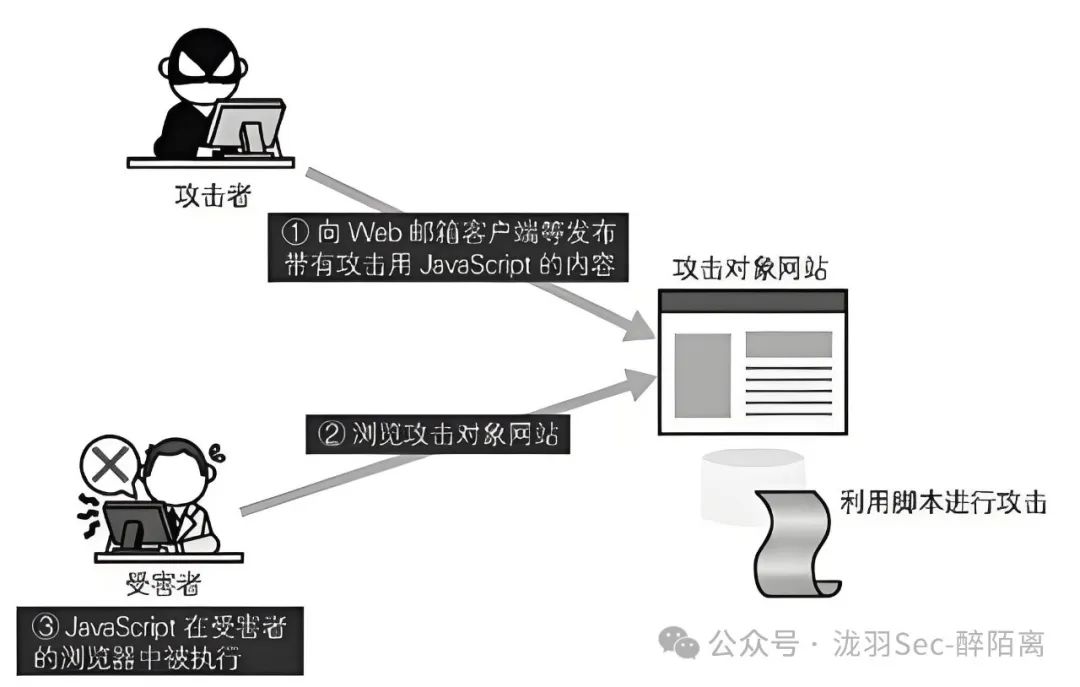

6. 会话劫持(Session Hijacking)

定义

通过窃取目标用户的会话标识(Session ID),冒充该用户进行未授权的操作。

目标

-

登录目标的账户。

-

执行敏感操作(如转账或更改账户设置)。

常用工具

-

Burp Suite:拦截和修改HTTP请求。

-

Wireshark:捕获未加密的会话数据。

实际场景

-

在Burp Suite中拦截目标HTTP请求,提取其会话Cookie值。

-

将自己的浏览器Cookie替换为目标的会话Cookie,冒充目标用户登录系统。

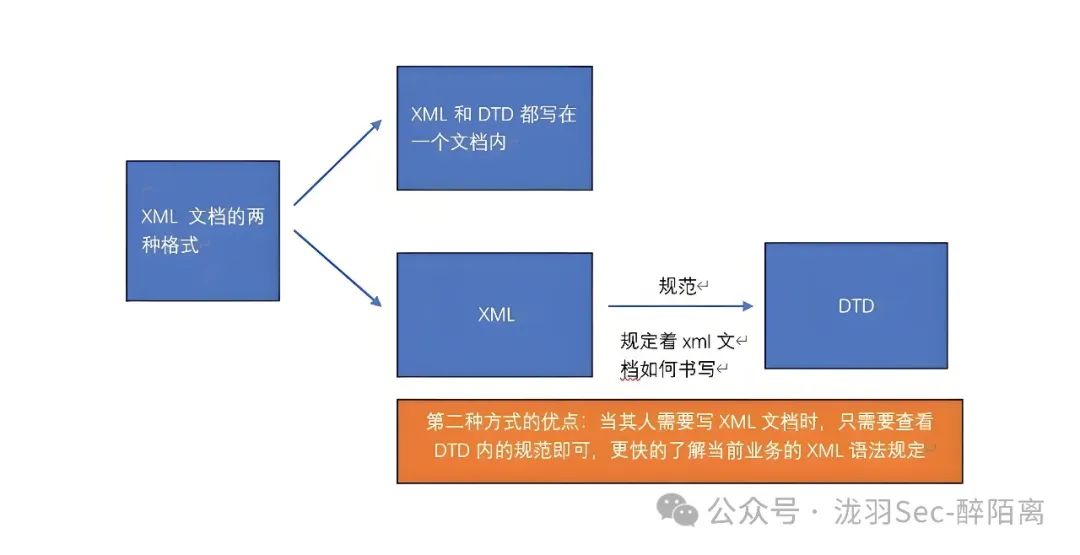

7. XML外部实体注入(XXE,XML External Entity Injection)

定义

利用XML解析器在处理外部实体时的功能,读取服务器文件或发起外部请求。

目标

-

窃取服务器上的敏感文件。

-

远程执行服务器上的命令。

常用工具

-

Burp Suite:测试XML参数的注入点。

-

XXE payload库(如PayloadsAllTheThings)。

实际场景

-

在XML请求中注入恶意XXE payload:

示例:

xml复制<!DOCTYPE foo [ <!ENTITY xxe SYSTEM "file:///etc/passwd">]> <data>&xxe;</data> -

通过响应查看服务器读取的文件内容。

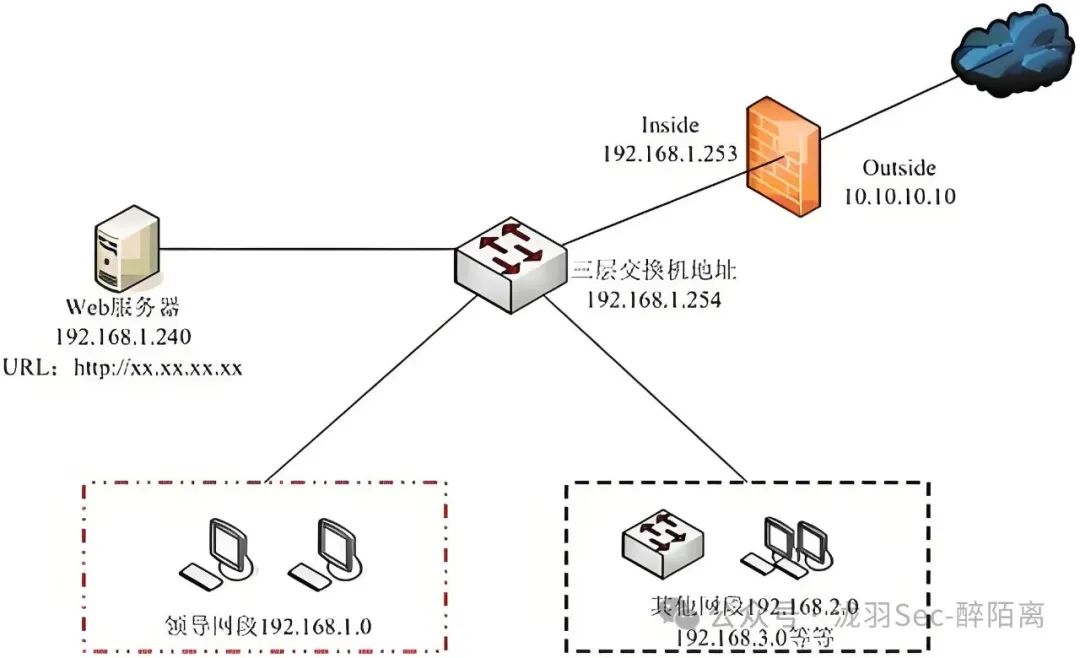

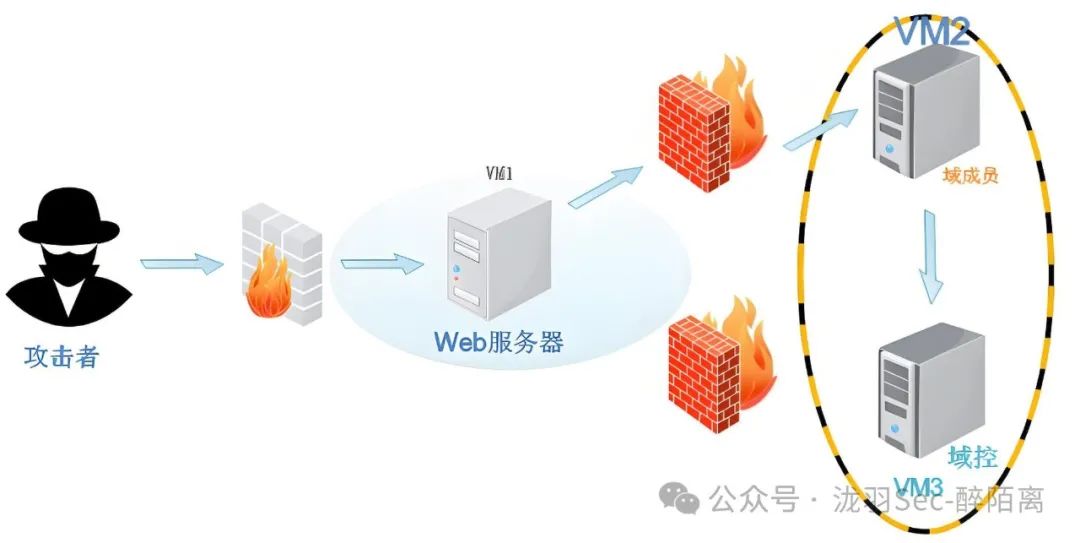

8. 内网渗透(Internal Network Penetration)

定义

在攻击者已进入目标内网后,通过扫描、枚举和漏洞利用对内网环境进行进一步攻击。

目标

-

突破网络分段,访问关键系统。

-

窃取企业核心数据。

常用工具

-

CrackMapExec:针对内网的多功能攻击工具。

-

Responder:捕获内网的网络认证信息。

实际场景

-

使用CrackMapExec枚举内网中所有在线主机和共享资源: 命令:

cme smb <内网IP段> -

使用Responder捕获目标用户的NTLM哈希,并尝试破解。

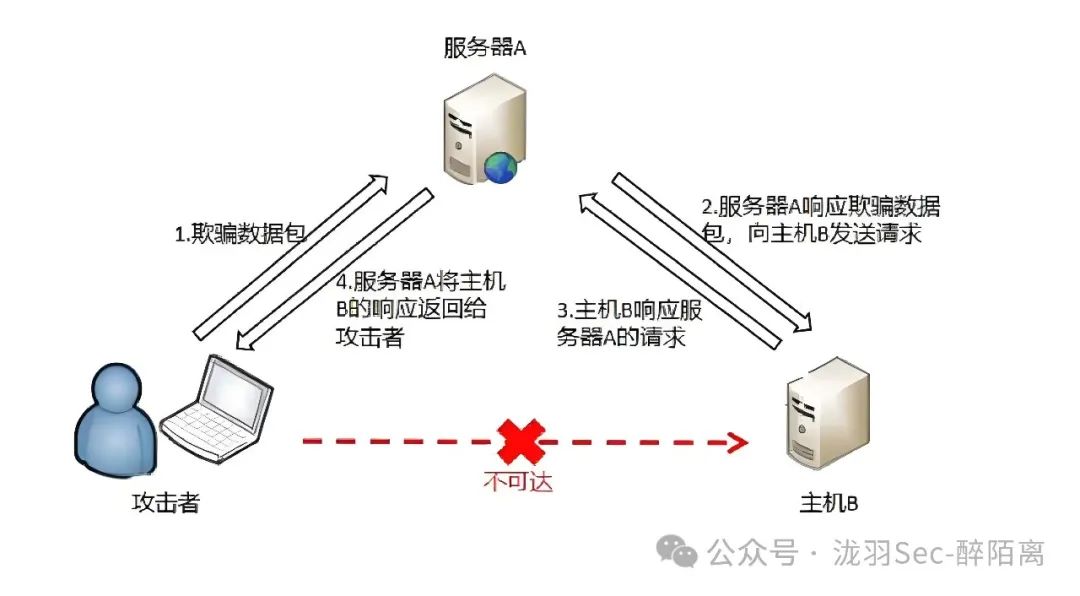

9. SSRF攻击(Server-Side Request Forgery)

定义

通过服务器端的HTTP请求功能,诱导服务器访问攻击者指定的地址。

目标

-

访问目标的内网资源。

-

窃取敏感数据或利用服务器作为跳板。

常用工具

-

Burp Suite:构造和测试SSRF payload。

-

SSRFmap:自动化SSRF测试工具。

实际场景

-

在HTTP参数中输入攻击者控制的URL: 示例:

http://example.com/image?url=http://attacker.com -

验证目标服务器是否会将请求发送到指定URL,并提取返回数据。

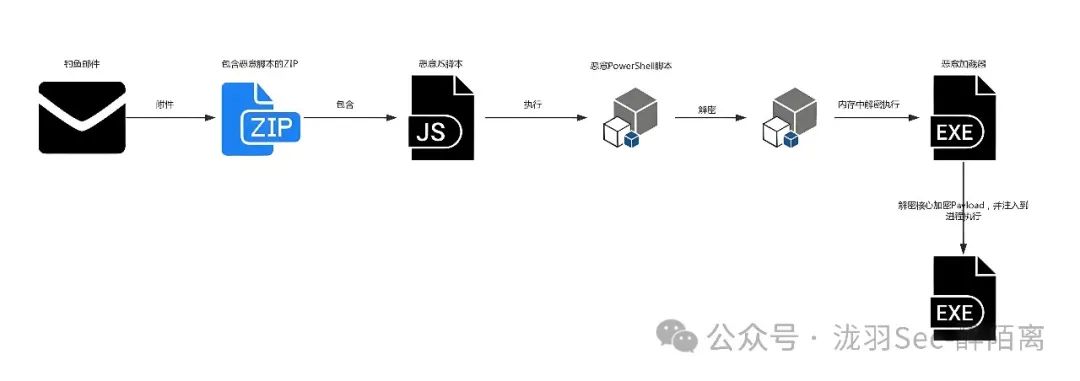

10. 无文件攻击(Fileless Attack)

定义

利用目标环境中的合法工具(如PowerShell、WMI等)进行攻击,而无需在目标上写入恶意文件。

目标

-

绕过传统杀毒软件的检测。

-

保持攻击的隐蔽性。

常用工具

-

PowerShell Empire:无文件攻击框架。

-

Cobalt Strike:支持无文件攻击的高级渗透工具。

实际场景

-

使用PowerShell执行内存中的恶意代码: 命令:

powershell -enc <Base64编码的Payload> -

利用无文件攻击技术执行命令,并避免产生可疑文件。

免责声明:

该文章所涉及到的安全工具和技术仅做分享和技术交流学习使用,使用时应当遵守国家法律,做一位合格的白帽专家。

使用本工具的用户需要自行承担任何风险和不确定因素,如有人利用工具做任何后果均由使用者承担,本人及文章作者还有泷羽sec团队不承担任何责任。

网络安全学习资源分享:

给大家分享一份全套的网络安全学习资料,给那些想学习 网络安全的小伙伴们一点帮助!

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

因篇幅有限,仅展示部分资料,朋友们如果有需要全套《网络安全入门+进阶学习资源包》,需要点击下方链接即可前往获取

读者福利 | 优快云大礼包:《网络安全入门&进阶学习资源包》免费分享 (安全链接,放心点击)

👉1.成长路线图&学习规划👈

要学习一门新的技术,作为新手一定要先学习成长路线图,方向不对,努力白费。

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图&学习规划。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

👉2.网安入门到进阶视频教程👈

很多朋友都不喜欢晦涩的文字,我也为大家准备了视频教程,其中一共有21个章节,每个章节都是当前板块的精华浓缩。(全套教程文末领取哈)

👉3.SRC&黑客文档👈

大家最喜欢也是最关心的SRC技术文籍&黑客技术也有收录

SRC技术文籍:

黑客资料由于是敏感资源,这里不能直接展示哦!(全套教程文末领取哈)

👉4.护网行动资料👈

其中关于HW护网行动,也准备了对应的资料,这些内容可相当于比赛的金手指!

👉5.黑客必读书单👈

👉6.网络安全岗面试题合集👈

当你自学到这里,你就要开始思考找工作的事情了,而工作绕不开的就是真题和面试题。

所有资料共282G,朋友们如果有需要全套《网络安全入门+进阶学习资源包》,可以扫描下方二维码或链接免费领取~

读者福利 | 优快云大礼包:《网络安全入门&进阶学习资源包》免费分享 (安全链接,放心点击)

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?