欺骗型攻击

一、实验目的:

熟练掌握MITM的原理和操作方法。

熟悉使用Cain&abel等软件实现MITM攻击。

掌握识别和防御MITM的技术原理。

二、实验所需软件:

操作系统:客户机操作系统 Windows XP; 服务器操作系统 Windows Server 2008;

工具软件:Cain&abel,Wireshark。

三、实验步骤:

- 应用Cain&abel实现ARP欺骗

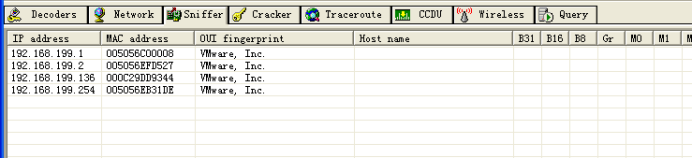

1)扫描所有局域网中的在线主机,寻找受害者的位置:

单击工具栏上的Start Sniffer按钮开启嗅探功能,从顶部选项卡列表中选中Sniffer选项卡,从底部选项卡中选中Host选项卡,单击鼠标右键,然后选择“Scan MAC Address“开始扫描局域网主机。

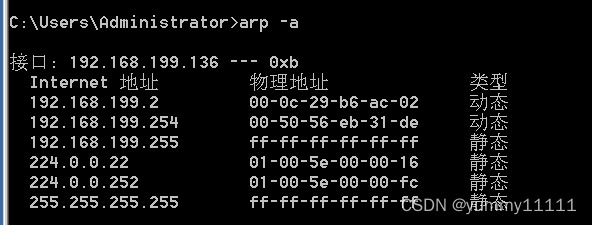

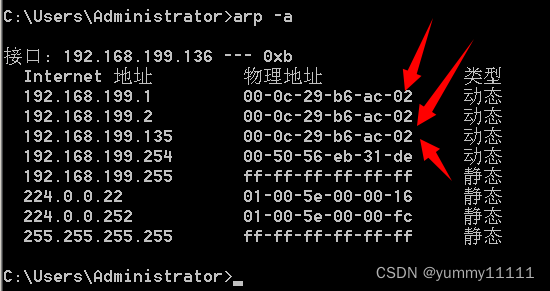

2)在实施欺骗前,先在靶机上输入arp -a命令查看IP和MAC的现有映射关系,结果如图所示,此时映射关系中不存在多个IP映射到同一个MAC地址的情

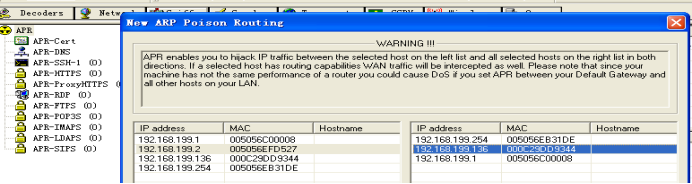

3)从Cain&abel底部的选项卡列表中选中APR选项卡,进入ARP欺骗的攻击界面,如图所示。单击工具栏的“+“按钮,新建一条ARP欺骗路由。在左边列表中选择网关,右侧选择靶机,Cain&abel可以截获靶机与网关之间的所有通信数据。

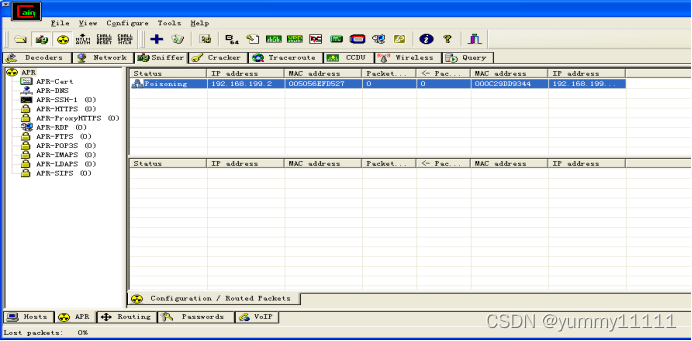

4)单击工具栏的Start APR实施对靶机的ARP欺骗,如图所示。

5)验证ARP欺骗是否成功:在靶机上再次查看IP和MAC的映射关系,结果如图所示。在ARP缓存中网关对应的MAC地址已经被修改了。

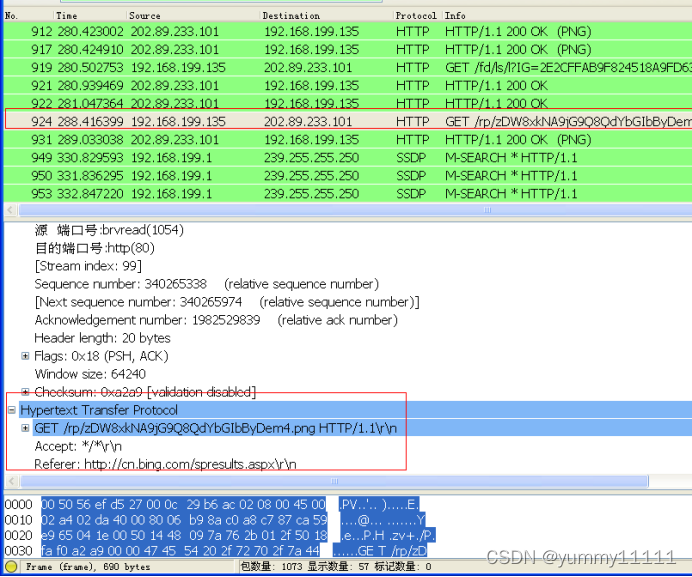

6)检查ARP欺骗的效果:在靶机上访问,输入账号和口令,同时打开Cain的监听界面,可以实时显示截获的账号和口令信息,如图所示。在Wireshark中抓包并获取靶机的搜索信息:

- 应用Cain&abel实现DNS欺骗

在使用ARP欺骗成功后,可以进一步进行DNS欺骗。

1)DNS欺骗的配置:

在ARP攻击界面的左侧列表中选取ARP-DNS项,会出现DNS欺骗的映射列表窗口,单击鼠标右键,增加一项DNS域名和IP映射,即完成DNS欺骗的配置,如图所示。

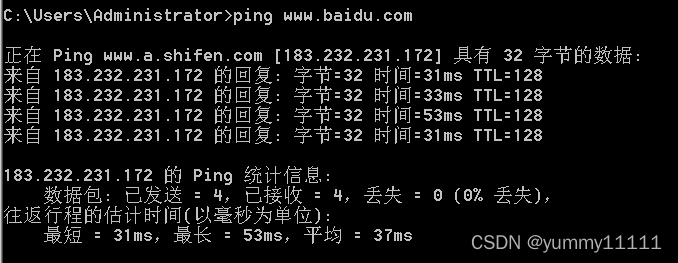

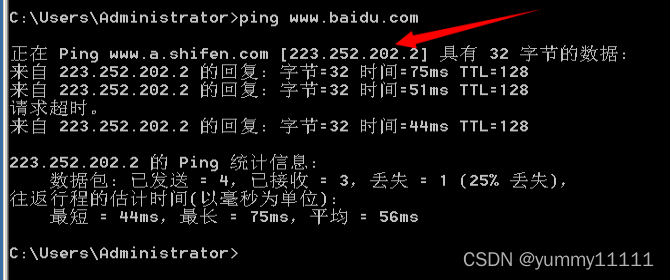

实施DNS欺骗之后,将www.baidu.com映射到学校邮箱登录页面对应的ip 223.252.202.2. 在靶机上输入ping www.baidu.com, 得到返回结果:

在靶机上打开浏览器访问www.baidu.com,实际上打开了ip地址223.252.202.2对应的页面:

本文介绍如何使用Cain&abel工具实施中间人(MITM)攻击,包括ARP欺骗和DNS欺骗的具体步骤,并演示如何通过这些技术截获网络通信数据。

本文介绍如何使用Cain&abel工具实施中间人(MITM)攻击,包括ARP欺骗和DNS欺骗的具体步骤,并演示如何通过这些技术截获网络通信数据。

799

799

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?