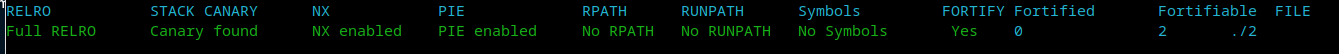

libc 2.27

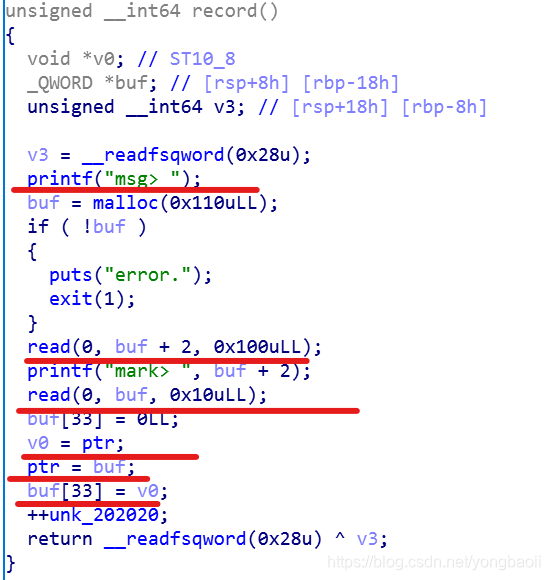

record

结构还是比较清晰的。

申请了一个大小为0x110的chunk。前0x10是mark,后0x100是msg。

在最后八个字节那里,维护了一个单链表。

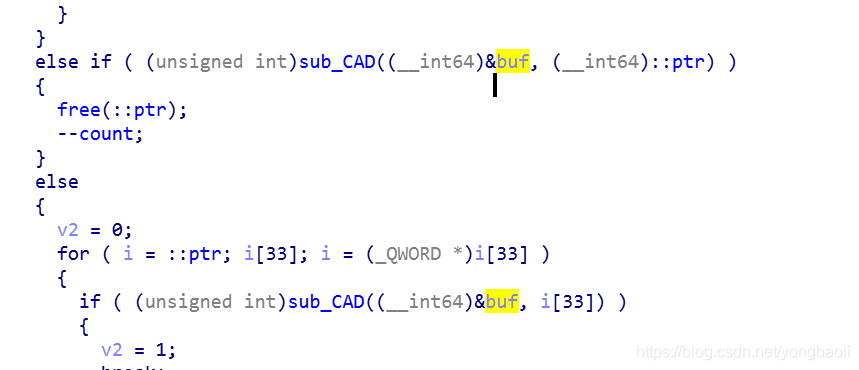

scrape

也就是删除,但是在删除链表尾的时候有uaf。

也就是删除,但是在删除链表尾的时候有uaf。

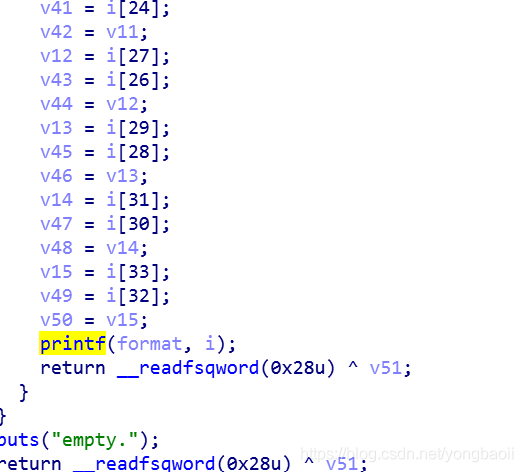

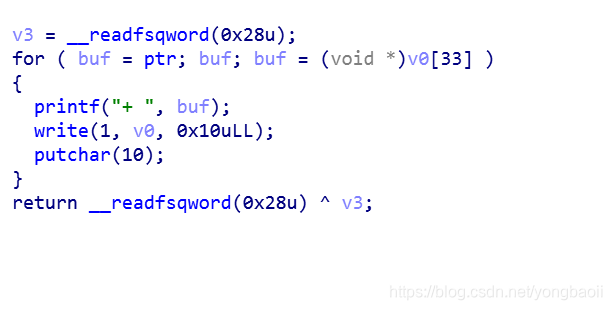

browser

就是输出,上面花里胡哨的也没啥用,然后有个格式化字符串漏洞。

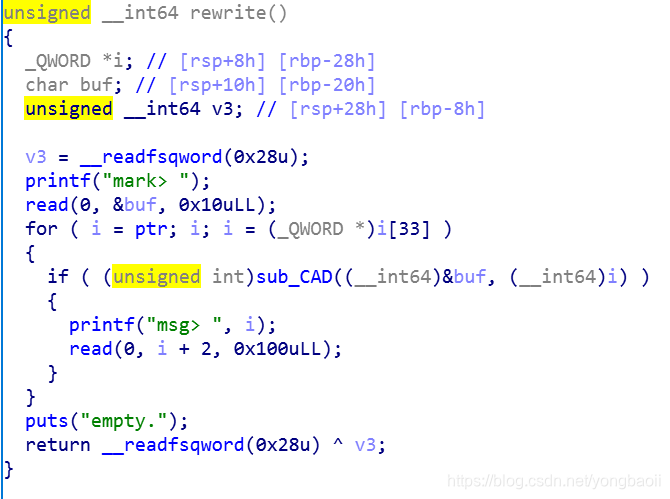

rewrite

可以重新写一下。

可以重新写一下。

backdoor

也是在做一个输出。

漏洞有俩,一个格式化字符串,一个uaf。

uaf利用半天利用不出来,格式化字符串倒是简单。

exp

from pwn import*

context.log_level = "debug"

r = process("./2")

libc = ELF("/home/wuangwuang/glibc-all-in-one-master/glibc-all-in-one-master/libs/2.27-3ubuntu1.2_amd64/libc.so.6")

该博客详细介绍了如何利用C程序中一个包含格式化字符串漏洞和Use-After-Free(UAF)漏洞的libc2.27库。作者通过记录、删除、浏览和重写操作展示了漏洞利用过程,并给出了exploit代码,最终实现对系统调用的控制。

该博客详细介绍了如何利用C程序中一个包含格式化字符串漏洞和Use-After-Free(UAF)漏洞的libc2.27库。作者通过记录、删除、浏览和重写操作展示了漏洞利用过程,并给出了exploit代码,最终实现对系统调用的控制。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

737

737

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?