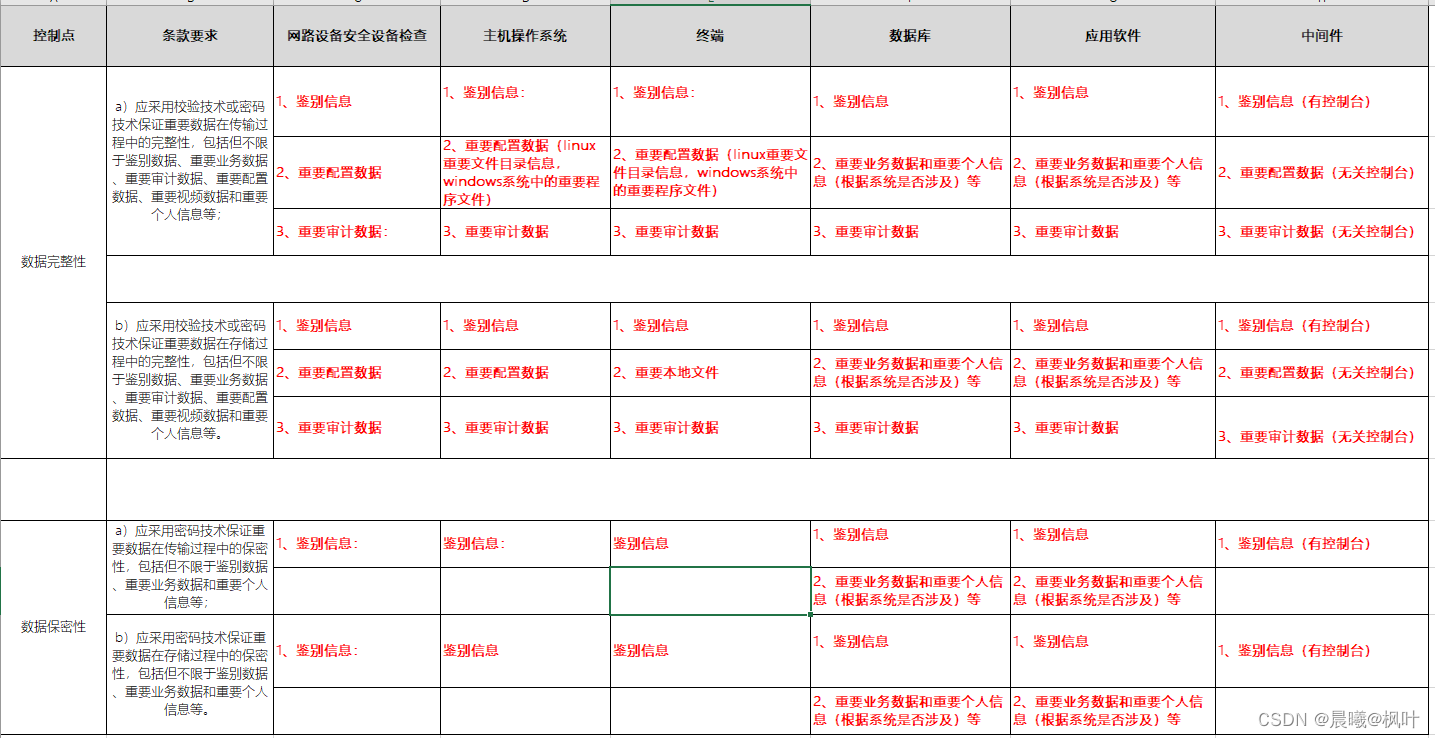

安全计算环境中 数据完整性、数据保密性 两个测评项要注意:

1.不同的资产类型对应不同的数据类型;

2.不同的数据类型对应的安全防护需求也有不同。

资产类型 --- 数据类型 --- 安全防护需求

| 数据类型 | 资产类型 | 安全防护需求 |

|---|---|---|

| (1)鉴别数据 | 网络设备、安全设备、服务器、数据库、应用系统、中间件等 | 保密性、完整性 |

| (2)业务数据 | 应用系统、数据库 | 保密性、完整性、可用性 |

| (3)审计数据 | 网络设备、安全设备、服务器、数据库、应用系统、中间件等 | 完整性、可用性 |

| (4)配置数据 | 网络设备、安全设备、服务器、中间件、终端 | 完整性、可用性 |

| (5)个人信息 | 应用系统、数据库(现场核查+访谈是否涉及个人信息) | 保密性、完整性、可用性 |

如图:

大概的对应情况

完整性:全部数据类型都涉及完整性

保密性:鉴别数据、

可用性:鉴别数据 不涉及可用性,其他 四种数据类型 都涉及可用性

详细的对应情况 :

本文聚焦等保2.0三级标准中安全计算环境的数据完整性与保密性测评,强调不同资产类型与数据类型的安全防护需求。完整性涵盖所有数据类型,而保密性主要关注鉴别数据,同时探讨了可用性与四种数据类型的关系。

本文聚焦等保2.0三级标准中安全计算环境的数据完整性与保密性测评,强调不同资产类型与数据类型的安全防护需求。完整性涵盖所有数据类型,而保密性主要关注鉴别数据,同时探讨了可用性与四种数据类型的关系。

1571

1571

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?