作者名:Demo不是emo

主页面链接:主页传送门

创作初心: 一切为了她

座右铭: 不要让时代的悲哀成为你的悲哀

专研方向: 网络安全,系统安全每日emo: 你想要的是没有生活的工作,还是怀恋那没有工作的生活

目录

一、条件爆破

二、随机种子爆破

一、条件爆破

题目 :web23

训练平台 :ctfshow

题目描述 : 还爆破?这么多代码,告辞!

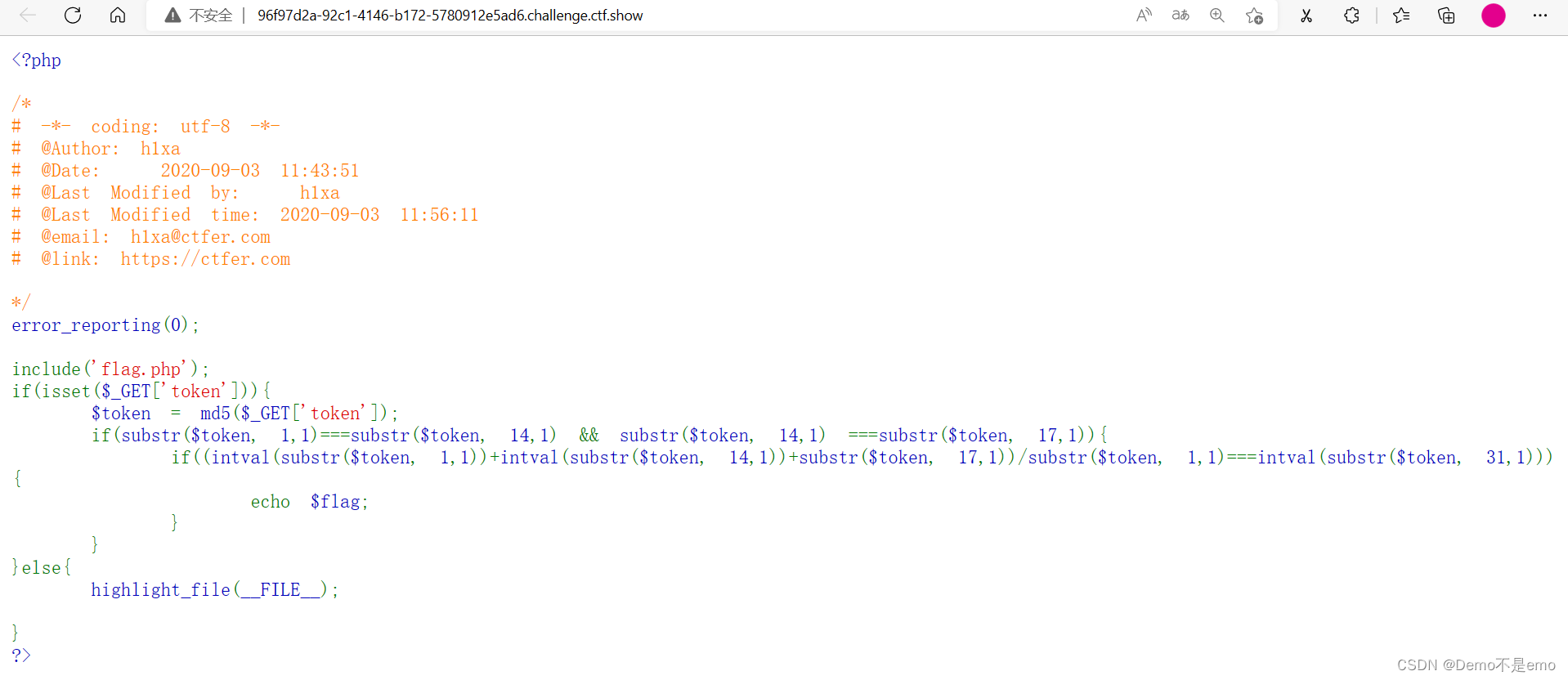

开启容器页面如下

那这就是一道分析代码的题了,我们来仔细读一下代码的逻辑,为了节省时间就不慢慢读了,给出逻辑如下

Get传参传入一个token变量,将传入的token变量进行md5加密赋值给新的token变量,并要求生成的md5值(也就是新token)中,

第2个字符等于第15个字符等于第18个字符,

并且第2,15,18三个位置的数字加起来除以第2个位置上的数字等于第32个位置上的数字

也就是第2,15,18三个位置上的数字相等,并且第32个位置上数字等于3,现在要求我们找到最开始的传入的token值,那我们就可以写一个脚本来试试,传入不同的token值,判断对应的md5值是不是满足我们的条件,代码如下

# coding: utf-8

import hashlib

dic = '0123456789qwertyuiopasdfghjklzxcvbnm'

for a in dic:

for b in dic:

t = str(a) + str(b)

md5 = hashlib.md5(t.encode()).hexdigest()

try:

if md5[1:2] == md5[14:15] and md5[14:15] == md5[17:18] and int(md5[31:32]) == 3:

print(t)

print(md5)

print(md5[1:2])

print(md5[14:15])

print(md5[17:18])

except Exception:

continue

运行一下,结果如下

跑出来传入的token应该为3j,所以我们传入的token值为3j,即

url?token=3j

此时结果如下

成功拿下

当然,有人会问,你凭什么直接就判断它传入的token长度是两个字符,其实这里用三个,四个,五个甚至更多,都没有问题,你可以在我的代码循环上多加几层,满足它的要求都会出flag,我这里只是为了演示方便才只用了两个字符长度

二、随机种子爆破

题目 :web24

训练平台 :ctfshow

题目描述 : 爆个锤子

容器打开后页面如下

那这也是一道分析代码的题了,我们来仔细读一下代码的逻辑,为了节省时间就不慢慢读了,给出逻辑如下

GET方式传入一个名为r的变量,并赋值给变量r,设置一个随机数种子为372619038,如果intval($r)===intval(mt_rand()),则输出flag

这里需要注意一个 特性 :

当mt_srand()函数 有参数时 ,那么mt_rand()产生的随机数就是一个伪随机数,也就是固定值

当mt_srand()函数 没有参数时 ,mt_rand()产生的随机数才是真随机数

可能有的人还是不能理解这个特性,这里给大家再演示一下

这里依然可以利用题目的代码写一段代码:

可以看到当mt_srand()函数有参数时,mt_rand参数生成的随机数是一样的,也就是伪随机数

再来看当mt_srand()函数没参数时,如下

可以看到没有指定种子(即参数)时,mt_rand()产生的随机数才是“随机”的

我们现在再来看这道题目,其中有这样一句代码

mt_srand(372619038);

也就是说这里已经有了参数,即制定了种子,所以此时后面代码中的mt_rand()就是一个固定值,那我们也用这个种子看mt_rand()产生的随机数是什么

所以这里mt_rand()函数产生的就是这个

1155388967

题目的逻辑中传入的r与mt_rand()产生的随机数相等时输出flag,所以我们直接GET方式传入r变量,值为 1155388967 就可以了,如下

直接拿下flag,游戏概述。

注意,php 版本

也会影响到mt_rand()函数产生的随机数,这里我用的是php7.2的版本,如果是php5版本的,出来的随机数答案是错的,所以作者应该也用的php7的版本

网络安全工程师(白帽子)企业级学习路线

第一阶段:安全基础(入门)

第二阶段:Web渗透(初级网安工程师)

第三阶段:进阶部分(中级网络安全工程师)

如果你对网络安全入门感兴趣,那么你需要的话可以点击这里👉网络安全重磅福利:入门&进阶全套282G学习资源包免费分享!

学习资源分享

本文介绍了两个网络安全领域的CTF挑战题目,涉及条件爆破(基于MD5加密规则)和随机种子爆破(PHPmt_rand函数),展示了如何通过分析代码逻辑找出正确的输入值获取flag。

本文介绍了两个网络安全领域的CTF挑战题目,涉及条件爆破(基于MD5加密规则)和随机种子爆破(PHPmt_rand函数),展示了如何通过分析代码逻辑找出正确的输入值获取flag。

6636

6636

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?