先说结论:可能是因为浏览器 驱动 程序 未正常结束造成的,需杀死 浏览器驱动程序。

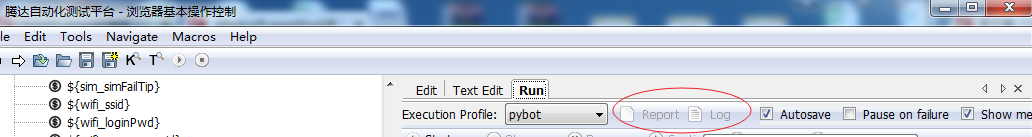

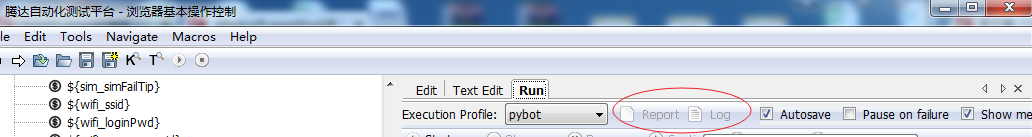

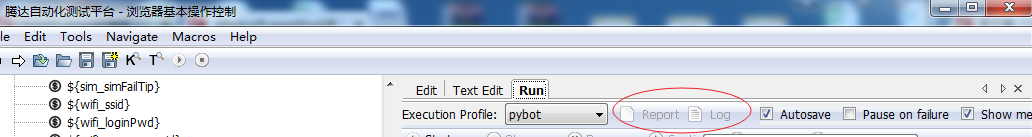

置灰

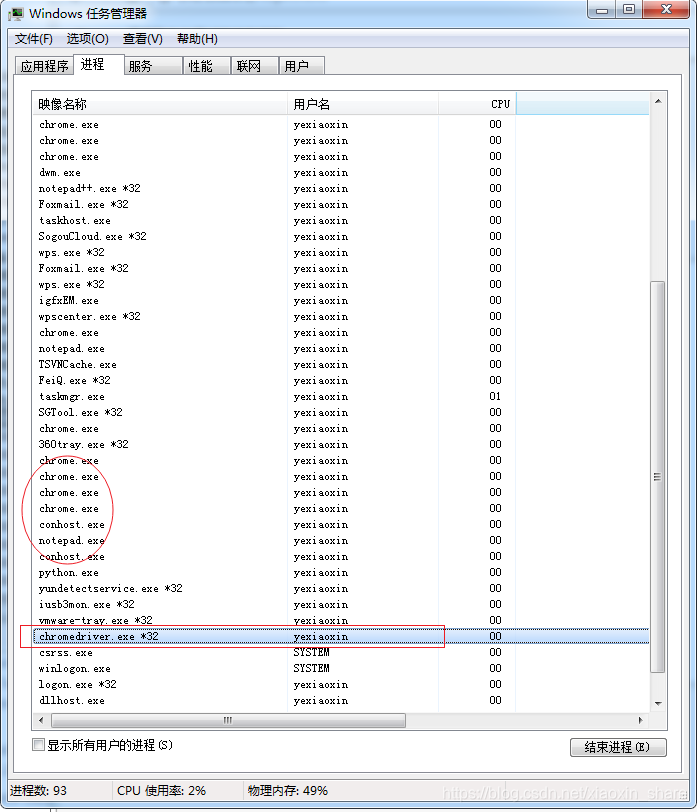

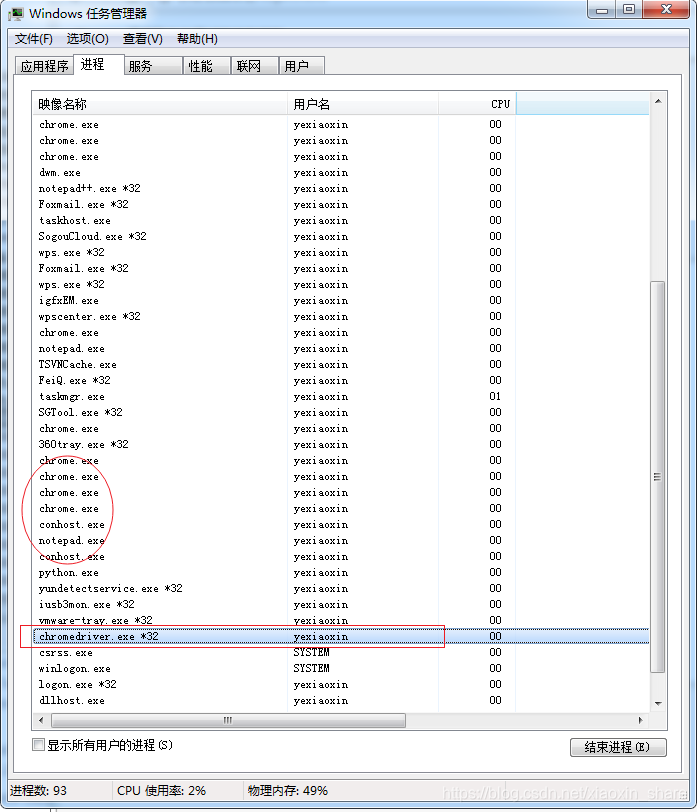

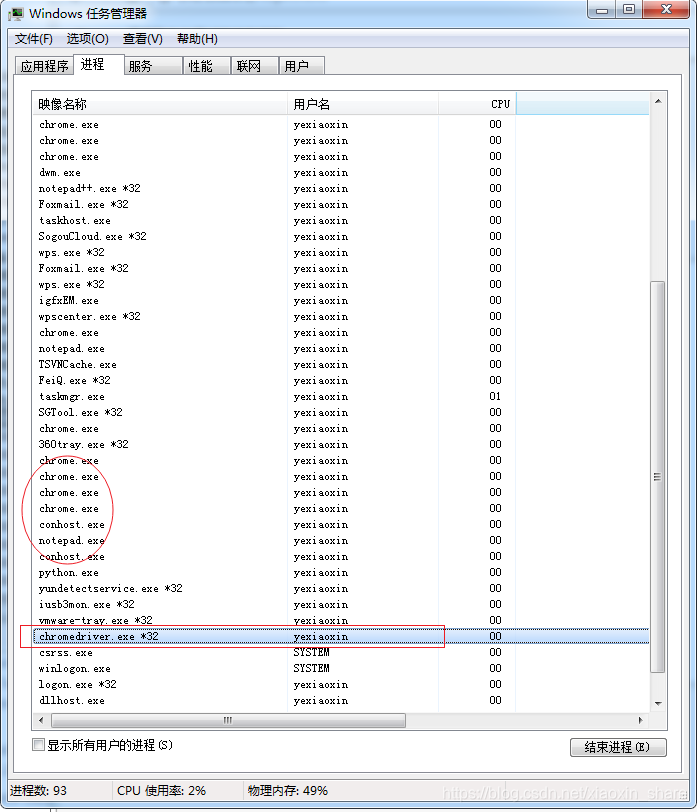

解决方案: 从任务管理器中 将 浏览器驱动(如 chrome)程序杀死 ,在进程中找到 chromedriver.exe 右键选择结束进程树, 此时再次运行RF 用例 查看是否解决问题

注意 :是方框中的浏览器驱动程序,不是红色框中的浏览器进程

出现原因分析: 一些测试用例在使用Open Browser 调用浏览器驱动打开页面后,并未使用Close Browser 来关闭浏览器。

经验总结: 在测试用例的编写过程中 要注意 灵活的运用 Setup 和 Teardown 步骤,可以将 Open Browser 操作放在环境初始化部分即(Setup 或者 Suite Setup),将 Close Browser 步骤放在 环境清理步骤即(Suite TearDown 和 Teardown部分),如果将close Browser 的步骤放在 用例主体里的话 可能上一个步骤执行失败,导致 close Browser 步骤无法执行,进而导致 测试日志和报告无法生成的问题。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?