i春秋作家:F0rmat

原文来自:YxCMS 1.4.7 最新版漏洞分析

0x01前言

很感谢关注我专辑的表哥,我会坚持写下去的,最近会慢一点,一月四篇是正常的。

在先知看到的,大部分都是后台漏洞,部分厂商对于后台的漏洞都不认可,因为厂商觉得能进入后台这些漏洞都不是漏洞。最恐怖的是厂商否认了漏洞存在,然后偷偷的去修复。

0x02 安装程序

具体的安装和使用的详细可以上官网查看https://www.kancloud.cn/yongheng/yxcms

0x03 前台XSS

1.漏洞复现

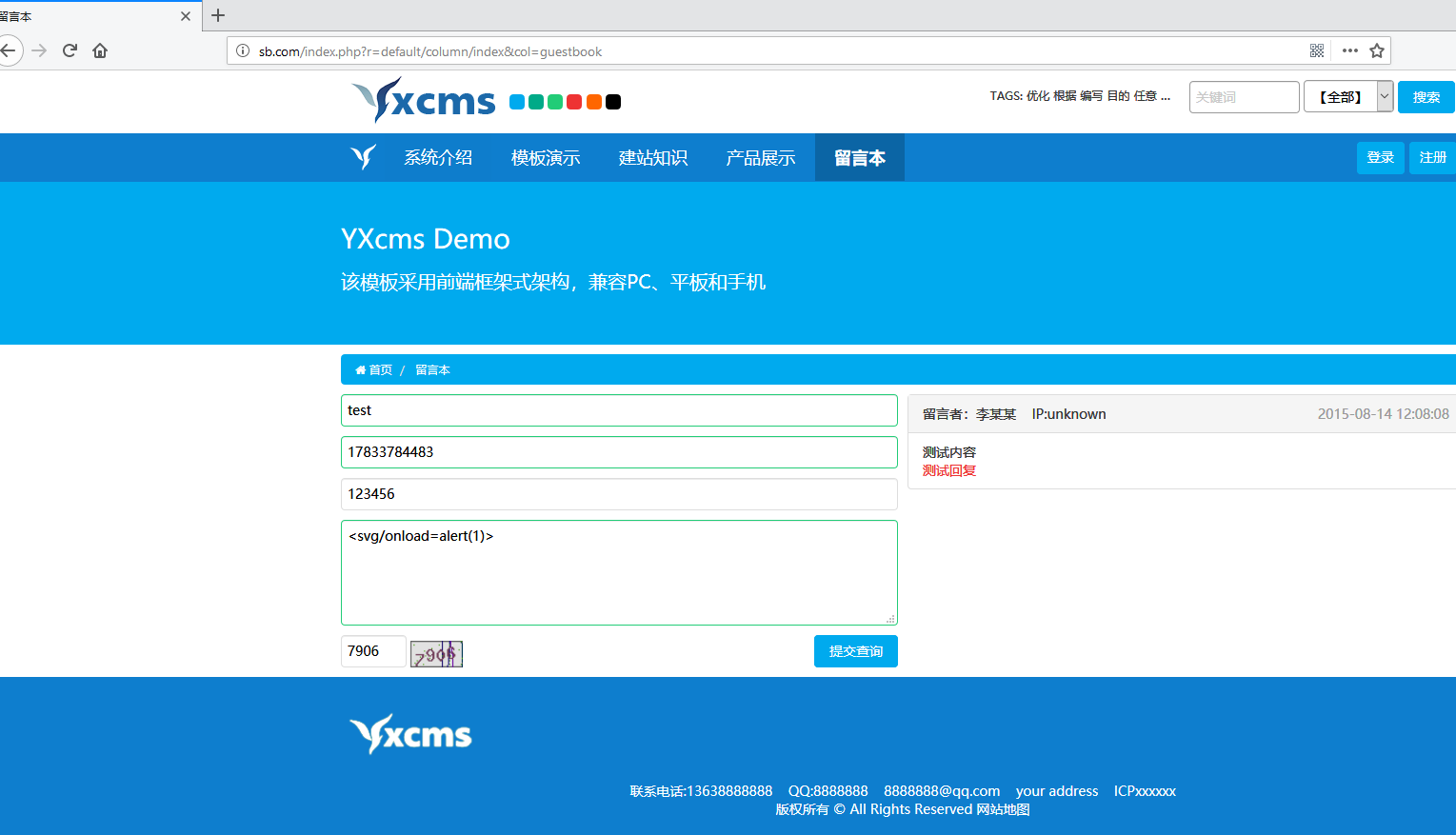

- 打开链接http://sb.com/index.php?r=default/column/index&col=guestbook

输入payload:<svg/onload=alert(1)>

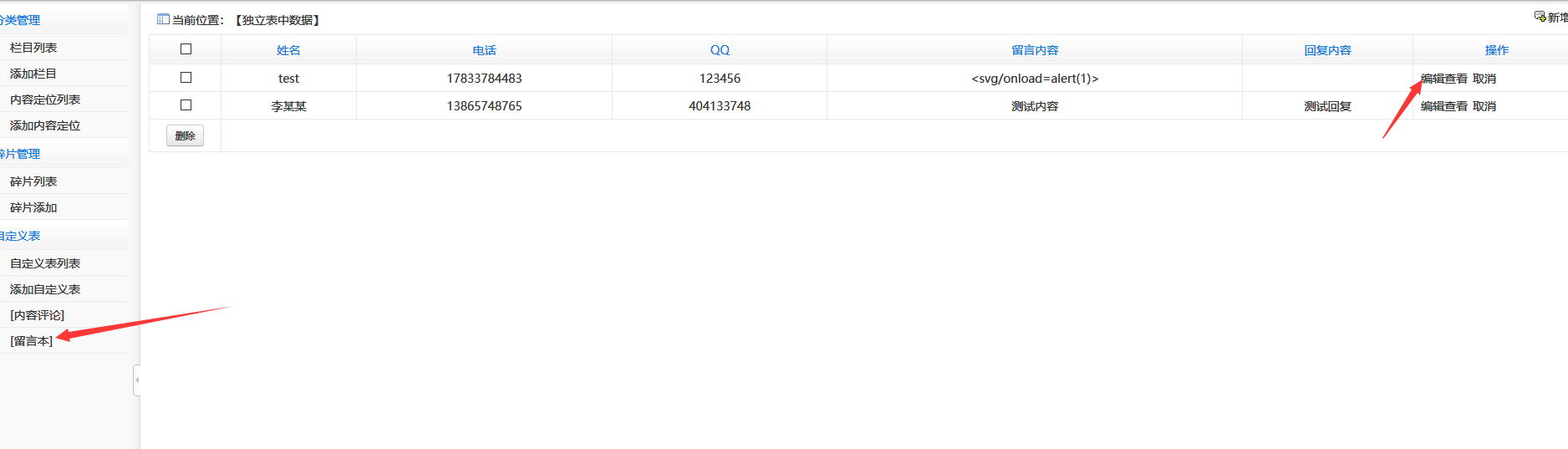

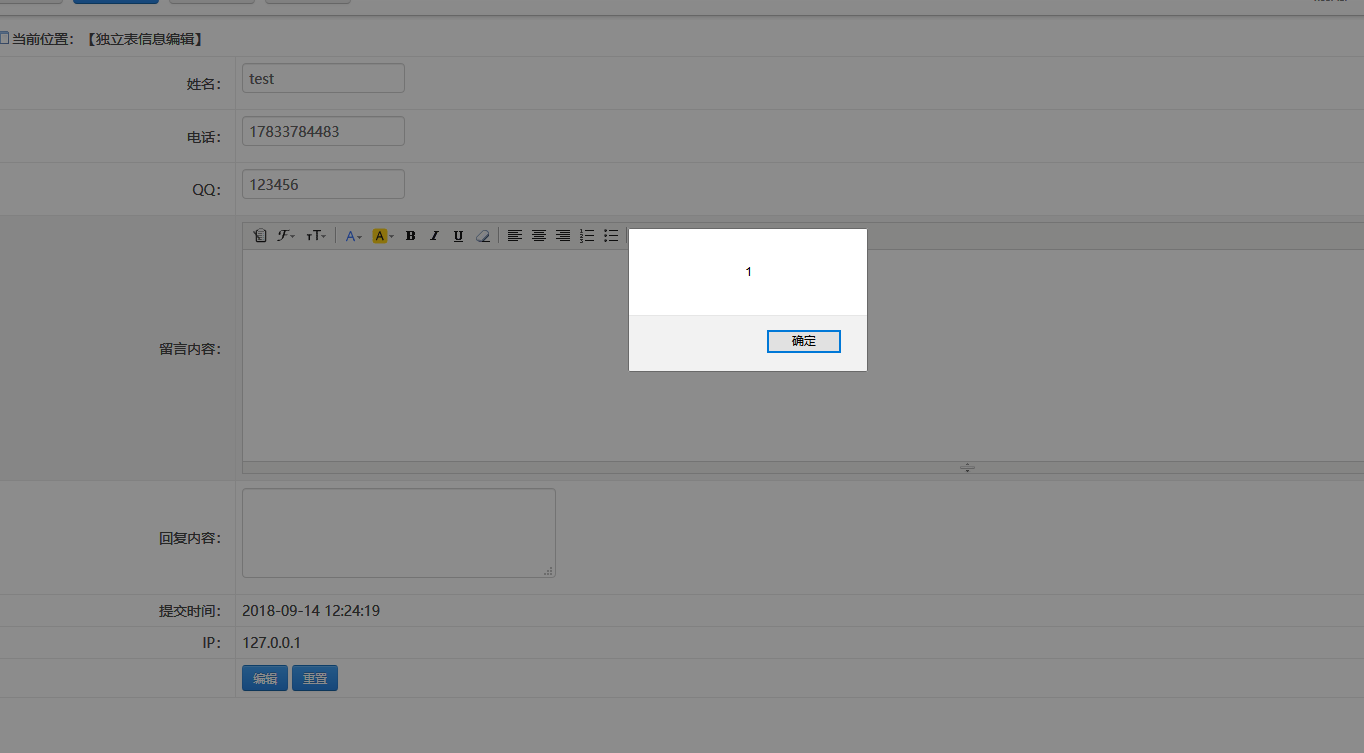

- 然后登陆后台,查看审核

点击编辑

2.漏洞分析

-

前台的文件源码

protected/apps/default/controller/columnController.phppublic function index() { $ename=in($_GET['col']); if(empty($ename)) throw new Exception('栏目名不能为空~', 404); $sortinfo=model('sort')->find("ename='{$ename}'",'id,name,ename,path,url,type,deep,method,tplist,keywords,description,extendid'); $path=$sortinfo['path'].','.$sortinfo['id']; $deep=$sortinfo['deep']+1; $this->col=$ename; switch ($sortinfo['type']) { case 1://文章 $this->newslist($sortinfo,$path,$deep); break; case 2://图集 $this->photolist($sortinfo,$path,$deep); break; case 3://单页 $this->page($sortinfo,$path,$deep); break; case 4://应用 break; case 5://自定义 break; case 6://表单 $this->extend($sortinfo,$path,$deep); break; default: throw new Exception('未知的栏目类型~', 404); break; } } - 后台的文件源码

protected/apps/admin/controller/extendfieldController.phppublic function mesedit() { $tableid=intval($_GET['tabid']); if(!$this->checkConPower('extend',$tableid)) $this->error('您没有权限管理此独立表内容~'); $id=intval($_GET['id']);//信息id if(empty($tableid) || empty($id) ) $this->error('参数错误~'); $tableinfo = model('extend')->select("id='{$tableid}' OR pid='{$tableid}'",'id,tableinfo,name,type,defvalue','pid

本文详细分析了YxCMS 1.4.7版本的安全漏洞,包括前台XSS、任意文件删除和写入以及SQL注入。通过漏洞复现和源码分析,揭示了YxCMS在处理用户输入时存在的安全问题,提醒用户和开发者注意系统的安全性。

本文详细分析了YxCMS 1.4.7版本的安全漏洞,包括前台XSS、任意文件删除和写入以及SQL注入。通过漏洞复现和源码分析,揭示了YxCMS在处理用户输入时存在的安全问题,提醒用户和开发者注意系统的安全性。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

3007

3007