0x01 前言

已经有一周没发表文章了,一个朋友叫我研究maccms的代码审计,碰到这个注入的漏洞挺有趣的,就在此写一篇分析文。

0x02 环境

Web: phpstudy

System: Windows 10 X64

Browser: Firefox Quantum

Python version : 2.7

Tools: JetBrains PhpStorm 2018.1.6 x64、Seay代码审计工具

搭建这个程序也挺简单的,也是一步到位。

0x03 漏洞复现

- 首先在程序的后台添加一条数据

- 执行我们的payload,可以看到网站跳转延迟了3s以上。

url:http://sb.com/index.php?m=vod-search

post:wd=))||if((select%0bascii(length((select(m_name)\`\`from(mac_manager))))=53),(\`sleep\`(3)),0)#%25%35%63

- 因为是盲注所以注入出管理员的账号密码在下文分析。

0x04 SQL执行过程分析

- 先弄清楚sql是如何执行的一个过程,然后再去分析怎么会造成SQL注入的一个过程,这样对学习代码审计也是一个好处。

因为是动态分析,不会的安装调试环境的请到这篇文章按步骤完成安装https://getpass.cn/2018/04/10/Breakpoint%20debugging%20with%20phpstorm+xdebug/ - phpstorm打开这个选项,意思就是断在当前脚本文件的第一行,我就不下断点了,跟着它执行的过程走一遍。

- 我们先随便输入一点数据

访问后会断在index.php的第一行

- F8往下走,走到第14行F7跟进去。

然后F8一直往下走,可以看到拦截的规则

走到POST的过滤这里F7进去

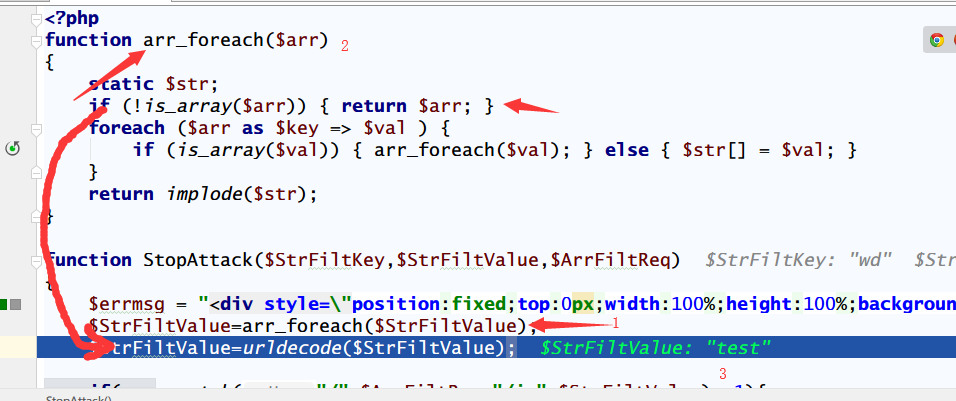

arr_foreach函数检查传过来的值是否是数组,不是数组就返回原数据,然后用urldecode函数URL解码。

最后分别对传过来的wd和test两个值进行匹配,如果存在拦截规则里面的字符就跳转到错误信息。

本文介绍了Maccms中一个SQL注入漏洞的复现、执行过程分析及如何编写盲注脚本。通过动态调试,作者揭示了SQL执行流程,并详细解析了如何构造有效payload来绕过字符过滤。最后,提供了参考链接和盲注脚本示例。

本文介绍了Maccms中一个SQL注入漏洞的复现、执行过程分析及如何编写盲注脚本。通过动态调试,作者揭示了SQL执行流程,并详细解析了如何构造有效payload来绕过字符过滤。最后,提供了参考链接和盲注脚本示例。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1480

1480

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?