漏洞形成

二次渲染的缘分逻辑存在漏洞,先将文件上传,之后再判断,符合就保存,不符合删除,可利用条件竞争来进行爆破上传

复现

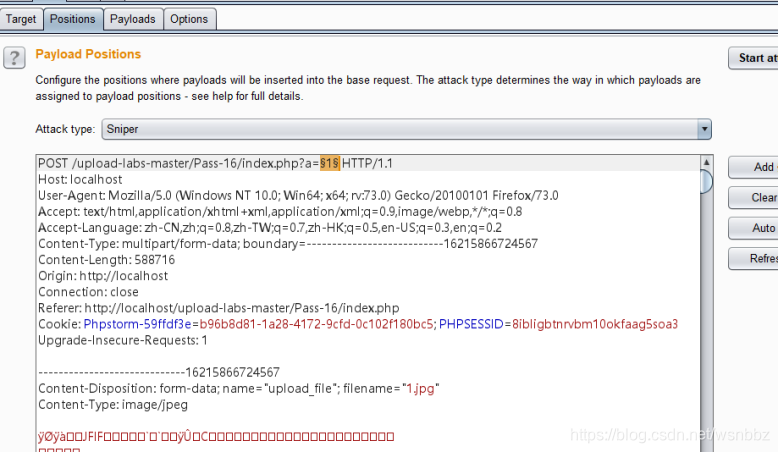

1.上传一个图片马,抓包,访问图片马,抓包,发送到inturde添加?a=1爆破点

2.运行一万次,可看到有部分访问成功

文件上传漏洞之——二次渲染逻辑性漏洞绕过

最新推荐文章于 2025-09-10 10:01:41 发布

探讨了二次渲染逻辑中的安全漏洞,详细说明了通过条件竞争进行爆破上传的复现步骤,包括上传图片马并利用特定参数进行攻击。

探讨了二次渲染逻辑中的安全漏洞,详细说明了通过条件竞争进行爆破上传的复现步骤,包括上传图片马并利用特定参数进行攻击。

2167

2167

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?